- •Глава 2 Связь

- •2.1. Уровни протоколов

- •2.1. Уровни протоколов 83

- •84 Глава 2. Связь

- •2.1. Уровни протоколов 85

- •2.1.1. Низкоуровневые протоколы

- •86 Глава 2. Связь

- •2.1. Уровни протоколов 87

- •2.1.2. Транспортные протоколы (метод_Метелап лр_1)

- •88 Глава 2. Связь

- •2.1. Уровни протоколов 89

- •92 Глава 2. Связь

- •2.1.3. Протоколы верхнего уровня

- •2.1. Уровни протоколов 91

- •92 Глава 2. Связь

- •2.2. Удаленный вызов процедур 93

- •2.2. Удаленный вызов процедур

- •94 Глава 2. Связь

- •2.2.1. Базовые операции rpc

- •2.2. Удаленный вызов процедур 95

- •96 Глава 2. Связь

- •2.2. Удаленный вызов процедур 97

- •98 Глава 2. Связь

- •2.2.2. Передача параметров

- •2.2. Удаленный вызов процедур 99

- •100 Глава 2. Связь

- •2.2. Удаленный вызов процедур 101

- •102 Глава 2. Связь

- •2.2. Удаленный вызов процедур 103

- •2 .2.3. Расширенные модели rpc

- •104 Глава 2. Связь

- •2.2. Удаленный вызов процедур 105

- •106 Глава 2. Связь

- •2.2.4. Пример — dce rpc

- •2.2. Удаленный вызов процедур 107

- •108 Глава 2. Связь

- •2.2. Удаленный вызов процедур 109

- •110 Глава 2. Связь

- •2.3. Обращение к удаленным объектам 111

- •2.3. Обращение к удаленным объектам

- •112 Глава 2. Связь

- •2.3.1. Распределенные объекты

- •2.3. Обращение к удаленным объектам 113

- •114 Глава 2. Связь

- •2.3.2. Привязка клиента к объекту

- •2.3. Обращение к удаленным объектам 115

- •116 Глава 2. Связь

- •2.3. Обращение к удаленным объектам 117

- •2.3.3. Статическое и динамическое удаленное обращение к методам

- •118 Глава 2. Связь

- •2.3.4. Передача параметров

- •2.3. Обращение к удаленным объектам 119

- •120 Глава 2. Связь

- •2.3.5. Пример 1 — удаленные объекты dce

- •2.3. Обращение к удаленным объектам 121

- •122 Глава 2. Связь

- •2.3.6. Пример 2 — Java rmi

- •2.3. Обращение к удаленным объектам 123

- •124 Глава 2. Связь

- •2.3. Обращение к удаленным объектам 125

- •126 Глава 2. Связь

- •2.4. Связь посредством сообщений

- •2.4.1. Сохранность и синхронность во взаимодействиях

- •2 .4. Связь посредством сообщений 127

- •128 Глава 2. Связь

- •2.4. Связь посредством сообщений 129

- •130 Глава 2. Связь

- •2.4. Связь посредством сообщений 131

- •2.4.2. Нерезидентная связь на основе сообщений

- •132 Глава 2. Связь

- •2.4. Связь посредством сообщений 133

- •134 Глава 2. Связь

- •2.4. Связь посредством сообщений 135

- •136 Глава 2. Связь

- •2.4.3. Сохранная связь на основе сообщений

- •2.4. Связь посредством сообщений 137

- •1 38 Глава 2. Связь

- •2.4. Связь посредством сообщений 139

- •140 Глава 2. Связь

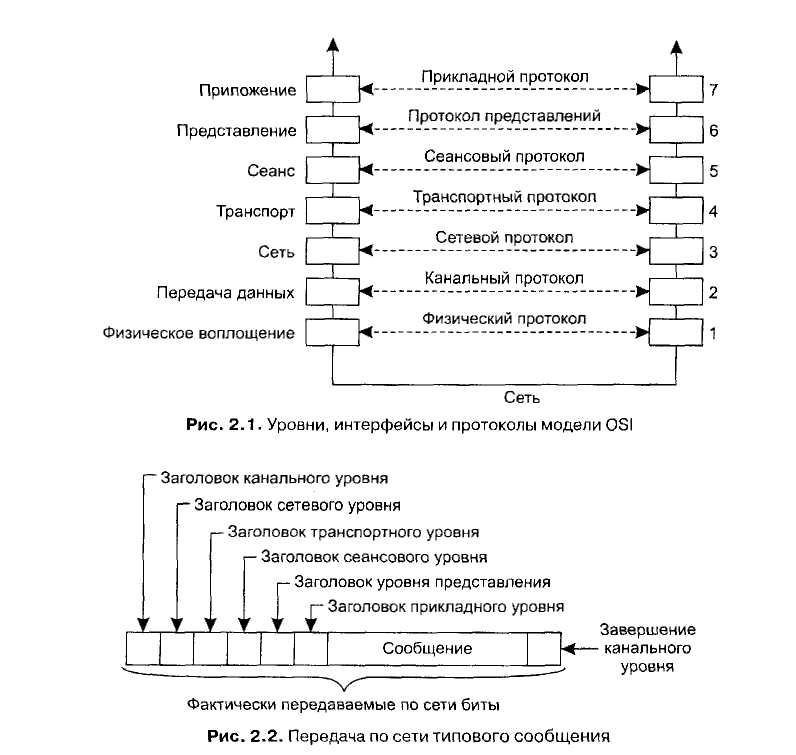

84 Глава 2. Связь

Когда сообщение приходит на машину 2, оно передается наверх, при этом на каждом уровне считывается и проверяется соответствующий заголовок. В конце концов сообщение достигает получателя, процесса В, который может ответить на него, при этом вся история повторяется в обратном направлении. Информация из заголовка уровня п используется протоколом уровня п.

В качестве примера важности многоуровневых протоколов рассмотрим обмен информацией между двумя компаниями, авиакомпанией Zippy Airlines и поставщиком продуктов Mushy Meals, Inc. Каждый месяц начальник отдела обслуживания пассажиров Zippy просит свою секретаршу связаться с секретаршей менеджера по продажам Mushy и заказать 100 000 коробок «резиновых» цыплят. Обычно заказы пересылались почтой. Однако из-за постепенного ухудшения качества почтовых услуг в один прекрасный момент секретарши решают больше не писать друг другу письма, а связываться по факсу. Они могут делать это, не беспокоя своих боссов, поскольку протокол касается физической передачи заказов, а не их содержания.

2.1. Уровни протоколов 85

Т очно так же начальник отдела обслуживания пассажиров может решить отказаться от цыплят и перейти на новый деликатес от Mushy, превосходные козьи ребра, это решение никак не скажется на работе секретарш. Это происходит потому, что у нас есть два уровня — боссы и их секретарши. Каждый уровень имеет :вой собственный протокол (темы для обсуждения и технологию), который можно изменить независимо от другого. Эта независимость делает многоуровневые протоколы привлекательными. Каждый уровень при появлении новых технологий может быть изменен независимо от других.

В модели OSI, как было показано на рис. 2.1, не два уровня, а семь. Набор протоколов, используемых в конкретной системе, называется комплектом, или стеком протоколов. Важно отличать эталонную модель от реальных протоколов. Как мы отмечали, протоколы OSI никогда не были популярны. В противоположность им протоколы, разрабатывавшиеся для Интернета, такие как TCP и IP, используются повсеместно. В последующих пунктах мы кратко рассмотрим каж-лый из уровней модели OSI, начиная с нижнего. Однако вместо того, чтобы приводить примеры соответствующих протоколов OSI, мы рассмотрим протоколы 11нтернета, используемые на каждом из этих уровней.

2.1.1. Низкоуровневые протоколы

Мы начнем с обсуждения трех нижних уровней комплекта протоколов OSI. Эти три уровня совместно реализуют основные функции компьютерной сети.

Физический уровень

Физический уровень ответственен за передачу нулей и единиц. Сколько вольт использовать для передачи нуля или единицы, сколько бит в секунду можно передать и можно ли осуществлять передачу одновременно в двух направлениях — вот основные проблемы физического уровня. Кроме того, к физическому уровню относится размер и форма сетевых коннекторов (разъемов), а также число выводов и назначение каждого из них.

Протоколы физического уровня отвечают за стандартизацию электрических, механических и сигнальных интерфейсов, чтобы, если одна машина посылает ноль, другая приняла его как ноль, а не как единицу. Было разработано множество стандартов физического уровня для различных носителей, например стандарт RS-232-C для последовательных линий связи.

Канальный уровень

Физический уровень только пересылает биты. Пока нет ошибок, все хорошо. Однако в реальных сетях происходят ошибки, и их нужно как-то находить и исправлять. Это и является главной задачей канального уровня. Он группирует биты в модули, обычно называемые кадрами {frames), и следит за тем, чтобы каждый кадр был передан правильно.

Канальный уровень делает это путем помещения специальной битовой маски в начало и конец каждого кадра для их маркировки, а также путем вычисления контрольной суммы {checksum), то есть суммирования всех байтов кадра опреде-