- •Глава 2 Связь

- •2.1. Уровни протоколов

- •2.1. Уровни протоколов 83

- •84 Глава 2. Связь

- •2.1. Уровни протоколов 85

- •2.1.1. Низкоуровневые протоколы

- •86 Глава 2. Связь

- •2.1. Уровни протоколов 87

- •2.1.2. Транспортные протоколы (метод_Метелап лр_1)

- •88 Глава 2. Связь

- •2.1. Уровни протоколов 89

- •92 Глава 2. Связь

- •2.1.3. Протоколы верхнего уровня

- •2.1. Уровни протоколов 91

- •92 Глава 2. Связь

- •2.2. Удаленный вызов процедур 93

- •2.2. Удаленный вызов процедур

- •94 Глава 2. Связь

- •2.2.1. Базовые операции rpc

- •2.2. Удаленный вызов процедур 95

- •96 Глава 2. Связь

- •2.2. Удаленный вызов процедур 97

- •98 Глава 2. Связь

- •2.2.2. Передача параметров

- •2.2. Удаленный вызов процедур 99

- •100 Глава 2. Связь

- •2.2. Удаленный вызов процедур 101

- •102 Глава 2. Связь

- •2.2. Удаленный вызов процедур 103

- •2 .2.3. Расширенные модели rpc

- •104 Глава 2. Связь

- •2.2. Удаленный вызов процедур 105

- •106 Глава 2. Связь

- •2.2.4. Пример — dce rpc

- •2.2. Удаленный вызов процедур 107

- •108 Глава 2. Связь

- •2.2. Удаленный вызов процедур 109

- •110 Глава 2. Связь

- •2.3. Обращение к удаленным объектам 111

- •2.3. Обращение к удаленным объектам

- •112 Глава 2. Связь

- •2.3.1. Распределенные объекты

- •2.3. Обращение к удаленным объектам 113

- •114 Глава 2. Связь

- •2.3.2. Привязка клиента к объекту

- •2.3. Обращение к удаленным объектам 115

- •116 Глава 2. Связь

- •2.3. Обращение к удаленным объектам 117

- •2.3.3. Статическое и динамическое удаленное обращение к методам

- •118 Глава 2. Связь

- •2.3.4. Передача параметров

- •2.3. Обращение к удаленным объектам 119

- •120 Глава 2. Связь

- •2.3.5. Пример 1 — удаленные объекты dce

- •2.3. Обращение к удаленным объектам 121

- •122 Глава 2. Связь

- •2.3.6. Пример 2 — Java rmi

- •2.3. Обращение к удаленным объектам 123

- •124 Глава 2. Связь

- •2.3. Обращение к удаленным объектам 125

- •126 Глава 2. Связь

- •2.4. Связь посредством сообщений

- •2.4.1. Сохранность и синхронность во взаимодействиях

- •2 .4. Связь посредством сообщений 127

- •128 Глава 2. Связь

- •2.4. Связь посредством сообщений 129

- •130 Глава 2. Связь

- •2.4. Связь посредством сообщений 131

- •2.4.2. Нерезидентная связь на основе сообщений

- •132 Глава 2. Связь

- •2.4. Связь посредством сообщений 133

- •134 Глава 2. Связь

- •2.4. Связь посредством сообщений 135

- •136 Глава 2. Связь

- •2.4.3. Сохранная связь на основе сообщений

- •2.4. Связь посредством сообщений 137

- •1 38 Глава 2. Связь

- •2.4. Связь посредством сообщений 139

- •140 Глава 2. Связь

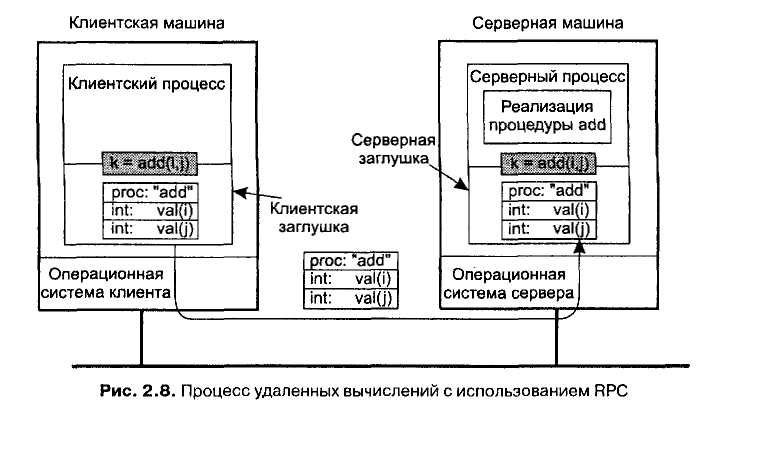

2.2.2. Передача параметров

Назначение клиентской заглушки состоит в том, чтобы получить параметры, запаковать их в сообщение и послать его серверной заглушке. Хотя эти действия выглядят несложно, они не так просты, как кажется на первый взгляд. В этом пункте мы рассмотрим некоторые вопросы, связанные с передачей параметров в системах RPC.

Передача параметров по значению

Упаковка параметров в сообщение носит название маршалипга параметров {parameter marshaling). В качестве простейшего примера рассмотрим удаленную процедуру, add (i, j), которая использует два целых параметра, i и j, и возвращает в результате их арифметическую сумму. (На практике так не делается, поскольку удаленная реализация столь простой процедуры крайне невыгодна, но для примера сойдет.) Вызов add иллюстрируется левой частью рис. 2.8 (в клиентском процессе). Клиентская заглушка извлекает два ее параметра и, как показано на рисунке, упаковывает их в сообщение. Она также помещает туда имя или номер вызываемой в сообщении процедуры, поскольку сервер может поддерживать несколько разных процедур и ему следует указать, какая из них потребовалась в данном случае.

2.2. Удаленный вызов процедур 99

К огда сообщение приходит на сервер, заглушка исследует сообщение в поисках указания на то, какую процедуру следует вызвать, а затем делает соответствующий вызов. Если сервер поддерживает и другие удаленные процедуры, серверная заглушка должна содержать инструкцию типа switch для выбора вызываемой процедуры в зависимости от первого поля сообщения. Реальный вызов процеду-гы сервера из серверной заглушки выглядит почти как первоначальный клиеит-cкнй вызов, если не считать того, что параметрами являются переменные, инициализированные значениями, взятыми из сообщения.

Таким образом, имеет место следующая пошаговая процедура.

1. Клиент вызывает процедуру add.

2. Клиентская заглушка строит сообщение.

3. Сообщение отправляется по сети на сервер.

4. Операционная система сервера передает сообщение серверной заглушке.

5. Серверная заглушка распаковывает сообщение.

6. Серверная заглушка выполняет локальный вызов процедуры add.

Когда сервер заканчивает работу, управление вновь передается серверной за-г.тушке. Она получает результат, переданный сервером, и запаковывает его в со-ощение. Это сообщение отправляется назад, к клиентской заглушке, которая распаковывает его и возвращает полученное значение клиентской процедуре.

До тех пор пока машины клиента и сервера идентичны, а все параметры и ре-зультаты имеют скалярный тип (то есть целый, символьный или логический), та модель работает абсолютно правильно. Однако в больших распределенных системах обычно присутствуют машины разных типов. Каждая из машин часто имеет собственное представление чисел, символов и других элементов данных. Так, в мэйнфреймах IBM используется кодовая таблица EBCDIC, а в персональных компьютерах той же фирмы — ASCII. Вследствие этого, если передать сим-вольный параметр с клиента на базе IBM PC на мэйнфрейм IBM, используемый в качестве сервера, по простейшей схеме, показанной на рис. 2.8, сервер поймет

эти символы неправильно.

Сходные проблемы могут обнаружиться при передаче целых чисел (знако-вый или значащий старший бит) и чисел с плавающей точкой. Вдобавок сущест-вует значительно более серьезная проблема, состоящая в том, что в некоторых машинах, таких как Intel Pentium, байты нумеруются справа налево, а в других, например в Sun SPARC, — в обратном направлении. Формат компании Intel называется остроконечным (little endiari), а формат SPARC — тупоконечным (big •:dian), по аналогии с названиями политических партий из книги «Путешествия Гулливера», которые в спорах о том, с какой стороны разбивать яйца, дошли до войны [108]. Для примера рассмотрим процедуру с двумя параметрами, целым истом и строкой из четырех символов. Для размещения каждого из параметров требуется одно 32-битное слово. На рис. 2.9, а показано, как будет выглядеть со-держащий параметры фрагмент сообщения, построенного клиентской заглуш-■й. когда клиент работает на компьютере Intel Pentium. Первое слово содержит целый параметр, в данном случае 5, а второе слово — строку JILL.