- •Защита от перехвата пароля при аутентификации в почтовой системе Цель работы

- •Аутентификация в почтовых системах

- •Имитация перехвата пароля при передаче по сети

- •Задание к лабораторной работе

- •Контрольные вопросы

- •Экспорт и отправка открытого ключа в письме

- •Получение открытого ключа и импорт его в базу

- •Настройки pgp

- •Задание к лабораторной работе

- •Использование шифрования pgp в программе "The Bat!"

- •Задание к лабораторной работе

- •Использование pgp в программе "The Bat!" Формирование эцп для сообщения

- •Проверка подписи.

- •Задание к лабораторной работе

- •Организация доверенного центра при проведении лабораторной работы

- •Задание к лабораторной работе

- •Клиент ssh

- •Задание к лабораторной работе

- •Контрольные вопросы

- •Приложение. Настройка почтовой программы в лабораторных работах Выбор и настройка адреса электронной почты

- •Настройка почтовой программы "The Bat!" 1.6 Создание новой учетной записи

- •Работа с почтовым ящиком

- •Настройка способа аутентификации

Экспорт и отправка открытого ключа в письме

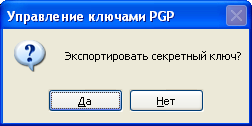

Для экспорта ключа необходимо выделить экспортируемый ключ и выполнить команду "Ключи‑>Экспорт". При этом откроется окно поиска файлов, в котором необходимо указать имя файла для экспорта ключа и выбрать нужную папку. Затем нажать кнопку "Сохранить". Следует обратить внимание, что после экспорта открытого ключа появится окно запросом экспорта закрытого ключа, приведенное на рисунке 0. На этот запрос необходимо дать отрицательный ответ, нажав кнопку "Нет". В противном случае Ваш секретный ключ будет экспортирован в незащищенный текстовый файл и им может воспользоваться злоумышленник. После экспорта ключа необходимо закрыть окно управления ключами и вернуться в почтовую программу.

Для

отправки открытого ключа по почте

необходимо в почтовой программе создать

новое письмо на адрес получателя

открытого ключа и затем вставить

экспортированный ранее файл открытого

ключа в письмо в виде вложения. Для этого

необходимо воспользоваться командой

"Сервис->Прикрепить файлы->MIME-кодирование…"

(или воспользоваться кнопкой

![]() на панели инструментов) и в открывшемся

окне поиска файла указать прикрепляемый

файл ключа. Созданное письмо с вложением

в виде открытого ключа необходимо

отправить получателю.

на панели инструментов) и в открывшемся

окне поиска файла указать прикрепляемый

файл ключа. Созданное письмо с вложением

в виде открытого ключа необходимо

отправить получателю.

Рисунок

3 – Запрос экспорта секретного ключа.

Рисунок

3 – Запрос экспорта секретного ключа.

Получение открытого ключа и импорт его в базу

При получении открытого ключа в виде вложения в письмо необходимо выбрать это письмо. Переключиться на просмотр вложенного файла, выбрав соответствующую закладку в окне просмотра письма. Затем использовать в главном меню использовать пункт "Инструменты‑>PGP‑>Импортировать PGP ключ(и)". Появится окно выбора ключа для импорта. В нем необходимо выбрать необходимые ключи (если их несколько) и нажать кнопку "Импорт". После импорта ключа, для обеспечения валидности, его необходимо подписать на собственном ключе. Для этого следует открыть окно управления ключами, выбрать импортированный ключ и подписать, выбрав пункт "Ключи‑>Подписать" главного меню. После подписания ключа значок валидности изменит цвет с серого на зеленый, а индикатор доверия заполнится до конца.

Настройки pgp

В системе PGP существуют технологические файлы для хранения служебной информации. Это файлы для хранения открытых и секретных ключей, а также файл для хранения случайных чисел. По умолчанию эти файлы имеют имена pubring.pgp, secring.pgp и randseed.bin соответственно. Секретные ключи хранятся в зашифрованном виде, причем ключ шифрования вырабатывается из пароля доступа к ключу. Поэтому, чтобы воспользоваться секретным ключом, необходимо знать пароль доступа к нему. Настройки места хранения технологических файлов доступны через команду "Инструменты‑>PGP‑>Настройка PGP..." и далее выбор закладки "Файлы". Однако не рекомендуется изменять настройки "по умолчанию". Знание места хранения технологических файлов может понадобиться для создания их резервной копии и последующего востановления.

Задание к лабораторной работе

Создать личную пару ключей PGP и запомнить пароль для доступа к ключам.

Просмотреть свойства созданной пары ключей

Экспортировать открытый ключ.

Переслать свой открытый ключ респонденту по почте.

Получить по почте открытый ключ респондента.

Импортировать полученный ключ в базу и подписать его.

Найти технологические файлы системы PGP и сделать резервные копии ключевых файлов.

Удалить все ключи.

Сделать выводы по работе

Контрольные вопросы

На что влияет размер ключа?

Сколько ключей формируется при создании?

Какой ключ отправляется респонденту?

Как обеспечивается валидность ключа?

Как защищены ключи при хранении на персональном компьютере?

Использование шифрования для обеспечения конфиденциальности

Цель работы

Ознакомиться с принципами обеспечения конфиденциальности с использованием шифрования.

Методы шифрования

Использование шифрования позволяет обеспечивать конфиденциальность информации при передаче и хранении. Различают два основных метода шифрования: с симметричным и асимметричным алгоритмами.

При использовании шифрования с симметричным алгоритмом один и тот же ключ (хранящийся в секрете) используется и для зашифрования, и для расшифрования данных. Основным недостатком симметричного шифрования является то, что секретный ключ должен быть известен и отправителю, и получателю. Во-первых, это создает проблему распространения ключей: необходим надежный канал доставки ключей пользователям. Во-вторых, получатель на основании наличия зашифрованного и расшифрованного сообщения не может доказать, что он получил это сообщение от конкретного отправителя, поскольку такое же сообщение он мог сгенерировать самостоятельно. Достоинствами симметричных алгоритмов является высокая скорость, а также возможность как программной, так и аппаратной реализации.

В асимметричных алгоритмах шифрования используются два ключа. Один из них, несекретный (он может публиковаться вместе с другими открытыми сведениями о пользователе), применяется для зашифрования, другой (секретный, известный только получателю) – для расшифрования. При этом частично решается проблема распределения ключей: открытый ключ может передаваться по обычным каналам связи. Самым распространенным асимметричным алгоритмом является RSA, в основе которого лежат операции с большими простыми числами. Существенным недостатком асимметричных методов шифрования является их высокая вычислительная сложность, и, как следствие, низкое быстродействие. Кроме того, они ориентированы на программную реализацию.

В реальных системах приходится сочетать ассиметричные алгоритмы с симметричными, так как асимметричные на 3 – 4 порядка медленнее. Наиболее известной является схема Диффи-Хелмана. При этом сообщение сначала зашифровывают симметричным алгоритмом на случайном ключе, затем этот ключ зашифровывают открытым асимметричным ключом получателя, после чего зашифрованное сообщение и зашифрованный ключ отправляются по сети. Получатель сперва расшифровывает ключ симметричной системы шифрования, а затем на этом ключе расшифровывает сообщение. При этом для каждого сообщения используется собственный сеансовый симметричный ключ.

В качестве примера системы шифрования в лабораторных работах используется свободнораспространяемая система PGP (Pretty Good Privacy), интегрированная в почтовую программу "The Bat!".