- •Содержание

- •Рабочая программа дисциплины «эксплуатация комплексной системы защиты информации» пояснительная записка

- •Тематический план учебной дисциплины

- •Содержание учебной дисциплины

- •Раздел 1 Основы комплексной защиты информации

- •Тема 1.1 Сущность и задачи комплексной системы защиты информации

- •Тема 1.2 Определение состава защищаемой информации

- •Тема 1.3 Источники, способы и результаты дестабилизирующего воздействия на информацию

- •Тема 1.4 Каналы и методы несанкционированного доступа к информации

- •Раздел 2 Организация комплексных систем защиты информации

- •Тема 2.1 Моделирование процессов комплексной системы защиты информации

- •Тема 2.2 Технологическое построение комплексной системы защиты информации

- •Тема 2.3 Кадровое обеспечение комплексной системы защиты информации

- •Тема 2.4 Материально-техническое и нормативно-методическое обеспечение ксзи

- •Тема 2.5 Управление комплексной системой защиты информации

- •Тема 2.6 Управление комплексной системой защиты информации в условиях чрезвычайных ситуаций

- •Перечень практических работ

- •Внеаудиторная самостоятельная работа студентов

- •Средства обучения

- •Список литературы

- •Раздел 1 основы комплексной защиты информации

- •Тема 1.1 Сущность и задачи комплексной системы защиты информации

- •Тема 1.2 Определение состава защищаемой информации

- •Тема 1.3 Источники, способы и результаты дестабилизирующего воздействия на информацию

- •Тема 1.4 Каналы и методы несанкционированного доступа к информации

- •Практическая работа № 4 «Построение модели угроз». Практическая работа № 5 . «Построение модели потенциального нарушителя».

- •Раздел 2 организация комплексных систем защиты информации

- •Тема 2.1 Моделирование процессов комплексной системы защиты информации

- •Тема 2.2 Технологическое построение комплексной системы защиты информации

- •Тема 2.3 Кадровое обеспечение комплексной системы защиты информации

- •Тема 2.4 Материально-техническое и нормативно-методическое обеспечение комплексной системы защиты информации Состав и значение материально-технического обеспечения функционирования ксзи

- •Тема 2.5 Управление комплексной системой защиты информации

- •Тема 2.6 Управление комплексной системой защиты информации в условиях чрезвычайных ситуаций

- •Список литературы

- •Практические работы

- •Практическая работа № 1 Определение объектов защиты информации организации или структурного подразделения

- •Характеристики аппаратного обеспечения ис

- •Характеристики программного обеспечения ис

- •Политики безопасности на предприятии «зао «спецстрой»»

- •Практическая работа № 2 Классификация информации по конфиденциальности

- •Информация, обрабатываемая в ис

- •Должностная инструкция бухгалтера

- •1. Общие положения

- •2. Должностные обязанности бухгалтера

- •3. Права бухгалтера

- •4. Ответственность бухгалтера

- •Должностная инструкция начальника отдела кадров

- •1. Общие положения

- •2. Должностные обязанности начальника отдела кадров

- •3. Права проектировщика

- •3. Права системного администратора

- •3. Права сметчика

- •Практическая работа № 3 Анализ и оценка угроз безопасности информации в организации или структурном подразделении

- •Практическая работа № 4 Построение модели нарушителя

- •1. Общие положения

- •2. Определение нсд

- •3. Основные принципы защиты от нсд

- •4. Модель нарушителя в ас

- •5. Основные способы нсд

- •6. Основные направления обеспечения защиты от нсд

- •2. Требования по защите информации от нсд для ас

- •Практическая работа № 5 Разработка модели угроз информационной безопасности

- •Практическая работа № 6 Разработка проекта подсистемы защиты информации для автоматизированной системы (ас)

- •Практическая работа № 7 Разработка модели защиты

- •Типовая модель защиты

- •Практическая работа № 8 Выбор основных механизмов и средств обеспечения безопасности информации.

- •1. Заполните таблицу

- •Практическая работа № 9 Распределение функций по защите информации

- •Практическая работа № 10 Внутренние нормативные и методические документы по защите информации

- •Практическая работа № 11 Подготовка мероприятий по защите информации в условиях чрезвычайной ситуации

- •Примерная инструкция о порядке работы государственных архивов при чрезвычайных ситуациях

- •Рекомендации по выполнению внеаудиторной самостоятельной работы студентов

- •Аттестационно-педагогические измерительные материалы

- •1. Апим (тест) по дисциплине «Эксплуатация комплексной системы защиты информации» для специальности 090108 «Информационная безопасность»

- •1.1 Выписка из гос спо специальности 090108 «Информационная безопасность» по дисциплине «Эксплуатация комплексной системы защиты информации»

- •1.2 Дидактические единицы (де) дисциплины «Эксплуатация комплексной системы защиты информации»

- •2 Тестовые задания

- •Примерный перечень вопросов к экзамену

- •Глосарий

- •Перечень сокращений

- •Используемая литература

внутренние субъективные источники угроз безопасности информации - действия лиц, имеющих доступ к работе со штатными средствами ИС и (или) допуск в пределы контролируемой зоны.

К объективным источникам относятся:

стихийные источники потенциальных угроз информационной безопасности, которые являются внешними по отношению к ИС и под которыми понимаются прежде всего природные явления (пожары, землетрясения, наводнения и т.п.);

источники, связанные с техническими средствами ИС, которые являются внутренними по отношению к ИС и включают в себя:

передачу информации по проводным и волоконно-оптическим каналам передачи данных;

дефекты, сбои и отказы технических средств ИС (средств обработки информации и программно-технических средств защиты информации ИС);

отказы и сбои программных средств обработки информации.

Виды угроз

Угрозы информационной безопасности ИС можно разделить на следующие виды:

атаки;

угрозы, не являющиеся атаками.

Атака является целенаправленным действием нарушителя с использованием технических и (или) программных средств, с целью нарушения заданных характеристик безопасности защищаемых ресурсов ИС или с целью создания условий для этого.

Атаки на информационные ресурсы ИС подразделяются на следующие виды:

атаки, реализуемые через каналы, возникающие за счет использования технических средств съема (добывания) информации, обрабатываемой в ИС (технические каналы утечки информации);

атаки, реализуемые за счет несанкционированного доступа к защищаемой информации в ИС с применением программных и программно-аппаратных средств.

Угрозы, не являющиеся атаками, могут быть следующими:

угрозы, не связанные с деятельностью человека (стихийные бедствия и природные явления);

угрозы социально–политического характера (забастовки, саботаж, локальные конфликты и т.д.);

угрозы техногенного характера (отключение электропитания, системы заземления, разрушение инженерных сооружений, неисправности, сбои аппаратных средств, нестабильность параметров системы электропитания, заземления, помехи и наводки, приводящие к сбоям в работе аппаратных средств и т.д.);

ошибочные или случайные действия и (или) нарушения тех или иных требований лицами, взаимодействующими с ресурсами ИС в рамках своих полномочий (непреднамеренные действия пользователей ИС).

Атаки и угрозы, не являющиеся атаками, способны привести к совершению НСД к защищаемым ресурсам ИС и нарушению принятых для ИС характеристик безопасности, а именно:

нарушению конфиденциальности защищаемой информации;

нарушению целостности защищаемой информации и (или) аппаратно-программных средств ИС;

нарушению доступности защищаемой информации и (или) аппаратно-программных средств ИС.

В связи с тем, что модель угроз предназначена для разработки требований, определяющих организационно-режимные и технические мероприятия по защите информации в ИС, а все факторы воздействия, характерные для угроз, несвязанных с деятельностью человека, также могут быть вызваны действиями нарушителя, угрозы, не связанные с деятельностью человека (стихийные бедствия и природные явления, угрозы техногенного и социально–политического характера), в рамках данной модели не рассматриваются.

Таким образом, угрозы информационной безопасности ИС полностью реализуются через действия потенциальных нарушителей, т.е. через атаки.

По способу реализации угрозы информационной безопасности подразделяются на:

угрозы, связанные с НСД к ПДн (в том числе угрозы внедрения вредоносных программ);

угрозы утечки ПДн по техническим каналам утечки информации;

угрозы специальных воздействий на ИС.

Угрозы НСД в ИС могут осуществляться как при непосредственном доступе к ТС ИС, так и с использованием каналов связи. Угрозы НСД в ИС могут осуществляться с применением:

средств общесистемного программного обеспечения;

специально разработанных средств НСД;

вредоносного ПО.

Так как на практике атаки, связанные с НСД к ПДн, как правило, осуществляются комбинацией вышеперечисленных способов реализации, в рамках данной модели принята классификация угроз НСД по каналу доступа нарушителя – непосредственный доступ или доступ с использованием протоколов межсетевого взаимодействия.

Угрозы утечки по техническим каналам включают в себя:

угрозы утечки видовой информации;

угрозы утечки речевой информации;

угрозы утечки по каналам ПЭМИН.

Угрозы утечки по техническим каналам могут осуществляться как в пределах КЗ, так и из-за границы КЗ.

Специальные воздействия включают в себя, в том числе механические, термические и электромагнитные воздействия. Угрозы специальных воздействий на ИС могут осуществляться при непосредственном физическом доступе на объекты, в которых размещаются ТС ИС.

Ход выполнения практической работы:

1. Повторить теоретические вопросы, связанные с определением источников, способов и результатами дестабилизирующего воздействия. Проанализировать угрозы безопасности информации и последствия от их реализации, представленные в таблице 1.

Таблица 1 – Угрозы безопасности информации и последствия от их реализации

Угрозы информационной безопасности |

Возможные последствия нарушения |

||

конфиден- циаль- ности |

целост- ности |

работо- способ- ности |

|

1 |

2 |

3 |

4 |

1. Угрозы, связанные с организацией вычислительного процесса |

|||

Разрушение зданий (помещений) |

+ |

+ |

+ |

Повреждение зданий (помещений) |

+ |

+ |

+ |

Отказы аппаратуры (оборудования) |

+ |

+ |

+ |

Сбои аппаратуры (оборудования) |

+ |

+ |

+ |

Аварии электропитания |

|

+ |

|

Нарушения системы кондиционирования |

|

+ |

+ |

Перебои с водоснабжением |

|

+ |

+ |

Временное отсутствие связи |

|

+ |

+ |

Повреждения кабелей грызунами и другими животными |

|

+ |

+ |

Короткие замыкания от насекомых |

|

+ |

+ |

Изменение режимов работы аппаратуры (оборудования) |

+ |

+ |

+ |

Внедрение аппаратных «жучков» |

+ |

+ |

+ |

Внедрение активных радиопомех |

|

+ |

+ |

Применение подслушивающих устройств |

+ |

|

|

Перехват различных видов излучений от аппаратуры (оборудования) |

+ |

|

|

Дистанционная фото- и видеосъемка |

+ |

|

|

Подключение к линиям связи АТС |

+ |

+ |

+ |

Физическое разрушение АС (компонентов системы) |

|

+ |

+ |

Продолжение таблицы 1

1 |

2 |

3 |

4 |

Вывод из строя АС (компонентов системы) |

|

+ |

+ |

Вывод из строя подсистем обеспечения функционирования АС (компонентов системы) |

|

+ |

+ |

Отключение подсистем обеспечения функционирования АС (компонентов системы) |

|

+ |

+ |

Стихийные бедствия |

+ |

+ |

+ |

2. Угрозы, связанные с хищением, порчей, уничтожением носителей |

|||

Хищение носителей информации |

+ |

+ |

+ |

Хищение аппаратуры (оборудования) |

+ |

+ |

+ |

Хищение отходов (распечаток, записей) |

+ |

|

|

Порча носителей информации |

|

+ |

+ |

Копирование информации с немашинных носителей |

+ |

|

|

Чтение информации с немашинных носителей |

+ |

|

|

Чтение информации со средств отображения и документирования |

+ |

|

|

Разглашение информации |

+ |

|

|

Ознакомление посторонних лиц с речевой информацией |

+ |

|

|

Ознакомление посторонних лиц с документами |

+ |

|

|

Ознакомление посторонних лиц с машинной информацией |

+ |

|

|

Извлечение информации из «мусора» |

+ |

|

|

Саботаж |

+ |

+ |

+ |

Забастовки |

|

|

+ |

Шпионаж |

+ |

+ |

+ |

Внедрение вирусов |

+ |

+ |

|

Атака «хакеров» |

+ |

+ |

+ |

3. Угрозы, связанные с функционированием вычислительных сетей и электронной почты |

|||

Подключение к каналам связи |

+ |

+ |

+ |

Пассивный перехват информации в сети |

+ |

|

|

Активный перехват информации в сети |

+ |

+ |

+ |

Изменение протоколов обмена |

+ |

+ |

+ |

Изменение потока сообщений |

+ |

+ |

+ |

Установление незаконного соединения в сети |

+ |

+ |

+ |

Введение помех в процесс обмена сообщениями |

|

+ |

+ |

Изменение полномочий других пользователей в сети |

+ |

+ |

+ |

Незаконное использование «точек входа» |

+ |

+ |

+ |

Маскировка под шлюз |

+ |

+ |

+ |

Использование терминальных серверов для маскировки |

+ |

+ |

+ |

Пересылка информации по ошибочному адресу |

+ |

+ |

+ |

Продолжение таблицы 1

1 |

2 |

3 |

4 |

Нарушение целостности электронного письма |

|

+ |

+ |

Переупорядочивание сообщений электронной почты |

|

+ |

+ |

4. Угрозы, связанные с функционированием средств защиты информации |

|||

Разглашение атрибутов разграничения доступа (паролей, шифров и др.) |

+ |

+ |

+ |

Незаконное получение атрибутов разграничения доступа (паролей, шифров и др.) |

+ |

+ |

+ |

Незаконное изменение атрибутов разграничения доступа (паролей, шифров и др.) |

+ |

+ |

+ |

Вскрытие шифров криптозащиты |

+ |

|

|

Нарушение процесса криптозащиты |

+ |

+ |

+ |

Внесение изменений в программные средства криптозащиты |

+ |

+ |

|

Внедрение «жучков» в аппаратные средства криптозащиты |

+ |

+ |

|

Внесение изменений в программы системы защиты |

+ |

+ |

+ |

Порча системы защиты |

|

+ |

+ |

Обход системы защиты |

+ |

+ |

+ |

Отключение системы защиты |

+ |

+ |

+ |

Некомпетентное использование средств защиты |

+ |

+ |

+ |

Отключение криптозащиты |

+ |

+ |

|

5. Угрозы, связанные с организацией разработки ИТ и АС |

|||

Ошибки при использование языков доступа к данным (SQL) |

+ |

+ |

+ |

Ошибки при проектировании архитектуры системы |

+ |

+ |

+ |

Ошибки при проектировании технологии обработки данных |

+ |

+ |

+ |

Ошибки в технологии разработки ИТ и АС |

+ |

+ |

+ |

Ошибки администрирования |

+ |

+ |

+ |

Нарушение установленных правил при работе в системе |

+ |

+ |

+ |

Внедрение в программное обеспечение |

+ |

+ |

|

Внедрение в информационное обеспечение |

+ |

+ |

+ |

Внедрение в математическое обеспечение |

+ |

+ |

+ |

Внедрение в лингвистическое обеспечение |

+ |

+ |

+ |

Изменение программ |

+ |

+ |

+ |

Удаление программ |

|

+ |

+ |

Порча программ |

|

+ |

+ |

Изменение режимов работы программного обеспечения |

+ |

+ |

+ |

Изменение информации |

|

+ |

+ |

Ввод ошибочной информации |

|

+ |

+ |

Ввод ложной информации |

|

+ |

+ |

Удаление информации |

|

+ |

+ |

Продолжение таблицы 1

1 |

2 |

3 |

4 |

Порча информации |

|

+ |

+ |

Копирование информации с машинных носителей |

+ |

|

|

Чтение информации с машинных носителей |

+ |

|

|

Чтение остаточной информации из оперативной памяти, регистров, буферов и т.д. |

+ |

|

|

Незаконное использование «точек входа» |

+ |

+ |

+ |

Использование неправильно спроектированных программ |

+ |

+ |

+ |

Использование программ с ошибками |

+ |

+ |

+ |

Использование неучтенных (незаконных) программ |

+ |

+ |

+ |

Неправомерная перегрузка (компонентов системы) |

|

+ |

+ |

2 Определить и описать возможные угрозы для заданного объекта информатизации по схеме, предлагаемой в таблице 2

Таблица 2 – Возможные угрозы

Компоненты системы |

Нарушение конфиденциальности информации |

Нарушение целостности информации |

Нарушение работоспособности системы |

Персонал |

|

|

|

Аппаратные средства |

|

|

|

Программные средства |

|

|

|

Данные |

|

|

|

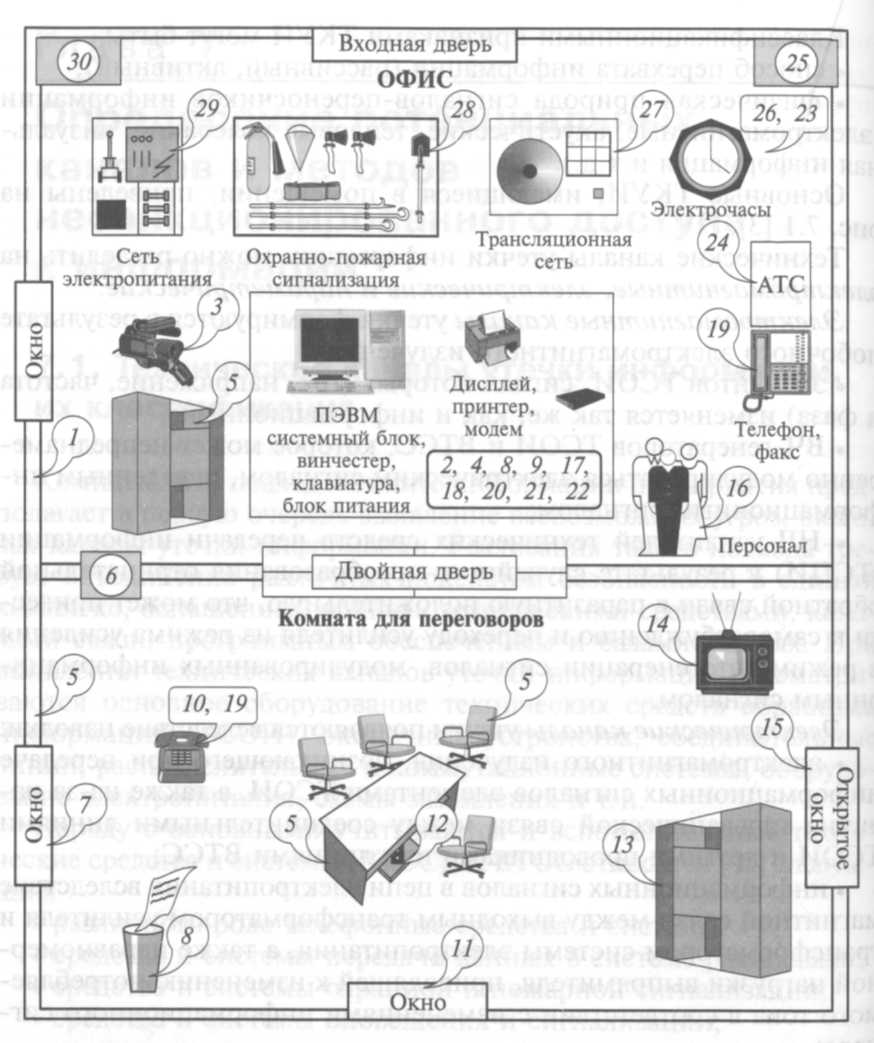

Проанализировать возможные каналы утечки информации. В выводах перечислить возможные каналы утечки информации. Дополнительно результаты продемонстрировать с помощью схемы (например, рис.1).

Рисунок 1 – Обобщенная схема технических каналов утечки информации:

1 - утечка за счет структурного звука в стенах и перекрытиях; 2 - съем информации с ленты принтера, плохо стертых дискет и т.п.; 3 - съем информации с использованием видеозакладок; 4 - программно-аппаратные закладки и ПК; 5 - радиозакладки в стенах и мебели; 6 - съем информации по системе вентиляции; 7 - лазерный съем акустической информации с окон; 8 - производственные и технологические отходы; 9 - компьютерные вирусы, логические бомбы и т.д.; 10 - съем информации за счет наводок и «навязывания»; 11 - дистанционный съем видеоинформации (оптика);12 - съем акустической информации с использованием диктофонов; 13 - хищение носителей информации; 14 - высокочастотный канал утечки в бытовой технике; 15 - съем информации направленным микрофоном;16 - внутренние каналы утечки информации (через обслуживающий персонал); 17 - несанкционированное копирование; 18 - утечка за счет побочного излучения информации; 19 - съем информации за счет использования «телефонного уха»; 20 - съем информации с клавиатуры по акустическому каналу; 21 - съем информации с дисплея по электромагнитному каналу; 22 - визуальный съем информации с дисплея и принтера; 23 - наводки по линии коммуникации и сторонние проводники; 24 - утечка через линии связи; 25 - утечка по цепям заземления; 26 - утечка по сети электрочасов; 27 - утечка по трансляционной сети и громкоговорящей связи; 28 - утечка по охранно-пожарной сигнализации; 29 - утечка по сети; 30 - утечка по сети отопления, газо - и водоснабжения, электропитания

Практическая работа № 4 Построение модели нарушителя

Задачи практической работы:

– Дать характеристики основных групп нарушителей;

– Определить возможных нарушителей защиты рассматриваемого объекта информатизации;

– Определить каналы, используемые нарушителем для доступа к защищаемым ресурсам ИС

Исходные данные:

Исходными данными являются данные полученные в практической работе №1, 2, 3

Теоретический материал

Модель нарушителя ИС

Модель нарушителя типовой ИС разрабатывается для определения типового перечня угроз информационной безопасности ИС.

Модель нарушителя ИС содержит предположения о возможностях нарушителя, которые он может использовать для реализации угроз, а также об ограничениях на эти возможности. Угрозы (атаки) готовятся и проводятся нарушителем, причем возможность реализации угрозы обусловлена возможностями нарушителя, а именно его информационной и технической вооруженностью.

Описание потенциального нарушителя информационной безопасности ИС

Под нарушителем понимается физическое лицо, случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности защищаемой информации при ее обработке в ИС.

Целями несанкционированных действий нарушителя, способных привести к совершению НСД к защищаемым ресурсам ИС и нарушению принятых для ИС характеристик информационной безопасности, являются:

нарушение целостности защищаемых ресурсов;

нарушение конфиденциальности защищаемых ресурсов;

нарушение доступности защищаемых ресурсов;

создание условий для последующего проведения атак.

Возможными направлениями несанкционированных действий нарушителя в том числе являются:

доступ к защищаемой информации с целью нарушения ее конфиденциальности (хищение, ознакомление, перехват);

доступ к защищаемой информации с целью нарушения ее целостности (модификация данных);

доступ к техническим и программным средствам ИС с целью постоянного или временного нарушения доступности защищаемой информации для легального пользователя;

доступ к техническим и программным средствам ИС с целью внесения в них несанкционированных изменений, создающих условия для проведения атак;

доступ к средствам защиты информации с целью изменения их конфигурации.

При разработке Модели предполагалось, что доступ к защищаемой информации нарушитель может получить путем:

преодоления (обхода) средств и системы защиты информации, систем контроля доступа;

использования специальных программных средств (в том числе вредоносного ПО) или уязвимостей легально используемого ПО;

использования специализированных средств съема (добывания) информации по техническим каналам;

использование средств специальных воздействий;

внедрения аппаратных закладных устройств.

Закладные устройства, как правило, активируются путем программно-математических воздействий, реализованных при непосредственном физическом доступе к ТС, либо путем удаленного сетевого воздействия.

Типы нарушителей информационной безопасности ИС

Нарушители информационной безопасности ИС могут быть следующих типов:

внешние нарушители, осуществляющие атаки из-за пределов контролируемой зоны ИС;

внутренние нарушители, осуществляющие атаки, находясь в пределах контролируемой зоны ИС.

В зависимости от категории обрабатываемых персональных данных изменяются категории лиц, заинтересованных в несанкционированном получении информации ограниченного доступа, то есть изменяются возможности потенциального нарушителя информационной безопасности. В таблице Error: Reference source not found актуальность угрозы для каждой категории персональных данных определяется по колонке «Категории ПДн».

Внешний нарушитель

К внешним нарушителям ИС относятся следующие группы лиц:

представители криминальных структур;

другие физические лица, пытающиеся получить доступ к информации в инициативном порядке, в том числе «хакеры» и т.п.

Внешний нарушитель может осуществлять попытки НСД к информации из-за границы КЗ, в том числе с использованием каналов передачи данных.

Предположения об информационной и технической вооруженности внешнего нарушителя

Внешний нарушитель может обладать следующей информацией и данными об ИС:

знаниями функциональных особенностей ИС;

высоким уровнем знаний в области технических средств;

сведениями о средствах защиты информации (в том числе применяемых в ИС);

данными об уязвимостях ИС, включая данные о недокументированных возможностях технических средств ИС;

информацией о возможных и существующих способах (методах) реализации атак;

знаниями в области программирования и вычислительной техники.

Средства, используемые внешним нарушителем для доступа к защищаемой информации ИС

Состав и характеристики имеющихся у нарушителя средств существенно определяются имеющимися у него возможностями по их приобретению или разработке. Возможности нарушителя по использованию имеющихся средств зависят от реализованной в ИС политики безопасности.

Внешний нарушитель может использовать следующие средства доступа к защищаемой информации:

средства, подключаемые к сетям связи общего пользования;

средства активации аппаратных закладок;

имеющиеся в свободной продаже программные средства прослушивания каналов передачи данных;

имеющиеся в свободной продаже программные средства модификации данных при их передаче по каналам связи;

специальные программные средства для осуществления несанкционированного доступа, в том числе вредоносное ПО.

Внутренний нарушитель

Возможности внутреннего нарушителя ИС существенным образом зависят от действующих в пределах КЗ ограничительных факторов, основными из которых являются организационные, режимные, инженерно-технические и другие меры, направленные на:

предотвращение и пресечение несанкционированных действий лиц, имеющих доступ в КЗ ИС;

подбор и расстановку кадров для работы с ИС;

организацию контроля и разграничения доступа физических лиц в КЗ, а также к штатным средствам ИС и в помещения, в которых они расположены;

контроль над порядком проведения работ;

контроль над соблюдением требований документации, определяющей политику безопасности ИС (в том числе, контроль над выполнением режимных мер, регламентирующих порядок обращения с информацией, обрабатываемой в ИС).

Исходя из прав доступа лиц к ресурсам ИС, потенциальных внутренних нарушителей можно разделить на следующие категории:

Категория I: зарегистрированный пользователь с полномочиями администратора ИС (системного администратора, администратора безопасности). Лица данной категории являются доверенными (в силу реализованных организационных, режимных и кадровых мероприятий), и как нарушители информационной безопасности не рассматриваются. Администраторы ИС проходят инструктаж по вопросам обработки информации в ИС, допускаются к работе с ресурсами ИС после проверки знаний ими положений соответствующих должностных инструкций, в связи с чем рассмотрение их ошибочных действий, способных привести к нарушению информационной безопасности ИС, в рамках данной модели не проводится.

Категория II: зарегистрированный пользователь ресурсов АС.

Нарушитель категории II может обладать следующей информацией и данными о ИС:

атрибутами, обеспечивающими доступ к некоторому подмножеству ресурсов (например, паролем, легальным именем доступа);

сведениями о структуре, функциях, принципах, механизмах действия и правилах работы технических средств и средств защиты информации в объеме эксплуатационной документации;

знаниями функциональных особенностей ИС;

сведениями о ресурсах ИС: порядок и правила создания, хранения и передачи информации, форматы сообщений, структура и свойства информационных потоков;

данными об уязвимостях ИС, включая данные о недокументированных возможностях технических средств ИС;

данными о реализованных в системе и средствах защиты информации принципах и алгоритмах;

сведениями о возможных для ИС каналах атак;

информацией о способах атак.

Нарушитель категории II обладает следующими средствами доступа к ресурсам ИС:

штатными средствами ИС (компьютером, подключаемым непосредственно к СВТ ИС);

имеющимися в свободной продаже программными средствами прослушивания каналов передачи данных;

имеющимися в свободной продаже программными средствами модификации данных при их передачи по каналам связи;

общедоступными компьютерными вирусами;

общедоступным программным обеспечением, предназначенным для подготовки и осуществления применения программных средств скрытого информационного воздействия.

Лица категории II могут исключаться из числа потенциальных нарушителей в зависимости от организационных и кадровых мероприятий, принятых в учреждении, эксплуатирующем ИС, с учетом категории персональных данных: предполагается, что лица категории II могут быть заинтересованы в получении ПДн категории I и II.

Категория III: лица, имеющие санкционированный доступ в помещения с размещаемыми ТС из состава ИС, но не имеющие санкционированного доступа к ресурсам ИС.

Нарушитель категории III может обладать следующей информацией и данными о ИС:

знаниями об «именах» (логинах) зарегистрированных пользователей;

знаниями функциональных особенностей ИС;

любыми фрагментами информации о топологии сети (коммуникационной части подсети) и об используемых в ИС коммуникационных протоколах и их сервисах;

данными об уязвимостях ИС, включая данные о недокументированных возможностях технических и программных средств ИС;

данными о реализованных в системе и средствах защиты информации ИС принципах и алгоритмах;

сведениями о возможных для ИС каналах атак;

информацией о способах атак.

Нарушитель категории III обладает следующими средствами доступа к ресурсам ИС:

оставленными без присмотра штатными средствами ИС;

имеющимися в свободной продаже программными средствами прослушивания каналов передачи данных;

имеющимися в свободной продаже программными средствами модификации данных при их передаче по каналам связи;

общедоступными компьютерными вирусами;

общедоступным программным обеспечением, предназначенным для подготовки и осуществления применения программных средств скрытого информационного воздействия.

Категория IV: сотрудники подразделений (организаций), выполняющие разработку прикладного программного обеспечения, ремонт и восстановление работоспособности ТС ИС.

Лица категории IV:

обладают информацией о программах обработки информации ИС, а также о реализованных в данных программах алгоритмах;

обладают возможностями внесения ошибок (в том числе вредоносного ПО) в ИС на стадии разработки и сопровождения;

могут располагать любыми фрагментами информации о топологии ЛВС, технических средствах обработки и средствах защиты информации, применяемых в типовой ИС.

Каналы, используемые нарушителем для доступа к защищаемым ресурсам ИС

Возможные каналы доступа к ресурсам ИС

При попытке доступа к защищаемым ресурсам ИС (попытке атаки) нарушитель в общем случае может использовать следующие каналы:

каналы непосредственного доступа к объекту атаки (визуальный, физический);

общедоступные каналы связи, по которым осуществляется передача информации ограниченного доступа;

технические каналы утечки информации.

На основании анализа организационно-режимных мероприятий, регламентирующих эксплуатацию ИС, особенностей размещения типовых ИС (ИС эксплуатируется внутри КЗ соответствующих подразделений, в объеме помещения сосредоточено большое количество однородных СВТ, используются качественные сбалансированные симметричные и экранированные линии) и обработки информации (в ИС используются современные способы кодирования данных и низкоэнергетические шумоподобные способы модулирования сигналов), а также анализа возможностей групп лиц, заинтересованных в осуществлении НСД к информации ИС (п. 3.2.1, 3.2.2) можно сделать вывод о том, что утечка ПДн по ТКУИ не позволяет получить в течение обозримого периода времени доступ к существенному объему ПДн и потенциальный внешний нарушитель не обладает необходимыми знаниями и средствами (в том числе финансовыми и временными ресурсами) для осуществления перехвата защищаемой информации по техническим каналам утечки, использование технических средств разведки внутренним нарушителем исключается организационно-режимными мероприятиями.

С учетом реализованных на объектах Операторов организационно-технических мер по ограничению доступа в помещения, в которых размещаются ТС ИС, внесение в пределы КЗ средств осуществления специальных воздействий исключен.

Таким образом, возможность съема нарушителем обрабатываемой в ИС информации по каналам ПЭМИН и угрозы специальных воздействий в данной модели не рассматриваются.

В типовых ИС не предусмотрены голосовой ввод и воспроизведение информации конфиденциального характера, а также ее обсуждение в процессе обработки, в связи с чем угрозы утечки акустической информации в данной модели не рассматриваются.

Каналы, используемые внутренним нарушителем для доступа к защищаемым ресурсам ИС

Для осуществления доступа к ресурсам ИС внутренний нарушитель может использовать следующие каналы атак:

визуальный канал утечки информации;

физический доступ к штатным программно-аппаратным средствам из состава ИС;

носители информации, в том числе съемные;

каналы связи ИС, по которым осуществляется передача ПДн.

Каналы, используемые внешним нарушителем для доступа к защищаемым ресурсам ИС

Для осуществления доступа к ресурсам ИС внешний нарушитель может использовать следующие основные каналы атак:

визуально-оптический канал;

носители информации (НЖМД, flash-накопители, оптические диски и т.д.), использованные в процессе эксплуатации ИС и оказавшиеся за пределами КЗ;

общедоступные каналы связи, по которым осуществляется передача информации ограниченного доступа.

Ход выполнения практической работы:

1. Составить модель нарушителя на основании квалификации в области информационных технологий (приложение В). Результаты оформить в таблице 3.

Таблица 3 – Образец составления модели нарушителя

Должность |

Квалификация нарушителя |

|||

Начальные навыки использования ПК. 1 уровень |

Может запускать программы

2 уровень |

Создает программы

3 уровень |

Знает, как устроена система защиты. Может управлять 4 уровень |

|

Начальник отдела кадров |

|

|

|

|

Системный администратор |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 На основании полученных результатов сделать выводы и дать письменное описание каждого возможного нарушителя.

ПРИЛОЖЕНИЕ В

РУКОВОДЯЩИЙ ДОКУМЕНТ Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации

Утверждена решением Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.

1. Общие положения

1.1. Настоящий документ излагает систему взглядов, основных принципов, которые закладываются в основу проблемы защиты информации от несанкционированного доступа (НСД), являющейся частью общей проблемы безопасности информации.

1.2. Концепция предназначена для заказчиков, разработчиков и пользователей СВТ и АС, которые используются для обработки, хранения и передачи требующей защиты информации.

2. Определение нсд

2.1. При анализе общей проблемы безопасности информации выделяются те направления, в которых преднамеренная или непреднамеренная деятельность человека, а также неисправности технических средств, ошибки программного обеспечения или стихийные бедствия могут привести к утечке, модификации или уничтожению информации.

Известны такие направления исследования проблемы безопасности информации, как радиотехническое, побочные электромагнитные излучения и наводки, акустическое, НСД и др.

2.2. НСД определяется как доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств, предоставляемых СВТ или АС.

Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения СВТ или АС.

3. Основные принципы защиты от нсд

3.1. Защита СВТ и АС основывается на положениях и требованиях существующих законов, стандартов и нормативно-методических документов по защите от НСД к информации.

3.2. Защита СВТ обеспечивается комплексом программно-технических средств.

3.3. Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

3.4. Защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

3.5. Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС).

3.6. Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты.

3.7. Защита АС должна предусматривать контроль эффективности средств защиты от НСД. Этот контроль может быть либо периодическим, либо инициироваться по мере необходимости пользователем АС или контролирующими органами.

4. Модель нарушителя в ас

4.1. В качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами АС и СВТ как части АС.

Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами АС и СВТ. Выделяется четыре уровня этих возможностей.

Классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего.

4.2. Первый уровень определяет самый низкий уровень возможностей ведения диалога в АС - запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

Третий уровень определяется возможностью управления функционированием АС, т.е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

4.3. В своем уровне нарушитель является специалистом высшей квалификации, знает все об АС и, в частности, о системе и средствах ее защиты.

5. Основные способы нсд

К основным способам НСД относятся:

- непосредственное обращение к объектам доступа;

- создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

- модификация средств защиты, позволяющая осуществить НСД;

- внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД.

6. Основные направления обеспечения защиты от нсд

6.1. Обеспечение защиты СВТ и АС осуществляется:

- системой разграничения доступа (СРД) субъектов к объектам доступа;

- обеспечивающими средствами для СРД.

6.2. Основными функциями СРД являются:

- реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным;

- реализация ПРД субъектов и их процессов к устройствам создания твердых копий;

- изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов;

- управление потоками данных в целях предотвращения записи данных на носители несоответствующего грифа;

- реализация правил обмена данными между субъектами для АС и СВТ, построенных по сетевым принципам.

6.3. Обеспечивающие средства для СРД выполняют следующие функции:

- идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта;

- регистрацию действий субъекта и его процесса;

- предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов;

- реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД;

- тестирование;

- очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

- учет выходных печатных и графических форм и твердых копий в АС;

- контроль целостности программной и информационной части как СРД, так и обеспечивающих ее средств.

6.4. Ресурсы, связанные как с СРД, так и с обеспечивающими ее средствами, включаются в объекты доступа.

6.5. Способы реализации СРД зависят от конкретных особенностей СВТ и АС. Возможно применение следующих способов защиты и любых их сочетаний:

- распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты);

- СРД в рамках операционной системы, СУБД или прикладных программ;

- СРД в средствах реализации сетевых взаимодействий или на уровне приложений;

- использование криптографических преобразований или методов непосредственного контроля доступа;

- программная и (или) техническая реализация СРД.

РУКОВОДЯЩИЙ ДОКУМЕНТ

Автоматизированные системы. Защита от несанкционированного доступа к информации Классификация автоматизированных систем и требования по защите информации

Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.

2. Требования по защите информации от нсд для ас

2.1. Защита информации от НСД является составной частью общей проблемы обеспечения безопасности информации. Мероприятия по защите информации от НСД должны осуществляться взаимосвязано с мероприятиями по специальной защите основных и вспомогательных средств вычислительной техники, средств и систем связи от технических средств разведки и промышленного шпионажа.

2.2. В общем случае, комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД реализуется в рамках системы защиты информации от НСД (СЗИ НСД), условно состоящей из следующих четырех подсистем:

- управления доступом;

- регистрации и учета;

- криптографической;

- обеспечения целостности.

2.3. В зависимости от класса АС в рамках этих подсистем должны быть реализованы требования в соответствии с пп. 2.4, 2.7 и 2.10. Подробно эти требования сформулированы в пп. 2.5, 2.6, 2.8, 2.9 и 2.11-2.15.

2.4. Требования к АС третьей группы

Обозначения:

- " - " - нет требований к данному классу;

- " + " - есть требования к данному классу.

Подсистемы и требования |

Классы |

|

3Б |

3А |

|

1. Подсистема управления доступом |

|

|

1.1. Идентификация, проверка подлинности и контроль доступа субъектов: |

|

|

в систему |

+ |

+ |

к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ |

- |

- |

к программам |

- |

- |

к томам, каталогам, файлам, записям, полям записей |

- |

- |

1.2. Управление потоками информации |

|

|

2. Подсистема регистрации и учета |

|

|

2.1. Регистрация и учет: |

|

|

входа (выхода) субъектов доступа в (из) систему(ы) (узел сети) |

+ |

+ |

выдачи печатных (графических) выходных документов |

- |

+ |

запуска (завершения) программ и процессов (заданий, задач) |

- |

- |

доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи |

- |

- |

доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей |

- |

- |

изменения полномочий субъектов доступа |

- |

- |

создаваемых защищаемых объектов доступа |

- |

- |

2.2. Учет носителей информации |

+ |

+ |

2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей |

- |

+ |

2.4. Сигнализация попыток нарушения защиты |

- |

- |

3. Криптографическая подсистема |

|

|

3.1. Шифрование конфиденциальной информации |

- |

- |

3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах |

- |

- |

3.3. Использование аттестованных (сертифицированных) криптографических средств |

- |

- |

4. Подсистема обеспечения целостности |

|

|

4.1. Обеспечение целостности программных средств и обрабатываемой информации |

+ |

+ |

4.2. Физическая охрана средств вычислительной техники и носителей информации |

+ |

+ |

4.3. Наличие администратора (службы) защиты информации в АС |

- |

- |

4.4. Периодическое тестирование СЗИ НСД |

+ |

+ |

4.5. Наличие средств восстановления СЗИ НСД |

+ |

+ |

4.6. Использование сертифицированных средств защиты |

- |

+ |

2.5. Требования к классу защищенности 3Б:

Подсистема управления доступом:

должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по паролю условно-постоянного действия, длиной не менее шести буквенно-цифровых символов.

Подсистема регистрации и учета:

должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

В параметрах регистрации указываются:

- дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

- должен проводиться учет всех защищаемых носителей информации с помощью их любой маркировки и с занесением учетных данных в журнал (учетную карточку).

Подсистема обеспечения целостности:

должна быть обеспечена целостность программных средств СЗИ НСД, обрабатываемой информации, а также неизменность программной среды.

При этом:

- целостность СЗИ НСД проверяется при загрузке системы по наличию имен

(идентификаторов) компонент СЗИ;

- целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ;

- должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

- должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест-программ, имитирующих попытки НСД;

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

Практическая работа № 5 Разработка модели угроз информационной безопасности

Задачи практической работы:

– . Изучить теоретический материал по теме практической работы;

– Определить способы реализации атак на ИС, источники угроз (нарушителей) и категории видов тайн.

– Заполнить таблицу

Исходные данные:

Исходными данными являются данные полученные в практической работе №1, 2, 3

Теоретический материал

Модель угроз информационной безопасности ИС

Модель угроз предназначена для выявления актуальных угроз информационной безопасности ИС с целью последующей разработки требований, определяющих организационно-режимные и технические мероприятия по защите информации ограниченного распространения, обрабатываемой в типовой ИС, а также передаваемой техническими средствами типовой ИС по незащищенным каналам передачи данных.

Пример типовой модели угроз безопасности ИС

Для ИС Операторов в общем случае актуальны следующие типовые угрозы:

угрозы, связанные с НСД к ПДн (в том числе угрозы внедрения вредоносных программ):

угрозы, осуществляемые при непосредственном физическом доступе к ТС ИС:

кража (утеря) носителей информации;

несанкционированный доступ к информации, хранящейся на съемных носителях (в том числе оказавшихся за пределами КЗ);

восстановление защищаемой информации и информации об ИС путем анализа выведенных из употребления носителей информации;

несанкционированный доступ к ПДн;

модификация, уничтожение, блокирование информации;

нарушение работоспособности АРМ из состава ИС;

нарушение работоспособности коммутационного оборудования, каналов связи ИС;

несанкционированное (в том числе непреднамеренное) отключение средств защиты информации;

внедрение вредоносного ПО;

проведение атак, основанных на использовании уязвимостей и НДВ средств, взаимодействующих со средствами защиты информации и способных повлиять на их функционирование;

установка ПО, не предназначенного для исполнения служебных обязанностей;

установка аппаратных закладок в приобретаемые ПЭВМ;

внедрение аппаратных закладок посторонними лицами после начала эксплуатации ИС;

подбор аутентифицирующей информации пользователей (администраторов);

вывод информации на неучтенные носители (в том числе вывод на печать);

утечка защищаемой информации;

модификация технических средств ИС, внесение неисправностей в технические средства;

модификация программных средств ИС;

модификации программных средств защиты, изменение их настроек;

модификация ведущихся в электронном виде регистрационных протоколов;

угрозы, осуществляемые с использованием протоколов межсетевого взаимодействия:

анализ сетевого трафика с перехватом передаваемой из ИС и принимаемой в ИС из внешних сетей информации;

модификация защищаемой информации при ее передаче по каналам связи;

получение сведений об программно-аппаратных средствах ИС путем прослушивания каналов связи;

разглашение информации путем передачи ее по электронной почте, системам обмена моментальными сообщениями и т.п.;

внедрение по сети вредоносных программ;

создание нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений служебных данных;

создание нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений передаваемой информации;

получение доступа (проникновение) в операционную среду АРМ с использованием штатного программного обеспечения и протоколов сетевого взаимодействия (средств операционной системы или прикладных программ общего применения);

отказ в обслуживании;

выявление паролей;

навязывание ложного маршрута путем несанкционированного изменения маршрутно-адресных данных внутри сети;

навязывание ложного маршрута путем несанкционированного изменения маршрутно-адресных данных во внешних сетях;

сканирование, направленное на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИС, топологии сети, открытых портов и служб, открытых соединений и др.;

внедрение ложного объекта как в ИС, так и во внешних сетях;

подмена доверенного объекта;

угрозы утечки по техническим каналам утечки информации:

просмотр информации на дисплее лицами, не допущенными к обработке ПДн;

просмотр информации на дисплее лицами, не допущенными к обработке ПДн с использованием технических (в т.ч. оптических) средств.

Способы атак определяют типовой перечень актуальных угроз безопасности ИС, то есть определяют типовую модель угроз безопасности.. Описание типовой угрозы включает в себя:

способ реализации угрозы;

источник угрозы – категорию нарушителя ;

тип информационной системы, для которого данная угроза актуальна (см. таблицу Error: Reference source not found);

категории персональных данных , для которых данная угроза актуальна.

Ход выполнения практической работы:

1. Определить способы реализации атак на ИС, источники угроз (нарушителей) и категории видов тайн. Заполнить этими данными таблицу 1.

Таблица 1 – Типовой перечень угроз безопасности ИС

№ атаки |

Способ реализации |

Источник угрозы (нарушитель) |

Категории персональных данных |

Угрозы утечки по техническим каналам утечки информации |

|||

|

|

Просмотр информации на дисплее лицами, не допущенными к обработке ПДн |

Внутренний (II, III, IV) |

Категория 1 Категория 2 Категория 3 |

|

|

Просмотр информации на дисплее лицами, не допущенными к обработке ПДн с использованием технических (в т.ч. оптических) средств |

Внешний |

Категория 1 Категория 2 Категория 3 |

Угрозы, связанные с НСД к ПДн |

|||

Угрозы, осуществляемые при непосредственном физическом доступе к ТС ИС |

|||

|

|

Кража (утеря) носителей информации |

Внутренний (II, III, IV) |

Категория 1 Категория 2 Категория 3 |

|

|

Несанкционированный доступ к информации, хранящейся на съемных носителях (в том числе оказавшихся за пределами КЗ) |

|

|

|

|

Восстановление защищаемой информации и информации об ИС путем анализа выведенных из употребления носителей информации |

|

|

|

|

Несанкционированный доступ к ПДн |

|

|

|

|

Модификация, уничтожение, блокирование информации |

|

|

|

|

Нарушение работоспособности АРМ из состава ИС |

|

|

|

|

Нарушение работоспособности коммутационного оборудования, каналов связи ИС |

|

|

|

|

Несанкционированное (в том числе непреднамеренное) отключение средств защиты информации |

|

|

|

|

Внедрение вредоносного ПО |

|

|

|

|

Проведение атак, основанных на использовании уязвимостей и НДВ средств, взаимодействующих со средствами защиты информации и способных повлиять на их функционирование |

|

|

|

|

Установка ПО, не предназначенного для исполнения служебных обязанностей |

|

|

|

|

Установка аппаратных закладок в приобретаемые ПЭВМ |

|

|

|

|

Внедрение аппаратных закладок посторонними лицами после начала эксплуатации ИС |

|

|

|

|

Подбор аутентифицирующей информации пользователей (администраторов) |

|

|

|

|

Вывод информации на неучтенные носители (в том числе вывод на печать) |

|

|

|

|

Утечка защищаемой информации |

|

|

|

|

Модификация технических средств ИС, внесение неисправностей в технические средства |

|

|

|

|

Модификация программных средств ИС |

|

|

|

|

Модификации программных средств защиты, изменение их настроек |

|

|

|

|

Модификация ведущихся в электронном виде регистрационных протоколов |

|

|

Угрозы, осуществляемые с использованием протоколов межсетевого взаимодействия |

|||

|

|

Разглашение информации путем передачи ее по электронной почте, системам обмена моментальными сообщениями и т.п. |

Внутренний (II) |

Категория 1 Категория 2 Категория 3 |

|

|

Анализ сетевого трафика с перехватом передаваемой из ИС и принимаемой в ИС из внешних сетей информации |

|

|

|

|

Получение сведений об программно-аппаратных средствах ИС путем прослушивания каналов связи |

|

|

|

|

Модификация защищаемой информации при ее передаче по каналам связи |

|

|

|

|

Внедрение по сети вредоносных программ |

|

|

|

|

Создание нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений служебных данных |

|

|

|

|

Создание нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений передаваемой информации |

|

|

|

|

Получение доступа (проникновение) в операционную среду АРМ с использованием штатного программного обеспечения и протоколов сетевого взаимодействия (средств операционной системы или прикладных программ общего применения) |

|

|

|

|

Отказ в обслуживании |

|

|

|

|

Выявление паролей |

|

|

|

|

Навязывание ложного маршрута путем несанкционированного изменения маршрутно-адресных данных внутри сети |

|

|

|

|

Навязывание ложного маршрута путем несанкционированного изменения маршрутно-адресных данных во внешних сетях |

|

|

|

|

Угрозы сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИС, топологии сети, открытых портов и служб, открытых соединений и др. |

|

|

|

|

Угрозы внедрения ложного объекта как в ИС, так и во внешних сетях |

|

|

|

|

Подмена доверенного объекта |

|

|

Добавить в таблицу данные по угрозам при работе с коммерческой и конфиденциальной информацией.

Практическая работа № 6 Разработка проекта подсистемы защиты информации для автоматизированной системы (ас)

Задачи практической работы:

– Разработать проект подсистемы защиты информации для автоматизированной системы (АС);

– Создать подсистему опознания и разграничения доступа для АС;

– Создать матрицу разграничения полномочий

– Создать журнал входа-выхода в/из системы для регистрации событий

Исходные данные:

Исходными данными являются данные полученные в практической работе №1, 2, 3, 4

Теоретический материал

1. Разработать проект подсистемы защиты информации для автоматизированной системы (АС). Согласно РД Гостехкомиссии РФ «Концепция ….» (Приложение В) основной подсистемой защиты от НСД является система разграничения доступа (СРД). СРД состоит из обеспечивающей и функциональной части.

В документе «Политика безопасности на предприятии» (Приложение А) в разделе «Основные требования и рекомендации по защите информации» говорится: «АС, обрабатывающая информацию на предприятии «ЗАО «Спецстрой»», содержащая сведения, составляющие служебную тайну или персональные данные, имеют класс защищенности не ниже 3Б, 2Б, и 1Г».

Создаваемая подсистема должна удовлетворять требованиям класса 3Б (приложение В).

Сформировать требования для проектируемой подсистемы управления доступом класса 3Б, привести их в соответствующем разделе «Требования к подсистеме контроля и управления доступом в автоматизированной системе».

2. Создать подсистему опознания и разграничения доступа для АС, субъекты которой: сметчик, начальник отдела кадров, инженер-проектировщик, бухгалтер, системный администратор. Данные АС структурированы в таблицу (базу данных), содержащую следующие поля: фамилия работника, табельный номер, оклад, квалификация сотрудника, код проекта, стоимость проекта.

Создать таблицу кодов паролей по образцу, приведённому в таблице 1.

Таблица 1 – Таблица кодов паролей

Логин |

Пароль |

Должность |

ФИО |

Номер места |

Бух_Пет |

12345678 |

бухгалтер |

Петухова А.В. |

А1 |

|

|

|

|

|

|

|

|

|

|

3. Создать матрицу разграничения полномочий по образцу (табл.2). Матрица разграничения полномочий является математической моделью подсистемы разграничения доступа (тип доступа: RW - «чтение/запись», R – «чтение»).

Согласно требованиям класса защищенности 3Б необходимо регистрировать вход в систему всех пользователей.

Таблица 2 – Матрица разграничения полномочий

Субъекты |

Объекты |

|||||||

Табельный номер |

ФИО |

Оклад |

Квалификация сотрудника |

Стоимость проекта |

Код проекта |

ТКП |

ТРП |

|

Начальник отдела кадров |

RW |

RW |

RW |

RW |

|

|

|

|

Бухгалтер |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 Создать журнал входа-выхода в/из системы для регистрации событий (табл. 3).

Таблица 3 – Журнал входа-выхода в/из системы для регистрации событий

Логин |

Время входа |

Время выхода |

Признак |

Бух_Пет |

12.01.12.08.2011 |

12.31.12.08.2011 |

1 |

|

|

|

|

|

|

|

|

Признаки:

1- успешный вход

2 – попытка НСД

3- блокировка

Практическая работа № 7 Разработка модели защиты

Задачи практической работы:

– Изучить теоретические вопросы разработки модели защиты;

– Заполнить таблицу методов защиты

Исходные данные:

Исходными данными являются данные полученные в практической работе №1, 2, 3

Теоретический материал

Типовая модель защиты

В типовой модели защиты ИС предлагается ряд организационных и технических мер и механизмов, которые необходимо предпринять для реализации защиты информации в типовых ИС.

На основании типовой модели защиты и частной модели угроз ИС Оператора разрабатывается частная модель защиты ИС Оператора. Данная модель включает в себя меры и механизмы противодействия актуальным для ИС Оператора угрозам. При формировании модели защиты ИС Оператора допускается осуществлять выборку методов и механизмов защиты, основываясь на показателе опасности конкретной угрозы. Этот показатель имеет три значения:

низкая опасность – применяется, если реализация угрозы может привести к незначительным негативным последствиям для субъектов персональных данных;

средняя опасность – применяется, если реализация угрозы может привести к негативным последствиям для субъектов ПДн;

высокая опасность – применяется, если реализация угрозы может привести к значительным негативным последствиям для субъектов ПДн.

В случае, если угроза имеет высокую опасность, должны быть применены все механизмы защиты Типовой модели. В случае определения низкого или среднего показателя опасности допускается исключение части механизмов при условии реализации соответствующих организационных мер.

Например, если в ИС обрабатываются персональные данные 2 категории жителей одного района, угроза установки ПО, несвязанного с выполнением служебных обязанностей, является актуальной, но имеет низкий показатель опасности, а в случае, если в ИС обрабатываются данные жителей города – высокую. В первом случае достаточно реализации организационных мер, препятствующих установке ПО, несвязанного с исполнением служебных обязанностей, во втором - необходимо использовать весь комплекс мер Типовой модели защиты, включая средства реализации замкнутой программной среды.

Типовая модель защиты информации в ИС представлена в таблице 1.

Таблица 1 – Угрозы и меры по их нейтрализации

Основные пути реализации непреднамеренных искусственных (субъективных) угроз АС организации |

Меры по нейтрализации угроз и снижению возможного наносимого ущерба |

Действия сотрудников организации, приводящие к частичному или полному отказу системы или нарушению работоспособности аппаратных или программных средств; отключению оборудования или изменение режимов работы устройств и программ; разрушению информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение программ или файлов с важной информацией, в том числе системных, повреждение каналов связи, неумышленная порча носителей информации и т.п.) |

1. Организационные меры (регламентация действий, введение запретов). 2. Применение физических средств, препятствующих неумышленному совершению нарушения. 3. Применение технических (аппаратно-программных) средств разграничения доступа к ресурсам. 4. Резервирование критичных ресурсов |

Несанкционированный запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.) |

1. Организационные меры (удаление всех потенциально опасных программ с дисков ПЭВМ АРМ). 2. Применение технических (аппаратно-программных) средств разграничения доступа к технологическим и инструментальным программам на дисках ПЭВМ АРМ |

Несанкционированное внедрение и использование неучтенных программ (игровых, обучающих, технологических и других, не являющихся необходимыми для выполнения сотрудникам и своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (процессорного времени, оперативной памяти, памяти на внешних носителях и т.п.) |

1. Организационные меры (введение запретов). 2. Применение технических (аппаратно-программных) средств, препятствующих несанкционированному внедрению и использованию неучтенных программ |

Непреднамеренное заражение компьютера вирусами |

1. Организационные меры (регламентация действий, введение запретов). 2. Технологические меры (применение специальных программ обнаружения и уничтожения вирусов). 3. Применение аппаратно-программных средств, препятствующих заражению компьютеров компьютерными вирусами |

Разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования или ЭЦП, идентификационных карточек, пропусков и т.п.) |

1. Организационные меры (регламентация действий, введение запретов, усиление ответственности). 2. Применение физических средств обеспечения сохранности указанных реквизитов |

Игнорирование организационных ограничений (установленных правил) при работе в системе |

1. Организационные меры (усиление ответственности и контроля). |

2. Использование дополнительных физических и технических средств защиты |

|

Некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом подразделения безопасности |

Организационные меры (обучение персонала, усиление ответственности и контроля) |

Ввод ошибочных данных |

1. Организационные меры (усиление ответственности и контроля). 2. Технологические меры контроля за ошибками операторов ввода данных |

Таблица 2- Типовая модель защиты информации в ИС

№ атаки |

Способ реализации |

Источник угрозы (нарушитель) |

Метод защиты |

|

|

Просмотр информации на дисплее лицами, не допущенными к обработке персональных данных |

Внутренний (III, IV) |

Размещение ТС должно препятствовать несанкционированному просмотру информации на дисплее. Должно быть реализовано блокирование ТС в периоды неиспользования. |

|

|

Просмотр информации на дисплее лицами, не допущенными к обработке персональных данных, с использованием технических (в т.ч. оптических) средств |

Внешний |

Размещение ТС должно препятствовать несанкционированному просмотру информации на дисплее (в частности, из окон помещений с размещаемым ТС). |

|

|

Кража (утеря) носителей информации |

|

|

|

|

Несанкционированный доступ к информации на съемных носителях (в том числе оказавшихся за пределами КЗ) |

|

|

|

|

Восстановление защищаемой информации и информации об ИС путем анализа выведенных из употребления носителей информации |

|

|

|

|

Несанкционированный доступ к ПДн |

|

|

|

|

Модификация, уничтожение, блокирование информации |

|

|

|

|

Нарушение работоспособности АРМ |

|

|

|

|

Нарушение работоспособности коммутационного оборудования, каналов связи |

|

|

|

|

Несанкционированное (в том числе непреднамеренное) отключение средств защиты |

|

|

|

|

Внедрение вредоносного ПО |

|

|

|

|

Проведение атак, основанных на использовании уязвимостей и НДВ средств, взаимодействующих со средствами защиты, и способных повлиять на их функционирование |

|

|

|

|

Установка ПО, не связанного с исполнением служебных обязанностей |

|

|

|

|

Установка аппаратных закладок в приобретаемые ТС |

|

|

|

|

Внедрение аппаратных закладок посторонними лицами после начала эксплуатации ИС |

|

|

|

|

Подбор аутентифицирующей информации пользователей (администраторов) |

|

|

|

|

Вывод информации на неучтенные носители (в том числе вывод на печать) |

|

|

|

|

Утечка защищаемой информации |

|

|

|

|

Модификация ТС ИС, внесение неисправностей в ТС |

|

|

|

|

Модификация программных средств |

|

|

|

|

Модификация программных средств защиты, изменение их настроек |

|

|

|

|

Модификация ведущихся в электронном виде регистрационных протоколов |

|

|

|

|

Разглашение информации путем передачи ее по электронной почте, системам обмена моментальными сообщениями и т.п. |

|

|

|

|

Анализ сетевого трафика с перехватом передаваемой из ИС и принимаемой в ИС информации из внешних сетей |

|

|

|

|

Модификация защищаемой информации при ее передаче по каналам связи |

|

|

|

|

Получение сведений об программно-аппаратных средствах ИС путем прослушивания каналов связи |

|

|

|

|

Внедрение по сети вредоносных программ |

|

|

|

|

Создание нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений служебных данных |

|

|

|

|

Создание нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений передаваемой информации |

|

|

|

|

Получение доступа (проникновение) в операционную среду АРМ с использованием штатного программного обеспечения и протоколов сетевого взаимодействия (средств операционной системы или прикладных программ общего применения) |

|

|

|

|

Отказ в обслуживании |

|

|

|

|

Выявление паролей |

|

|

|

|

Навязывание ложного маршрута путем несанкционированного изменения маршрутно-адресных данных внутри сети |

|

|

|

|

Навязывание ложного маршрута путем несанкционированного изменения маршрутно-адресных данных во внешних сетях |

|

|

|

|

Угрозы сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИС, топологии сети, открытых портов и служб, открытых соединений и др. |

|

|

|

|

Угрозы внедрения ложного объекта как в ИС, так и во внешних сетях |

|

|

|

|

Подмена доверенного объекта |

|

|

Практическая работа № 8 Выбор основных механизмов и средств обеспечения безопасности информации.

Задачи практической работы:

– Проанализировать материал по выбору механизмов и средств обеспечения безопасности информации;

– Заполнить таблицу методов защиты

Исходные данные:

Исходными данными являются данные полученные в практической работе №1, 2, 3

Ход выполнения практической работы

1. Заполните таблицу

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

При выборе программно-технических мер защиты можно воспользоваться предлагаемым перечнем средств защиты:

Системы антивирусной защиты

1. Лаборатория Касперского:

Open Space Security Suite.

2. ООО «Доктор Веб»:

Dr.Web Enterprise Security Suite.

3. Компания ESET:

ESET NOD32 Business Edition;

ESET NOD32 Business Edition Smart Security.

4. Symantec:

Symantec Endpoint Protection;

Другие продукты линейки безопасности Symantec.

5. Trend Micro:

Trend Micro Enterprise Security Suite.

6. McAfee:

McAfee Total Protection for Endpoint — Enterprise Edition;

Другие продукты линейки безопасности McAfee.

7. Avira:

Avira Business Bundle.

8. BitDefender:

BitDefender© Client Security;

9. Microsoft:

Forefront Protection Suite.

10. AVAST

avast! Enterprise Suite

11. Panda:

Panda Security for Enterprise.

Системы защиты информации от несанкционированного доступа

1. СЗИ от НСД Dallas Lock 7.7

Производитель: ООО «Конфидент»

СЗИ от НСД Dallas Lock 7.7 предназначена для защиты информации от НСД на ПЭВМ в ЛВС, а также для разграничение полномочий пользователей по доступу к файловой системе и другим ресурсам компьютера. Разграничения касаются всех пользователей – локальных, сетевых, доменных, терминальных.

2. Программно-аппаратный модуль «Аккорд-NT /2000»

Производитель: ОКБ САПР

Программно-аппаратный комплекс средств защиты информации (ПАК СЗИ) Аккорд-NT/2000 V3.0 предназначен для разграничения доступа пользователей к рабочим станциям, терминалам и терминальным серверам.

3. DeviceLock 6.4.1

Производитель: Смарт Лайн Инк

Система идентификации и аутентификации пользователей

1. Сертифицированные ключи eToken

Производитель: Aladdin

Электронные ключи eToken – персональное средство аутентификации и защищённого хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронной цифровой подписью (ЭЦП).

2. eToken TMS (Token Management System)

Производитель: Aladdin

eToken TMS (Token Management System) — система, предназначенная для внедрения, управления, использования и учета аппаратных средств аутентификации пользователей (USB-ключей и смарт-карт eToken) в масштабах предприятия.

3. Система одноразовых паролей Aladdin eToken OTP

Производитель: Aladdin

eToken NG-OTP (Java) — комбинированный USB-ключ с генератором одноразовых паролей. Обладает всем функционалом электронных ключей eToken PRO (Java) для использования в PKI-системах и автономным режимом работы без подключения к компьютеру.

Криптографические средства защиты

1.Система Secret Disk NG (производство Alladin) предназначена для защиты информации на ПК и съемных носителях информации.

2. Программное решение ViPNet SafeDisk предназначено для организации безопасного хранения конфиденциальной информации и удобной работы с ней на персональном компьютере.

3. ViPNet CUSTOM — VPN

4. КриптоПро CSP и КриптоПро УЦ. С помощью данных решений компании КриптоПро возможно построение удостоверяющего центра организации и использования криптографической защиты.

Сетевая защита (системы предотвращения (IPS) вторжений)

1. Cisco IPS 4240

Производитель: Cisco

Cisco IPS 4240 обнаруживает вредоносную активность в сети за счет выявления аномалий на уровне протоколов или общего трафика, либо сопоставления событий, описываемых сигнатурами, с состоянием TCP-соединения и предотвращает её.

2. Check Point IPS-1

Производитель: Check Point

3. ПО Honeypot Manager

Производитель: Информзащита

ПО Honeypot Manager позволяет сымитировать систему хранения данных с помощью специальных сенсоров, отслеживает активность на имитируемой СУБД и уведомляет о фактах НСД к данным.

Cистемы фильтрации содержимого (почта, Internet)

1. InfoWatch Traffic Monitor Enterprise

Производитель: InfoWatch

InfoWatch Traffic Monitor Enterprise – комплексное модульное программное решение, предназначенное для защиты корпоративной информации от утечки или несанкционированного распространения.

2. Websense Data Security

Производитель: Websense

Websense Data Security Suite предотвращает утечки конфиденциальной информации за счет оперативного анализа данных и автоматического применения политик безопасности, независимо от того, работают пользователи в корпоративной сети, или вне ее.

3. Symantec Data Loss Prevention

Производитель: Symantec

Symantec Data Loss Prevention упрощает обнаружение и защиту наиболее ценной информации организации – интеллектуальной собственности.

Анализ защищенности

1. Positive Technologies:

Система контроля защищенности и соответствия стандартам MaxPatrol;

Сетевой cканер безопасности XSpider 7.x.

2. GFI:

Сетевой сканер безопасности GFI LANguard.

3. eEye Digital Security:

Сканер web-приложений Retina Web Security Scanner;

Сетевой сканер безопасности Retina Network Security Scanner.

4. Lumension:

Сканер безопасности Lumension® Scan.

5. Imperva:

Сканер безопасности баз данных Scuba.

6. Outpost24:

Система периметральной оценки уязвимостей Outpost24 Outscan;