- •Кафедра судовой автоматики и измерений

- •Часть 1

- •Санкт-Петербург

- •Введение

- •1 Угрозы, атаки и уязвимости

- •1.1 Угрозы и атаки

- •1.2 Уязвимости

- •2 Каналы утечки информации

- •3 Политика безопасности

- •3.1 Основные понятия политики безопасности

- •3.2 Структура политики безопасности организации

- •3.2.1 Базовая политика безопасности

- •3.2.2 Специализированные политики безопасности

- •3.2.3 Процедуры безопасности

- •3.3 Разработка политики безопасности организации

- •3.3.1 Основные этапы обеспечения безопасности

- •3.3.2 Компоненты архитектуры безопасности

- •3.3.3 Роли и ответственности в безопасности сети

- •3.3.4 Аудит и оповещение

- •4. Компьютерные сети

- •4.1 Модели osi

- •4.2 Сетевые протоколы

- •4.2.1 Протокольный стек tcp/ip

- •4.2.2 Адресация в ip

- •4.3 Проводные сети

- •4.3.1 Базовые топологии

- •4.3.1.1 Топология «шина»

- •4.3.1.2 Топология «звезда»

- •4.3.1.3 Топология «кольцо»

- •4.3.1.4 Комбинированные топологии

- •4.4 Кабельная подсистема

- •4.4.1 Коаксиальный кабель

- •4.4.2 Витая пара

- •4.4.3 Оптоволоконный кабель

- •4.4.4 Защита информации в кабельных сетях

- •4.4.4.1 Механическая защита кабельной сети

- •4.4.4.2 Экранирование кабельных каналов

- •4.5 Беспроводные сети

- •4.5.1 Стандарты беспроводных сетей

- •4.5.2 Сравнение стандартов беспроводной передачи данных

- •4.5.3 Архитектура беспроводных сетей

- •4.5.4 Технологии беспроводных сетей

- •4.5.5 Защита информации в беспроводных сетях

- •5 Отказоустойчивые системы хранения данных: raid - массивы

- •6 Антивирусная защита информации

- •6.1 Классификация компьютерных вирусов

- •6.2 Жизненный цикл вирусов

- •6.3 Основные каналы распространения вирусов и других вредоносных программ

- •6.4 Методы построения антивирусной защиты

- •7 Роль стандартов информационной безопасности

- •7.1 Международные стандарты информационной безопасности

- •7.1.1 Стандарты iso/iec 17799:2002 (bs 7799:2000)

- •7.1.2 Германский стандарт bsi

- •7.1.3 Международный стандарт iso 15408 «Общие критерии безопасности информационных технологий»

- •7.1.4 Стандарты информационной безопасности в Интернете

- •7.2 Отечественные стандарты безопасности информационных технологий

- •Список использованных источников

2 Каналы утечки информации

Быстро развивающиеся компьютерные информационные технологии вносят заметные изменения в нашу жизнь. Информация стала товаром, который можно приобрести, продать, обменять. При этом стоимость информации часто в сотни раз превосходит стоимость компьютерной системы, в которой она хранится.

От степени безопасности информационных технологий в настоящее время зависит благополучие, а порой и жизнь многих людей. Такова плата за усложнение и повсеместное распространение автоматизированных систем обработки информации.

Под информационной безопасностью понимается защищенность информационной системы от случайного или преднамеренного вмешательства, наносящего ущерб владельцам или пользователям информации [1-18].

На практике важнейшими являются три аспекта информационной безопасности:

доступность (возможность за разумное время получить требуемую информационную услугу);

целостность (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

конфиденциальность (защита от несанкционированного прочтения).

Нарушения доступности, целостности и конфиденциальности информации могут быть вызваны различными опасными воздействиями на информационные компьютерные системы.

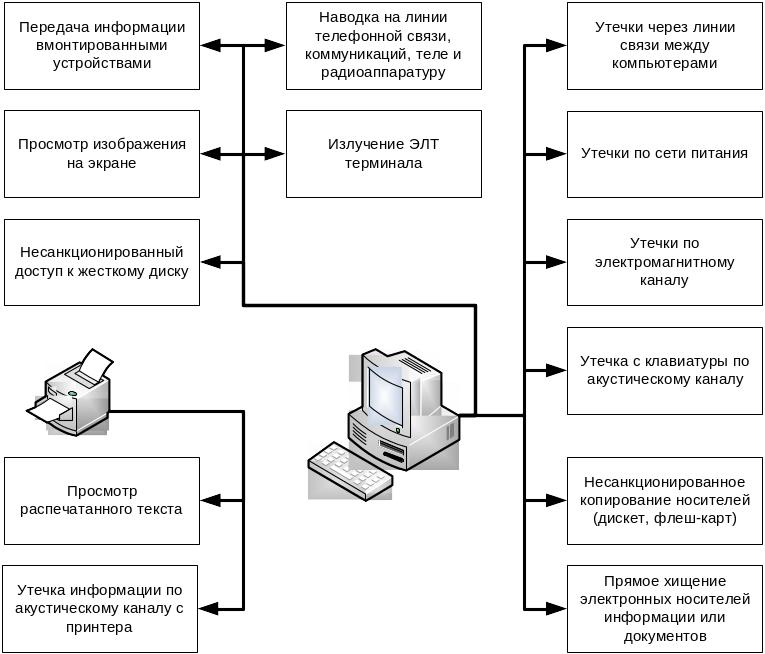

Анализ материалов отечественной и зарубежной печати позволил систематизировать возможные каналы утечки и несанкционированного доступа к информации. Рассмотрим подробнее их особенности (для наглядности цифрами в круглых скобках обозначаются каналы утечки в соответствии со схемой).

В зависимости от способов перехвата информации, физической природы возбуждения сигналов, а также среды их распространения можно выделить:

технические каналы утечки,

каналы перехвата при передаче информации системами связи, утечки акустической и видовой информации,

компьютерные методы съема информации.

В свою очередь технические каналы утечки информации можно разделить на электромагнитные, электрические и параметрические.

Известны следующие каналы утечки информации (рисунок 2.1):

Электромагнитный канал. Причиной его возникновения является электромагнитное поле, связанное с протеканием электрического тока в технических средствах обработки информации. Электромагнитное поле может индуцировать токи в близко расположенных проводных линиях (наводки).

Электромагнитный канал в свою очередь делится на:

радиоканал (высокочастотные излучения);

низкочастотный канал;

сетевой канал (наводки на провода электрической сети);

канал заземления (наводки на провода заземления);

линейный канал (наводки на линии связи между компьютерами).

|

Рисунок 2.1 - Основные каналы утечки информации при обработке ее на компьютере |

Акустический канал. Он связан с распространением звуковых волн в воздухе или упругих колебаний в других средах, возникающих при работе устройств отображения информации.

Канал несанкционированного доступа. Подразумевает, несанкционированное копирование информации и прямое хищение (потеря) магнитных носителей информации и документов, образующихся при обработке данных на ПЭВМ.

Организационные меры защиты - меры общего характера, затрудняющие доступ к ценной информации посторонним лицам, вне зависимости от особенностей способа обработки информации и каналов утечки информации.

Кроме того, электрические каналы утечки могут возникать в результате съема информации с помощью различных автономных аппаратных или так называемых закладных устройств, например мини-передатчиков. Излучение этих устройств, устанавливаемых в технических средствах обработки информации (ТСОИ), модулируется информационным сигналом и принимается специальными устройствами за пределами контролируемой зоны.

Параметрический канал утечки. Возможно применение специального "ВЧ-облучения", электромагнитное поле которого взаимодействует с элементами ТСОИ и модулируется информационным сигналом.

Особый интерес представляет перехват информации при передаче по каналам связи, поскольку в этом случае возможен свободный несанкционированный доступ к передаваемой информации. В зависимости от системы связи каналы перехвата информации можно разделить на электромагнитные, электрические и индукционные. Каналы утечки первого типа образуются при перехвате сигналов передатчиков систем связи стандартными техническими средствами, широко используемыми для прослушивания телефонных разговоров по разнообразным радиоканалам (сотовым, радиорелейным, спутниковым). Во втором случае перехват информации, передаваемой по кабельным линиям связи, предполагает подключение к ним телефонных закладок, оснащенных радиопередатчиками. Однако из-за того, что закладки могут стать компрометирующим фактором, чаще используют индукционный канал перехвата. По данным открытой печати, современные индукционные датчики способны снимать информацию не только с изолированных кабелей, но и с кабелей, защищенных двойной броней из стальной ленты и стальной проволоки.

Среди каналов утечки акустической информации различают воздушные, вибрационные, электроакустические, оптоэлектронные и параметрические. В широко распространенных воздушных каналах для перехвата информации используются высокочувствительные и направленные акустические закладки, например микрофоны, соединенные с диктофонами или специальными мини-передатчиками. Перехваченная закладками акустическая информация может передаваться по радиоканалам, сети переменного тока, соединительным линиям, проложенным в помещении проводникам, трубам и т. п. Для приема информации, как правило, используются специальные устройства. Особый интерес представляют закладные устройства, устанавливаемые либо непосредственно в корпус телефонного аппарата, либо подключаемые к линии в телефонной розетке. Подобные приборы, в конструкцию которых входят микрофон и блок коммутации, часто называют "телефонным ухом" (9-19). При поступлении в линию кодированного сигнала вызова или при дозвоне к контролируемому телефону по специальной схеме блок коммутации подключает к линии микрофон и обеспечивает передачу информации (обычно речевой) на неограниченное расстояние.

В вибрационных (или структурных) каналах среда распространения информации — конструктивные элементы зданий (стены, потолки, полы и др.), а также трубы водо- и теплоснабжения, канализации (1, 30). Для перехвата акустических сигналов в данном случае обычно применяют контактные, электронные (с усилителем) и радиостетоскопы.

Электроакустические каналы формируются в результате преобразования акустических сигналов в электрические путем "высокочастотного навязывания" или перехвата с помощью вспомогательных технических средств и систем (ВТСС). Канал утечки первого типа возникает в результате несанкционированного ввода сигнала ВЧ-генератора в линии, функционально связанные с элементами ВТСС, и модуляции его информационным сигналом. В этом случае для перехвата разговоров, ведущихся в помещении, чаще всего используют телефонный аппарат с выходом за пределы контролируемой зоны. Кроме того, некоторые ВТСС, например датчики систем противопожарной сигнализации, громкоговорители ретрансляционной сети и т.п., могут и сами содержать электроакустические преобразователи. Перехватить акустические сигналы очень просто: подключив такие средства к соединительной линии телефонного аппарата с электромеханическим звонком, можно при не снятой с рычага трубке прослушивать разговоры, ведущиеся в помещении (так называемый "микрофонный эффект").

Облучая лазерным пучком вибрирующие в акустическом поле тонкие отражающие поверхности (стекла окон, зеркала, картины и т. п.), можно сформировать оптозлектронный (лазерный) канал утечки акустической информации. Отраженное лазерное излучение, модулированное акустическим сигналом по амплитуде и фазе, демодулируется приемником, который и выделяет речевую информацию. Средства перехвата — локационные системы, работающие, как правило, в ИК-диапазоне и известные как "лазерные микрофоны". Дальность их действия — несколько сотен метров [17].

При воздействии акустического поля на элементы ВЧ-генераторов и изменении взаимного расположения элементов систем, проводов, дросселей и т. п. передаваемый сигнал модулируется информационным. В результате формируется параметрический канал утечки акустической информации. Модулированные ВЧ-сигналы перехватываются соответствующими средствами [14]. Параметрический канал утечки создается и путем "ВЧ-облучения" помещения, где установлены полуактивные закладные устройства, параметры которых (добротность, частота и т. п.) изменяются в соответствии с изменениями акустического (речевого) сигнала.

По каналам утечки акустической информации могут перехватываться не только речевые сигналы. Известны случаи статистической обработки акустической информации принтера или клавиатуры с целью перехвата компьютерных текстовых данных. Такой способ позволяет снимать информацию и по системе централизованной вентиляции [6].

В последнее время большое внимание уделяется каналам утечки видовой информации, по которым получают изображения объектов или копий документов. Для этих целей используют оптические приборы (бинокли, подзорные трубы, телескопы, монокуляры), телекамеры, приборы ночного видения, тепловизоры и т. п. Для снятия копий документов применяют электронные и специальные закамуфлированные фотоаппараты, а для дистанционного съема видовой информации – видеозакладки. Наиболее распространены такие методы и средства защиты от утечки видовой информации, как ограничение доступа, техническая (системы фильтрации, шумоподавления) и криптографическая защита, снижение уровня паразитных излучений технических средств, охрана и оснащение средствами тревожной сигнализации.

Весьма динамично сейчас развиваются компьютерные методы съема информации. Хотя здесь также применяются разнообразные закладные устройства, несанкционированный доступ, как правило, получают с помощью специальных программных средств (компьютерных вирусов, логических бомб, "троянских коней", программных закладок и т. п.). О них мы поговорим в следующих главах.