- •Методичні вказівки

- •Елементи мови c

- •Базові типи даних

- •Операції

- •Заголовочні файли2

- •Функція введення даних scanf

- •Функція виводу даних printf

- •Структура типової програми

- •Задачі на лінійні структури

- •Оператор-вираз

- •Умовний оператор if

- •Оператори switch та break

- •Питання для самоконтролю

- •Задачі на умовні оператори

- •Оператор циклу з передумовою while

- •Оператор покрокового циклу for

- •Питання для самоконтролю

- •Задачі на оператори циклу

- •Завдання для самостійної роботи

- •Список використаних джерел

Список використаних джерел

1. Організаційно-технічне забезпечення інформаційної безпеки. Навчальний посібник/ За ред. Проф. В.О. Хорошка/ Уклад.:А.Г. Габович, С.Б. Гордієнко, В.О. Хорошко, Д.В. Чирков. – К.: ДУІКТ, Полиграфконсалтинг, 2005, -116с.

2. Петров А.С., Петров А.А. Основы безопасности информационных систем: Учебное пособие - Луганск: Изд-во ВНУ им. В.Даля, 2004. – 148с.3.

3. Герасименко В.А. Защита информации в автоматизированных системах обработки данных. В 2-х книгах. - М.: Энергоатомиздат, 1994.

4. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях / Под ред. В.Ф. Шаньгина. - 2-е изд., перераб. и доп. — М.: Радио и связь, 2001. - 376 с.

5. Стеклов В.К., Беркман Л.Н. Телекоммунікаціонні мережі.-Київ.,-2000,-396с.

6. Сучасні телекомунікації./ За ред. Довгого С.А.-М.: Экотрендз,2003-320с.

7. Коханович Г.Ф., Климчук В.П., Паук С.М., Потапов В.Г. Защита информации в телекоммуникационных системах. – К.: „МК-Пресс”, 2005. -288с., ил.

8. Максименко Г.А., Хорошко В.А. Методы выявления, обработки и идентификации сигналов радиозакладных устройств. – К.: ООО „ПолиграфКонсалтинг”, 2004. – с.317. ил.

ДОДАТОК Г

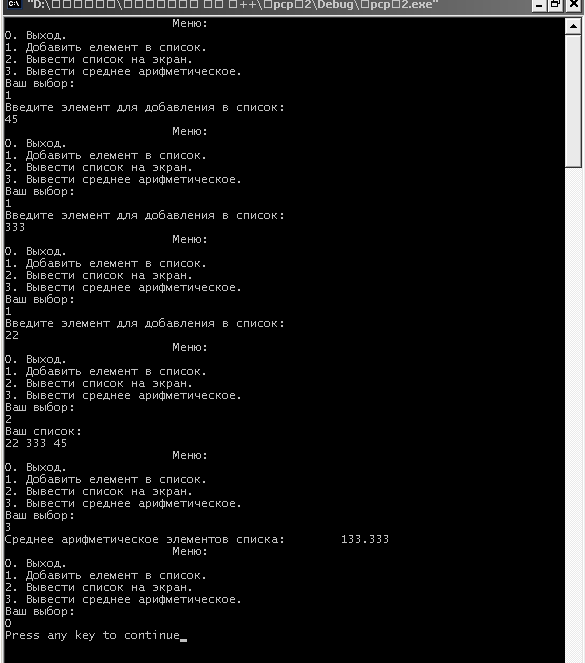

Зразок прикладу роботи програми

ДОДАТОК Д

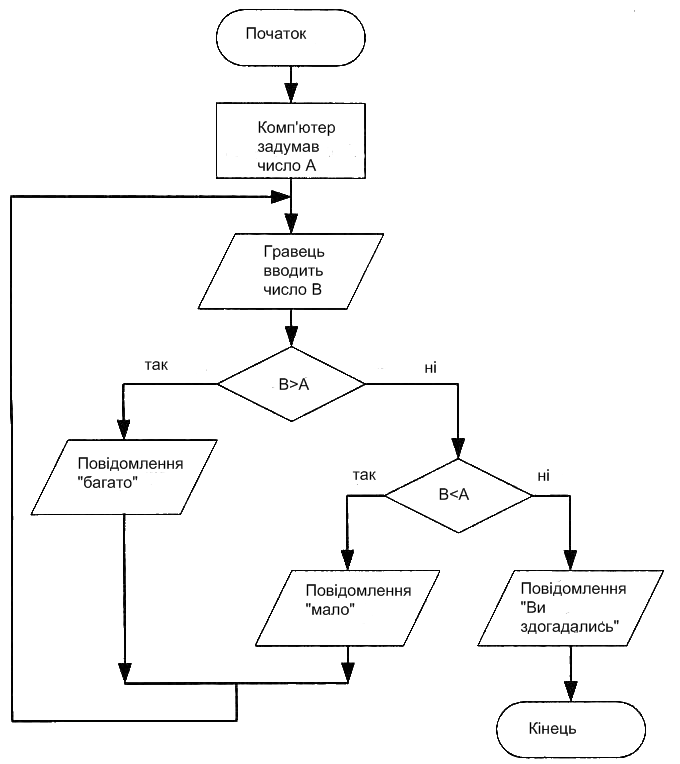

Зразок блок-схеми алгоритму роботи програми

1Операція sizeof на відміну від інших представляється ключовим словом.

2 Розглядаються лише ті заголовочні файли, які є необхідними для виконання лабораторних робіт.