125 Кібербезпека / Фаховий екзамен (Бакалавр) / Комп’ютерна стеганографія

.pdf

M. Модифіковане зображення S візуально нерозрізненне з первинним і може бути піддано у стеганоканалі компресії із втратами: S = Θ(S), де Θ(•) – оператор компресії. Завдання одержувача – видобути з одержаного контейнера S вбудовані на попередньому етапі біти даних Mi. Основне, що нас цікавитиме при цьому, – відповідь на питання: яку кількість біт можна ефективно вбудувати до зображення і згодом видобути з нього за умови задовільно низької імовірності помилок на останньому етапі. Іншими словами, яка пропускна здатність каналу передачі прихованих даних за умови наявності у каналі зв’язку певного алгоритму компресії?

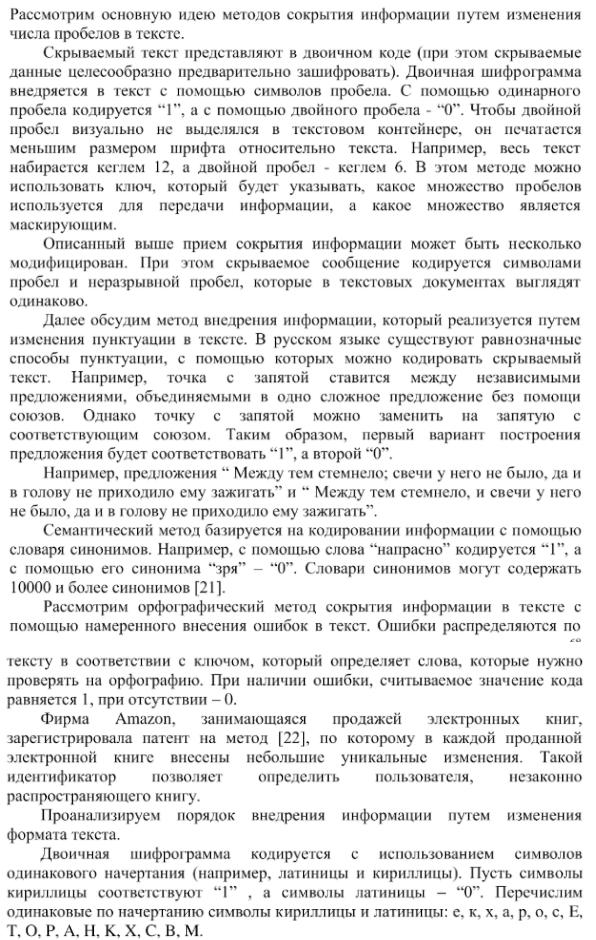

Блок-схема такого стеганоканалу представлена на рис.5.23.

Повідомлення M передається по каналу, який має два джерела “шуму”: С – зображення-контейнер і “шум” Θ, що виникає в результаті операцій компресії/декомпресії. S , M* – можливо спотворені стеганоконтейнер і, як результат, – повідомлення.

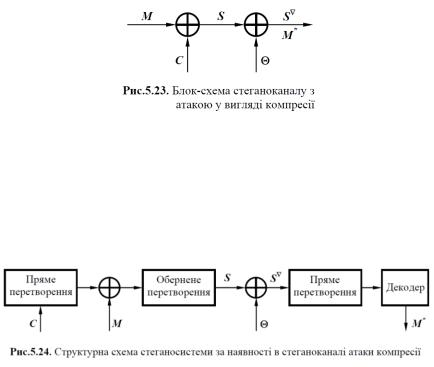

Структурна схема стеганосистеми приведена на рис.5.24.

Зображення розкладається на D субсмуг (пряме перетворення), до кожної з яких вбудовується приховувана інформація. Після оберненого перетворення отримується модифіковане зображення S. Після компресії/декомпресії Θ в каналі зв’язку одержується зображення S , яке на приймальній стороні знову піддається прямому перетворенню і з кожної із D субсмуг незалежно видобувається приховане повідомлення M*.

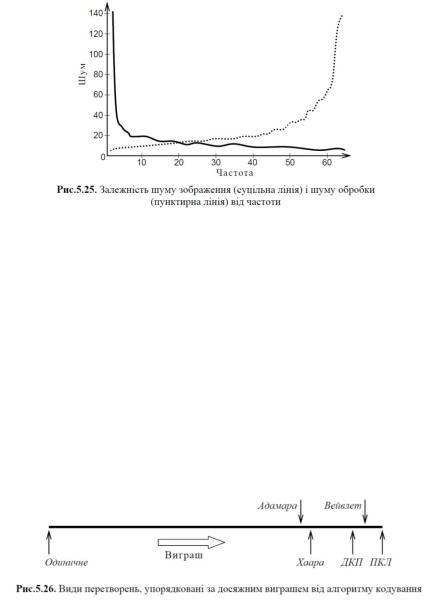

Як зазначається у [5], реальні зображення не становлять собою випадкові процеси з рівномірно розподіленими значеннями величин. Відомо, і це використовується в алгоритмах компресії, що більша частина енергії зображень зосереджена в низькочастотній (НЧ) частині спектру. Звідси й виникає потреба у здійсненні декомпозиції зображення на субсмуги, до яких додається стеганоповідомлення. НЧ субсмуги містять переважну частину енергії зображення і, таким чином, носять шумовий характер. Високочастотні (ВЧ) субсмуги найбільшим чином піддаються впливові з боку різноманітних алгоритмів обробки, як наприклад компресія або НЧ-фільтрація. Отже, для вбудовування повідомлення найоптимальнішими є середньочастотні субсмуги спектра зображення. Типовий

розподіл шуму зображення і обробки за спектром частоти зображено на рис.5.25

[44,85].

Стеганографічний канал можна розкласти на низку незалежних підканалів. Такий поділ здійснюється за рахунок виконання прямого і оберненого перетворення. У кожному з D підканалів існує по два джерела шуму. Обрання значення візуального порогу ґрунтується на урахуванні властивостей ЗСЛ.

Відомо, що шум у ВЧ областях зображення більш прийнятний, чим у НЧ областях.

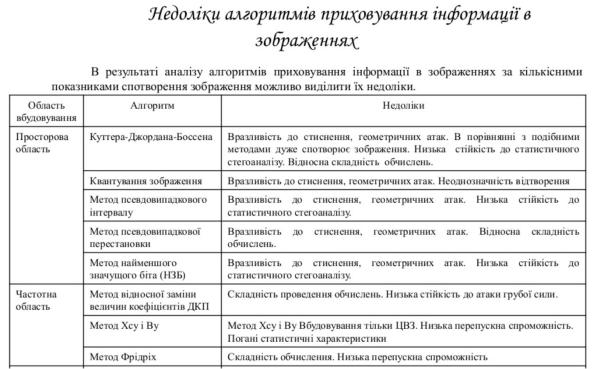

У [85] було проведено численні експерименти, які дозволили авторам дати певні рекомендації стосовно обрання виду перетворення для стеганографії. Відомо, що перетворення можна впорядкувати за досяжними виграшами від алгоритму кодування (рис.5.26). Під виграшем від кодування розуміється ступінь перерозподілу дисперсій коефіцієнтів перетворення.

Найбільший виграш дає перетворення Карунена-Лоева (ПКЛ), найменший – розкладання за базисом одиничного імпульсу (тобто відсутність перетворення). Перетворення, що мають високі значення виграшу від кодування, такі як ДКП, вейвлет-перетворення, характеризуються різко нерівномірним розподілом дисперсій коефіцієнтів субсмуг. Високочастотні субсмуги не підходять для вбудовування через великий шум обробки, а низькочастотні – через високий шум зображення (див. рис.5.25). Тому, як зазначається у [85], доводиться обмежуватися середньочастотними смугами, у яких шум зображення приблизно дорівнює шуму обробки. Оскільки таких смуг небагато, то пропускна здатність стеганоканалу є порівняно малою. У випадку застосування перетворення з більш низьким виграшем від кодування, наприклад, перетворення Адамара або Фур’є, існує більше блоків, у яких шум зображення приблизно дорівнює шуму обробки, а, отже, є вищою і пропускна здатність. Висновок, до якого прийшли автори зазначеної роботи, є досить несподіваним: для підвищення пропускної здатності стеганографічного каналу

доцільно застосовувати перетворення з меншими виграшами від кодування, які погано підходять для компресії сигналів.

Ефективність застосування вейвлет-перетворення і ДКП для компресії зображень пояснюється тим, що вони добре моделюють процес обробки зображення в ЗСЛ, відокремлюючи значимі деталі від незначущих. Отже, дані перетворення більш доречно застосовувати у випадку активного порушника, оскільки модифікація значимих коефіцієнтів може привести до неприйнятного спотворення зображення. При застосуванні перетворення з низькими значеннями виграшу від кодування існує значна небезпека порушення вбудованих даних, через те що коефіцієнти перетворення є менш стійкими до модифікацій. Проте, існує більша гнучкість у виборі перетворення, і якщо останнє є невідомим порушникові (хоча це й суперечить принципові Керхгофса), то модифікація стеганограми буде суттєво ускладненою.

Під час цифрової обробки зображення часто застосовується двомірна версія дискретного косинусного перетворення.

Розглянемо існуючі методи, що базуються на алгоритмі ДКП.

5.3.3.1. Метод відносної заміни величин коефіцієнтів ДКП (метод Коха і

Жао)

Використовується низкоуровневое властивість ЗСЧ - частотна чутливість.

Суть методу полягає у зміні ставлення між абсолютними значеннями коефіцієнтів ДКП в среднечастотной області зображення. Найменші спотворення будуть вноситися шляхом зміни в ВЧ області, проте атака стисненням з використанням JPEG гарантовано зруйнує вбудоване повідомлення. Найменша ймовірність руйнування повідомлення буде спостерігатися при встановленні в НЧ область, проте це призведе до появи видимих ??спотворень.

На практиці вбудовування здійснюється в СЧ область. Це умовна область вибирається емпірично як пошук компромісу між очікуваним рівнем стиснення (при реалізації відповідної атаки) і необхідною якістю зображення.

Вбудовування здійснюється побитно: один біт в один блок коефіцієнтів ДКП 8'8. Для вбудовування вибираються два коефіцієнта в СЧ області, позначимо їх .

Для вбудовування одиниці різниця абсолютних значень коефіцієнтів ДКП встановлюється більшою деякої величини К.

При встановленні нуля, різниця абсолютних значень встановлюється меншою .

наприклад, К = 10. Нам потрібно вмонтувати m = 1.

| -34 | - | 55 | = -21, Змінюється : | -65 | - | 55 | = 10.

При встановленні m = 0, нічого б не змінювалося.

Можна змінювати один коефіцієнт ДКП, а можна змінювати два коефіцієнта пропорційно, щоб знизити вносяться спотворення.

Гідність методу Коха-Жао: стійкість до більшості відомих стеганоатак, в тому числі до атаки стисненням, до афінних перетворень, геометричним атакам.

Недоліки методу:

1)низька пропускна здатність: 64 пікселя; 64 байта контейнера несуть 1 біт інформації;

2)деякі блоки 8'8 слабо пристосовані до вбудовування даних, а саме:

-Блоки з різкими перепадами яскравості містять великі абсолютні значення в ВЧ області, що може привести до дуже великих спотворень при вбудовуванні інформації;

-Монотонні зображення містять в НЧ і СЧ області, як правило, нульові компоненти. Модифікація СЧ області призведе до внесення видимих ??спотворень.

Зазначені недоліки усунені в наступному методі (метод Бенгама-Мемон-Ео- Юнга).

5.3.3.2. Метод Бенгама-Мемона-Ео-Юнг

Введено наступні удосконалення:

1)введена додаткова відбраковування блоків на основі процедур статистичного аналізу коефіцієнтів ДКП, а саме: блоки, що містять велику кількість великих за абсолютним значенням коефіцієнтів ДКП в ВЧ області, так само як і блоки, що містять велику кількість нульових коефіцієнтів ДКП в СЧ і ВЧ області, при встановленні не використовуються. Тим самим ігноруються висококонтрастні блоки

зрізкими перепадами яскравості і монотонні блоки зображень;

2)для вбудовування одного біта інформації використовується 3 коефіцієнта ДКП замість двох. Процедура вбудовування виглядає наступним чином:

при встановленні m= 1, абсолютне значення одного з коефіцієнтів ДКП встановлюється великим абсолютних значень двох інших коефіцієнтів не менше ніж на величину К. при встановленні m= 0, абсолютне значення першого коефіцієнта встановлюється меншим абсолютних значень двох інших коефіцієнтів не менше ніж на К.

Ключовий інформацією в розглянутих методах є координати коефіцієнтів ДКП, тобто правило вибору цих координат.

Для вилучення вбудованої інформації на приймальному боці уповноважений користувач, який знає координати точок вбудовування, зрівнює абсолютні значення відповідних коефіцієнтів ДКП.

При невиконанні жодної умови в останньому виразі реєструється помилка вилучення.

величина К задає стійкість стеганосістеми до впливу зловмисника або деяких випадкових факторів на контейнер, тобто величина К задає робастної стеганосістеми. чим вище К, Тим вище робастної, тобто тим більший рівень зовнішніх впливів буде проігноровано системою, контейнер збереже зберігається в ньому інформацію. Однак підвищення К веде до неминучого підвищення внесених спотворень.

Недоліком вдосконаленого методу Коха-Жао є його низька пропускна здатність. Однак устнанени інші недоліки методу Коха-Жао. Всі достоїнства успадковуються з методу прототипу.

1)метод Коха і Жао [2, 5, 6, 19, 23], що полягає в виборі з C блока ДКП коефіцієнтів два значення. Їх різницю порівнюють з деякою відносною величиною P

. Якщо потрібно внести «0» то ця різниця робиться більшою ніж P , а при внесенні «1» – меншою;

2)метод Бенгама- Меммона-Ео-Юнга [2, 5, 6], що являється модифікацією попереднього методу. Різниця полягає в тому, що блоки вибираються псевдовипадково. Кожен вибраний блок перевіряється з граничними значеннями Pl (блок не повинен містити граничні переходи яскравості) та Ph (не повинен бути с верх монотонним).В разі не відповідності блок відкидається. Також вибирається не два а три коефіцієнти з блоку, перші два з них порівнюються з граничним числом P . Якщо потрібно внести «0», то третій коефіцієнт роблять меншим любого із перших двох, при внесенні «1» все навпаки;

3)метод Хсу і Ву [2, 5, 6, 36] полягає в вбудовуванні в масив коефіцієнтів ДКП блоків зображення цифрового водяного знака, який представляє собою двійкове зображення розміром A Z × ;

4)метод Фрідріх [2, 5, 19], в загальному являється поєднанням двох методів, де один скриває в низькочастотні коефіцієнти ДКП, а інший в середньо частотні коефіцієнти.

8. Принципи стеганографічного аналізу. Оцінка якості стеганосистеми.

Основною метою стеганоаналізу є моделювання стеганографічних систем та їхнє дослідження для отримання якісних і кількісних оцінок надійності використовуваного стеганоперетворення, а також побудова методів виявлення приховуваної в контейнері інформації, її модифікації або руйнування.

Термінологія стеганоаналізу є аналогічною термінології криптоаналізу, однак присутні й деякі істотні розбіжності. Криптоаналіз застосовується з метою дешифрування змісту криптограм, а cтеганоаналіз – для виявлення наявності прихованої інформації.

За рівнем забезпечення таємності стеганосистеми поділяються на теоретично стійкі, практично стійкі і нестійкі системи [3].

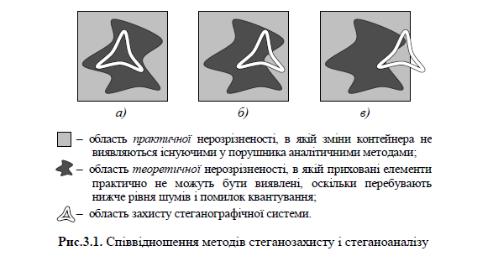

Теоретично стійка (абсолютно надійна) cтеганосистема здійснює приховування ін формації лише в тих фрагментах контейнера, значення елементів яких не перевищують рівень шумів або помилок квантування, і при цьому теоретично доведено, що неможливо створити стеганоаналітичний метод виявлення прихованої інформації (рис.3.1, а).

Практично стійка cтеганосистема проводить таку модифікацію фрагментів контейнера, зміни яких можуть бути виявлені, але відомо, що на даний момент необхідні стеганоаналітичні _______методи в порушника відсутні або поки що не розроблені (рис.3.1, б ).

Нестійка cтеганосистема приховує інформацію таким чином, що існуючі стеганоаналітичні засоби дозволяють її виявити (рис.3.1, в ). У цьому випадку cтеганографічний аналіз допомагає знайти уразливі місця стеганографічного перетворення і провести його удосконалення таким чином, щоб усі зміни, внесені до контейнеру, знову виявилися б в області теоретичної або, принаймні, практичної нерозрізненості (рис.3.1, а, б ).

Порушник може бути пасивним, активним і зловмисним. В залежності від цього він може створювати різні загрози. Пасивний порушник може лише виявити факт наявності стеганоканалу і (можливо) дізнаватися про зміст повідомлення. Чи буде

здатним він прочитати повідомлення після його виявлення залежить від стійкості системи шифрування, і це питання, як правило, не розглядається в стеганографії. Діапазон дій активного порушника є значно ширшим. Приховане повідомлення може бути ним видалене або ж зруйноване. Дії зловмисного порушника найбільш небезпечні. Він здатний не лише зруйнувати, але й створювати фальшиві стеганограми (дезінформація) [40].

Для здійснення тієї чи іншої загрози порушник застосовує атаки.

Кількісна оцінка стійкості стеганографічної системи до зовнішніх впливів є доволі складною задачею, яка зазвичай реалізується методами системного аналізу, математичного моделювання або експериментального дослідження.

Надійна стеганосистема вирішує дві основні задачі: приховування самого факту існування повідомлення (перший рівень захисту); запобігання НСД до інформації, шляхом вибору відповідного методу приховування інформації (другий рівень захисту). Можливе існування третього рівня захисту – попереднього криптографічного захисту повідомлення (шифрування). Можлива модель аналізу загроз та оцінки стійкості стеганосистеми представлена на Рис.3.

Рис. 3 Модель аналізу загроз та оцінки стійкості стеганосистеми.

Оцінка рівня прихованості забезпечується шляхом проведення аналітичних досліджень та випробувань. Надійність стеганосистеми визначається, в основному, можливостями обчислювальної системи.

Аналіз базових характеристик стеганосистеми

Задача будь-якої стеганографічної системи – вкрапити повідомлення в контейнер таким чином, щоб будь-який сторонній спостерігач не зміг помітити різниці між оригінальним контейнером та модифікованим. Зазвичай система будується так щоб забезпечити певний компроміс її базових характеристик, до яких відносяться

невідчутність, стійкість, безпека, пропускна здатність створюваного стеганоканалу та обчислювальна складність реалізації.

1)Невідчутність (imperceptibility) Вкраплення повідомлення повинне зберігати перцепційну якість оригінального контейнера.

2)Стійкість до пасивних та активних атак (robustness)

3)Безпека (security)

4)Пропускна здатність стеганоканалу (capacity)

5)Обчислювальна складність реалізації

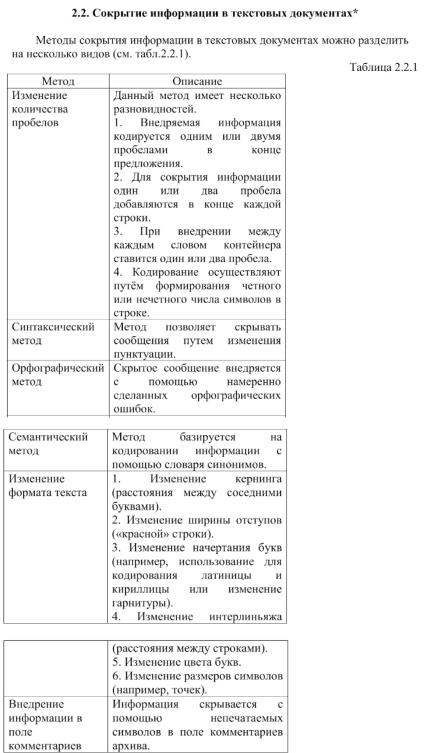

9. Методи приховування даних у тексті і їх характеристика.