- •Методы и средства защиты компьютерной информации

- •1.Цель и задачи дисциплины

- •2.Требования к уровню освоения содержания дисциплины

- •3.1 Полная и сокращенная формы заочного обучения (на базе среднего (полного) общего и среднего профессионального образования)

- •4. Содержание дисциплины

- •4.1. Содержание программы дисциплины

- •Раздел 1. Основные понятия о защите информации.

- •Раздел 2. Свойства информации и общие принципы построения конфиденциальной связи.

- •Раздел 3. Аналоговые преобразования сигналов в маскираторах и скремблерах, цифровые преобразования сигнала.

- •Раздел 4. Методы шифрования. Основные понятия криптографии.

- •Раздел 5. Методы защиты от несанкционированных вторжений в системы связи.

- •4.2. Содержание практических занятий

- •4.4. Распределение учебных часов по разделам дисциплины

- •5. Учебно-методическое обеспечение дисциплины

- •5.1. Рекомендуемая литература

- •5.2. Задание на курсовую работу

- •Часть 1 Шифрование с помощью таблицы Виженера

- •Часть 2 Расшифровать криптограмму с использованием открытого ключа методом rsa

- •Часть 3 Сформировать электронную подпись с использованием открытого ключа методом rsa

- •Методика шифрования с помощью таблицы виженера

- •Методика шифрования с помощью открытого ключа. Разъяснения алгоритма шифрования rsa

- •Описание криптосистемы с открытым ключом, на примере алгоритма, используемого в системе rsa

- •Электронная цифровая подпись с использованием открытого ключа

- •Свойства и вычисление функции Эйлера

- •6. Перечень типовых вопросов для итогового контроля знаний

- •7. Материально-техническое обеспечение

Методика шифрования с помощью таблицы виженера

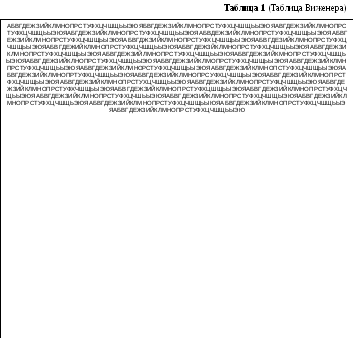

Шифрование с помощью таблицы Виженера относиться к способу шифрования заменой. «Таблица Виженера» устроена следующим образом: в первой строке выписывается весь алфавит, в каждой следующей осуществляется циклический сдвиг на одну букву. Так получается квадратная таблица, число строк которой равно числу столбцов и равно числу букв в алфавите. Ниже представлена «таблица Виженера» (табл. 1), составленная из 31 буквы русского алфавита (без букв Ё и Ъ).

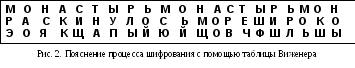

Чтобы зашифровать какое-нибудь сообщение, поступают следующим образом. Выбирается ключевое слово – лозунг (например, «монастырь») и подписывается с повторением над буквами сообщения (рис. 2).

Д алее

для получения шифрованного текста,

пользуясь «таблицей Виженера» (см. табл.

3), находят очередной знак лозунга,

начиная с первого ввертикальном

алфавите таблицы, а

ему соответствующий знак сообщения в

горизонтальном алфавите таблицы.

В данном примере сначала находим столбец,

отвечающий букве «М»

лозунга, а затем строку, соответствующую

букве «Р»

открытого текста. На пересечении

выделенных столбца и строки находим

букву «Э»

Так продолжая дальше, находим шифрованный

текст полностью (см. рис. 2).

алее

для получения шифрованного текста,

пользуясь «таблицей Виженера» (см. табл.

3), находят очередной знак лозунга,

начиная с первого ввертикальном

алфавите таблицы, а

ему соответствующий знак сообщения в

горизонтальном алфавите таблицы.

В данном примере сначала находим столбец,

отвечающий букве «М»

лозунга, а затем строку, соответствующую

букве «Р»

открытого текста. На пересечении

выделенных столбца и строки находим

букву «Э»

Так продолжая дальше, находим шифрованный

текст полностью (см. рис. 2).

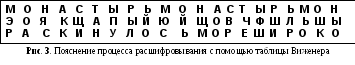

Чтобы расшифровать шифрованный

текст необходимо иметь ключевое слово

– лозунг и туже «таблицу Виженера».

Ключевое слово – лозунг (например,

«монастырь») подписывается с повторением

над б уквами

зашифрованного сообщения (рис. 3).

уквами

зашифрованного сообщения (рис. 3).

В процессе расшифровывания выполняется обратная операция: аналогично находят очередной знак лозунга, начиная с первого в вертикальном алфавите таблицы, а ему соответствующий знак зашифрованного сообщения в этой же колонке ниже, напротив которого на пресечении горизонтальной строки с левой колонкой алфавита находят расшифрованный знак. В данном примере сначала находим столбец, отвечающий букве «М» лозунга, а затем в этой же колонке, опускаясь ниже, находим букву «Э», на пересечении строки с этой буквой с левой колонкой находим соответствующую букву «Р» открытого текста. Продолжая те же операции с остальными буквами, находим открытый текст полностью (см. рис. 3).

Методика шифрования с помощью открытого ключа. Разъяснения алгоритма шифрования rsa

В 1976 году американцы Уитфилд Диффи и Мартин Хеллман (Diffi W., Hellman М.) – два инженера-электрика из Станфордского университета, а также Рольф Меркль, бывшие в то время студенты Калифорнийского университета, совершили замечательный прорыв в построении криптосистем. Их работа частично финансировалась Национальным научным фондом, и ее результаты были опубликованы Диффи и Хеллманом в статье «Новые направления в криптографии». В этой статье был предложен новый принцип и строения криптосистем, не требующий не только передачи ключа, принимающему сообщение, но даже сохранения в тайне метода шифрования. Эти шифры позволяют легко зашифровывать и дешифровать текст и их можно использовать многократно.

Описание криптосистемы с открытым ключом, на примере алгоритма, используемого в системе rsa

Пусть абоненты А

и В

решили наладить между

собой секретную переписку с открытым

ключом. Тогда каждый из них, независимо

от другого, выбирает два больших простых

числа

![]() и

и

![]() ,

находит их произведение

,

находит их произведение![]() ,

которое для заданного алфавита должно

удовлетворять условию

,

которое для заданного алфавита должно

удовлетворять условию

![]() (M

– количество используемых знаков

алфавита), функцию Эйлера

от этого произведения

(M

– количество используемых знаков

алфавита), функцию Эйлера

от этого произведения

![]() и выбирает случайное число

и выбирает случайное число

![]() меньшее этого вычисленного значения

функции Эйлера и взаимно простое с ним.

Взаимно простыми числами называются

такие числа, у которых общий делитель

равен «1», математическая запись,

означающая, что числах а

и b

взаимно простые записывается:

меньшее этого вычисленного значения

функции Эйлера и взаимно простое с ним.

Взаимно простыми числами называются

такие числа, у которых общий делитель

равен «1», математическая запись,

означающая, что числах а

и b

взаимно простые записывается:

![]() ,

пример взаимно простых чисел:

,

пример взаимно простых чисел:![]() ,

,![]() .

.

Таким образом:

![]() ;

;

![]()

Функция Эйлера при известных

простых числах

![]() и

и

![]() вычисляется легко

вычисляется легко![]() ,

а в случае, если известно только их

произведение

,

а в случае, если известно только их

произведение![]() ,

эта функция вычисляется путем перебора

всех простых чисел не превышающих

,

эта функция вычисляется путем перебора

всех простых чисел не превышающих![]() .

Подробнее о функции Эйлера изложено в

следующем параграфе.

.

Подробнее о функции Эйлера изложено в

следующем параграфе.

З атем

печатается телефонная книга, доступная

всем желающим, которая имеет вид (табл.

2). В данной книге

атем

печатается телефонная книга, доступная

всем желающим, которая имеет вид (табл.

2). В данной книге![]() –

произведение двух простых чисел,

известных только корреспондентуА,

а - открытый ключ,

доступный каждому, кто хочет передать

секретное сообщение абоненту А,

–

произведение двух простых чисел,

известных только корреспондентуА,

а - открытый ключ,

доступный каждому, кто хочет передать

секретное сообщение абоненту А,

![]() - произведение двух

простых чисел, известных только абоненту

В,

b

- открытый ключ,

доступный каждому, кто хочет передать

сообщение абоненту B.

- произведение двух

простых чисел, известных только абоненту

В,

b

- открытый ключ,

доступный каждому, кто хочет передать

сообщение абоненту B.

Каждый из абонентов находит свой секретный ключ из сравнений:

![]() и

и![]() ,

,

при этом значения этих

ключей

![]() и

и![]() должны удовлетворять условиям:

должны удовлетворять условиям:

![]() и

и![]() .

.

Сравнение:

![]() означает, что произведение чисел

означает, что произведение чисел![]() должно делиться на

должно делиться на![]() по

по![]() с остатком, равным «1». Например:

с остатком, равным «1». Например:![]() ,

,![]() ,

путем перебора произведений

,

путем перебора произведений![]() при различных значениях

при различных значениях![]() и т.д. находим, что при

и т.д. находим, что при![]() отношение делится с остатком равным

«1»:

отношение делится с остатком равным

«1»:![]() .

Таких чисел может быть бесконечное

множество и их можно вычислить, пользуясь

выражением

.

Таких чисел может быть бесконечное

множество и их можно вычислить, пользуясь

выражением![]() ,

для тех значений

,

для тех значений![]() ,

при которых данное отношение делится

без остатка по

,

при которых данное отношение делится

без остатка по![]() .

В приятой математической символике это

можно записать:

.

В приятой математической символике это

можно записать:![]() .

.

Таким образом формируется полный комплект открытых и закрытых ключей для корреспондентов А и В (табл. 3):

Таблица 3

|

Абонент |

Открытый ключ |

Закрытый ключ |

|

А |

|

|

|

В |

|

|

Процесс шифрования и расшифровывания передаваемых сообщений

Пусть абонент B решает послать сообщение m абоненту A:

![]() при этом для передачи сообщения требуется,

чтобы

при этом для передачи сообщения требуется,

чтобы

![]() .

.

Абонент B шифрует сообщение т открытым ключом абонента А, который есть в телефонной книге, и находит

![]() ,

,

![]() .

.

Абонент А расшифровывает это сообщение своим секретным ключом:

![]() ,

,

![]() и получает

и получает![]() .

.

Доказательство:

![]() и так как

и так как![]() ,следовательно,

,следовательно,

![]() .Но

так как

.Но

так как

![]() и

и

![]() ,

то

,

то

![]() .

.

Пример.

Пусть

![]() и

и![]() –

простые числа выбранные абонентом A

(пример простых чисел показан в табл.

П.4, приложения);

–

простые числа выбранные абонентом A

(пример простых чисел показан в табл.

П.4, приложения);

![]() и

и![]() –

простые

числа абонента В;

–

простые

числа абонента В;

![]() и

и![]() – произведения этих чисел соответственно,

– произведения этих чисел соответственно,![]() ,

,![]() ,

выберем значения открытого ключа из

условий:

,

выберем значения открытого ключа из

условий:

![]() ,

,

![]() :

а

=

7 и

:

а

=

7 и

![]() ,

,

![]() :

b

= 9 – случайные числа для абонентов А

и В

соответственно, и

наконец, пусть телефонная книга, доступная

всем желающим, имеет вид:

:

b

= 9 – случайные числа для абонентов А

и В

соответственно, и

наконец, пусть телефонная книга, доступная

всем желающим, имеет вид:

А: 161, 7.

В: 187, 9.

В этой книге первое число – произведение двух простых, известных только одному абоненту, второе число – открытый ключ, доступный каждому, кто хочет передать секретное сообщение этому абоненту. Каждый из абонентов находит свой секретный ключ из сравнений:

![]() ,

,

![]() ;

;

![]() ,

,

![]() .

.

Таким

образом, они находят собственные

секретные ключи

![]() и

и![]() соответственно.

Пусть теперь абонент B

решает

послать секретное сообщение: «МИР»

абоненту А.

По таблице соответствия букв русского

алфавита (см. табл. П.1, приложения)

преобразуем сообщение в цифровой код:

соответственно.

Пусть теперь абонент B

решает

послать секретное сообщение: «МИР»

абоненту А.

По таблице соответствия букв русского

алфавита (см. табл. П.1, приложения)

преобразуем сообщение в цифровой код:

![]() .

.

Стоит

задача передать это сообщение абоненту

А,![]() .

.

Тогда

абонент B

шифрует это сообщение (числа соответствующих

букв) открытым ключом абонента A

![]() :

:

![]() ;

;![]() ;

;![]() .

.

Таким

образом,![]() .

Получив зашифрованное сообщение абонент

А

расшифровывает

это сообщение своим секретным

ключом

.

Получив зашифрованное сообщение абонент

А

расшифровывает

это сообщение своим секретным

ключом

![]() –

–![]() :

:![]() ;

;![]() ;

;![]() ,следовательно,

,следовательно,

![]() ,

после чего по таблице соответствия букв

русского алфавита (см. табл. П.2) получим

переданный открытый текст:«МИР».

,

после чего по таблице соответствия букв

русского алфавита (см. табл. П.2) получим

переданный открытый текст:«МИР».

В данном примере использовалась операция

возвышения числа в степень по модулю

другого числа

![]() .

Данная операция выполняется следующим

образом: производиться обычное возведение

в степень

.

Данная операция выполняется следующим

образом: производиться обычное возведение

в степень![]() ,

полученное число делят на модуль

,

полученное число делят на модуль![]() и выделяется остаток, которому и равно

данное возвышение в степень по модулюс.

и выделяется остаток, которому и равно

данное возвышение в степень по модулюс.

Рассмотрим пример:![]() .

Пусть

.

Пусть![]() ,

,![]() и

и![]() .

Возведем

.

Возведем![]() ,

далее разделим полученное число на 60:

,

далее разделим полученное число на 60:![]() ,

следовательно,

,

следовательно,![]() .

Применение такого метода вычисления

возможно при малых значениях

.

Применение такого метода вычисления

возможно при малых значениях![]() и

и![]() .

В случае больших чисел, даже двухзначных,

обычное возведение в степень затруднено

в силу ограниченности вычислительных

возможностей калькуляторов или

персональных компьютеров. В этих

ситуациях следует производить вычисление

поэтапно как показано ниже, например:

.

В случае больших чисел, даже двухзначных,

обычное возведение в степень затруднено

в силу ограниченности вычислительных

возможностей калькуляторов или

персональных компьютеров. В этих

ситуациях следует производить вычисление

поэтапно как показано ниже, например:![]() можно вычислить:

можно вычислить:![]() ;

;![]() ;

;![]() ,

,![]() ,

откуда окончательно получим

,

откуда окончательно получим![]() .

.