- •1. Строгая аутентификация

- •2. Тонкие и толстые клиенты

- •1. Аутентификация с применением аппаратных средств

- •2. Индексы

- •1. Сертифицированные криптошлюзы. Протокол ipsec

- •Решения на базе сертифицированных криптошлюзов

- •Решения на базе протокола ipSec

- •2. Многозвенные информационные системы

- •1. Шифрование. Ассиметричны и симметричные алгоритмы

- •2. Защита внутренних информационных ресурсов

- •1. Многозвенные информационные системы

- •2. Межпроцессное взаимодействие при помощи сокетов

- •2. Типы соединений

2. Многозвенные информационные системы

3х звенная архитектура созданная BORLAND

Реализация данной технологии.

Все способы ее реализации базируются на идее осуществления вызова удаленных процедур, путем взаимодействия между объектами сервера и клиента в частности реализация может использовать технологию и стандарты DSE, CORBA и др.

На платформе windows DCOM используется COM технология точнее удаленного доступа к серверам автоматизации и здесь сервер доступа к данным реализуется как удаленный сервер автоматизации. Использования активных форм для создания тонкого клиента.

РИСУНОК

Наличие тонкого клиента упрощает конфигурацию ПО. Следствием этого является возможность осуществлять поставку приложения через интернет, используя web-сервер и web-браузер. При этом существует возможность выполнения такого приложения (если оформить его не как исполняемый файл а как java аплет или актив икс) непосредственно в браузере используя тэг <object> с описание актив икс или java возможна ситуация когда сервер приложений и пользователь подключены в разных частях интернета.

Билет 21

1. Шифрование. Ассиметричны и симметричные алгоритмы

2. Защита внутренних информационных ресурсов

Межсетевые экраны, системы обнаружения атак, сканеры для выявления уязвимости узлов сети ОС и СУБД, фильтры пакетов на маршрутизаторах и межсетевых экранов, достаточно ли всего этого арсенала для обеспечения инф безопасности различных важных систем работающих в интернете. Практика показывает, что этих средств недостаточно. В отличие от корпоративных сетей, подключенных в интернет, где обычные средства безопасности решают проблему защиты внутренних сегментов сети от злоумышленников. Системы эл коммерции дистанционного банковского обслуживая, системы предоставления услуг пользователям интернет предъявляют повышенное требование в плане обеспечения инф безопасности.

Использование интернет в коммерческой деятельности, оставить без надлежащей защиты, приложения и инф ресурсы: БД, файлы, ПО. Атакам могут быть подвергнуты как приложения, запускаемые веб сервером (CGI ISAPI), мобильный код, Джава апплеты, актив икс компоненты и сама ОС.

Опыт показывает недостаточную способность широко используемых ОС противостоять атакам описания различных инцидентов связанных с взломом ОС и список уязвимостей постоянно публикуется на www.cert.org

Как указано в докладе экспертной комиссии SANS одной из 10 критичной угрозой безопасностью интернет являются уязвимости CGI программ и приложений, выполняемых веб серверами. В докладе приводятся советы и способы устранения:

Не запускать веб сервер от имени пользователя root;

Удалить все непроверенные и небезопасные CGI и скрипты;

Не размещать интерпретаторы скриптов в каталогах вместе с самими скриптами;

Тщательно проверять коды рабочих скриптов и писать в соответствии с требованиями безопасности;

Удалить все неиспользуемые скрипты

Сконфигурировать веб сервер и параметры ОС так чтобы пользователю были доступны каталоги с соответствующими правами доступа только самого веб сервера.

Если не соблюдать эти правила то злоумышленник смоет используя уязвимости ОС и веб сервера получить доступ к файлам на сервере удаленно выполнять команды на сервере или воспользоваться услугами интерпретатора команд shell/

2а скрипта на языке perl которые реализуют эти возможности.

-

Открытие файлов на сервере .

www.exaple.ru/cgi-bin/file.pl&stest.doc

file.pl :

#!/usr/bin/perl

$file=$ARGV[0]

Print “Content-type: text/html\n\n”;

Print “<table><tr><td><br>”;

Open (expl, <$file>) ||

Print “File not found \n”;

While(<expl>){

Print;

Print”<br>”

}

Close(expl)

Print”</tabel></tr></td><br>”;

Выполнение команд на сервере

www.exaple.ru/cgi-bin/command.pl&ls

command.pl :

#!/usr/bin/perl

$file=$ARGV[0]

Print “Content-type: text/html\n\n”;

Print “<table><tr><td><br>”

Open (expl, “file|”) ||

Print “File not found \n”;

While(<expl>){

Print;

Print”<br>”

}

Close(expl)

Print”</tabel></tr></td></br>”;

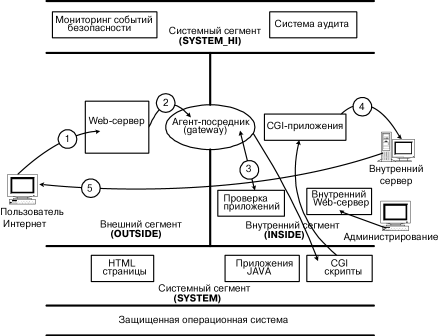

Для противодействия потенциальным атакам, организации внедряют многоуровневые комплексные системы обеспечения информационной безопасности. Например, механизмы аутентификации и криптографические средства позволяют защитить информацию, передаваемую по сети Internet между клиентом и сервером Internet. Однако, эти средства не дают полной гарантии целостности самого серверного приложения и его окружения. Приложения электронной коммерции и аренды услуг обычно используют средства операционной системы и предоставляют доступ к внутренним информационным ресурсам организации. Компрометация такого приложения создает все условия для доступа к внутренним критическим ресурсам. Последние примеры приведены на сайте sans.org что в результате таких действий похищено несколько миллионов номеров кредитных карточек.

Межсетевые экраны (брандмауэры) и фильтрующие маршрутизаторы, которые широко используются во многих организациях для защиты внутренних сетей от атак из Сети, не достаточно эффективны для приложений, обеспечивающих доступ к Internet-транзакциям и динамически формирующих информацию для браузера пользователя. Брандмауэры предоставляют достаточно надежную защиту для стандартных сервисов Internet: SMTP, FTP и HTTP. Однако они предназначены для контроля трафика между сегментами внутренней сети организации и узлами внешних глобальных сетей общего пользования. Брандмауэры не предназначены для запуска бизнес-приложений, предоставляющих доступ к внутренним информационным ресурсам организации. Обычно такие Internet приложения выполняются на узле, расположенном в демилитаризованной зоне брандмауэра и предоставляют доступ к внутренним информационным ресурсам через стандартный Web-интерфейс.

Увеличение риска, при применении таких систем, связано с тем, что Web-сервер должен взаимодействовать с внутренними информационными ресурсами организации (например, СУБД) для динамического формирования информации, предоставляемой браузеру клиента. Для этого администратор безопасности должен специальным образом настроить брандмауэр (открыть соответствующий порт и предоставить возможность Web-серверу из демилитаризованной зоны обращаться к другому внутреннему сегменту, где находится узел, например с требуемой СУБД). В этом случае брандмауэр только обеспечивает возможность доступа приложений, запускаемых Web- сервером к внутренним информационным ресурсам, но не защищает эти ресурсы.

Таким образом, защита внутренних информационных ресурсов, обеспечиваемая межсетевыми экранами, не является эффективной и действенной против атак, которые осуществляются от имени скомпрометированных Web-серверов и/или "взломанных" операционных систем, под управлением которых они работают (рис.1).

Рис.

1. Атаки на серверы во внутренних сегментах

сети от имени скомпрометированного

Web-сервера

Рис.

1. Атаки на серверы во внутренних сегментах

сети от имени скомпрометированного

Web-сервера

Необходимость хорошо защищенной ОС неоспоримо. Если ОС, под управлением которой работает веб сервер, надежно не защищена, то компрометация платформы для веб приложений неизбежно. Ряд компаний создают на базе ОС LINUX защищенные версии ОС предназначенных специально для использования в решении эл коммерции и в провайдерских центрах реализации основных сервисов интернет, однако, защищенная ОС - это один из элементов внутренних инф ресурсов. Анализ угроз Инф безопасности практический опыт защищенных инф систем показывает, что для обеспечения инф безопасности систем предоставляющих различные услуги пользователей интернет и обеспечивающий доступ к внутренних инф ресурсов.

Необходимо обратить внимание на следующие факторы. В таких системах нужно использовать надежно защищенные и сконфигурированные компоненты ОС, веб сервера, программы расширения возможности веб сервера (скрипы CGI, приложения ISAPI, апплеты и приложения Джава актив икс компоненты) и внутренних СУБД, а также схем шифрования и аутентификации.

Также желательно добавить в такие системы дополнительный компонент сервер приложений, который представлял бы из себя шлюз безопасности между веб сервером и внутренними информационными ресурсами организации.

Защищенная система обработки информации для определенной системы эксплуатации обеспечивает безопасность конфиденциальность целостность и доступность обрабатываемой информации и поддерживает свою работоспособность в условиях воздействия на нее заданного множества угроз.

Под защищенной системой понимается система, которая обладает 3мя свойствами:

Осуществляет, обработку информации включая все аспекты этого аспекта связанные с обеспечением безопасности обрабатываемой информации

Успешно противостоит угрозам безопасности, действующим в определенной среде

Соответствует требованиям и критериям стандартов инф безопасности.

Билет 1