- •Классификация операционных систем.

- •Понятие пользовательского интерфейса, его назначение, виды. Реализация различных видов интерфейсов в операционных системах.

- •4. Понятие операционного окружения. Posix, его цели, основные положения.

- •Понятие базовой машины, расширенной машины. Режим пользователя, режим супервизора.

- •6. Упрощенная архитектура типовой микроЭвм.

- •7. Операционная система как средство управления ресурсами типовой микроЭвм. Принципы числового кодирования, хранимой программы.

- •8. Понятие прерывания, их классификация. Последовательность действий при обработке прерываний. Вектор прерывания. Приоритет прерываний, относительная и абсолютная приоритезация.

- •9. Понятия: задание, процесс, поток. Планирование и диспетчеризация потоков.

- •Состояния существования процесса. Графы состояний потоков.

- •11. Алгоритмы диспетчеризации. Способ выбора процесса для диспетчеризации

- •12. Организация операций ввода вывода

- •13. Механизм разделения центральной памяти. Распределение памяти с разделами фиксированного размера. Распределение памяти с разделами переменного размера. Проблема фрагментации памяти и ее решение

- •14. Понятие виртуального ресурса. Отображение виртуальной памяти в реальную.

- •15.Общие методы реализации виртуальной памяти. Реализация виртуального ресурса в различных ос

- •16.Файловая система. Типы файлов. Имена файлов в различных ос. Расширение имени

- •Имена файлов в разных системах

- •Точность указания расширения

- •17. Иерархическая структура файловой системы. Логическая организация файловой системы. Физическая организация файловой системы. Файловые операции.

- •18.Планирование в системах пакетной обработки данных. Планирование в интерактивных системах. Планирование в системах реального времени.

- •19.Взаимоблокировки. Обнаружение и устранение взаимоблокировок. Предотвращение взаимоблокировок.

- •1. Операционная система ms-dos.

- •Файловая структура ms-dos.

- •Правила обозначения имен файлов в ms-dos.

- •Файловая структура в системе Windows.

- •Правила обозначения имен файлов в Windows.

- •Командная строка Windows.

- •6.1. Запуск программ

- •6.2. Просмотр каталогов.

- •6.4. Смена текущего каталога.

- •6.5. Смена диска.

- •6.6. Удаление файлов

- •6.7. Копирование файлов

- •6.8. Получение списка всех команд ms-dos.

- •Работа с файлами и папками

- •Синтаксис

- •Параметры

- •Примеры

- •Синтаксис

- •Параметры

- •Примеры

- •Синтаксис

- •Параметры

- •Примеры

- •Синтаксис

- •Параметры (основные)

- •Синтаксис

- •Параметры (основные, для просмотра остальных – используйте справку!)

- •Примеры

- •Синтаксис

- •Параметры

- •Примеры

- •Синтаксис

- •Параметры

- •8.Команда переадресации конвейеры и фильтры

- •21. Подкаталоги и надкаталоги. Корневой каталог.

- •22. Структура различных видов ос(например, ms-dos, Windows xp, Linux и др.)

- •23. Загрузка операционных систем. (так же, см. Отчёт по установке Windows и Ubuntu)

- •24. Пакетные командные файлы. Особенности работы с пакетными командными файлами в различных ос.

- •25. Особенности работы с дисками в различных ос. Монтирование файловых систем различных типов.

- •26. Bios. Функции. Настройка.

- •27. Реестр, его функции. Хранение ключей реестра. Создание резервной копии реестра. Редактирование.

- •28. Совместимость в операционных системах. Виды, способы обеспечения. Технологии обеспечения совместимость. Запуск программ, созданных для других операционных систем.

- •29. Понятие безопасности. Конфиденциальность, целостность, доступность данных.

- •30. Виды угроз и атак. Атаки изнутри системы. Методы вторжения. Атаки системы снаружи. Случайная потеря данных.

- •31. Политика безопасности. Выявление вторжений. Система KerberOs.

- •32. Средства восстановления и защиты ос от сбоев. Защита системных файлов ос. Безопасный режим загрузки ос. Диск аварийного восстановления. Резервное копирование и восстановление.

- •Требования к системе резервного копирования

- •Виды резервного копирования

- •33. Сложность создания эффективных ос. Основные показатели эффективности ос. Виды показателей эффективности ос. Мониторинг и оптимизация ос.

29. Понятие безопасности. Конфиденциальность, целостность, доступность данных.

К безопасности компьютера относят все проблемы защиты данных, хранящихся и обрабатывающихся компьютером, который рассматривается как автономная система. Эти проблемы решаются средствами операционных систем и приложений, таких как базы данных, а также встроенными аппаратными средствами компьютера.

Под сетевой безопасностью понимают все вопросы, связанные с взаимодействием устройств в сети, это прежде всего защита данных в момент их передачи по линиям связи и защита от несанкционированного удаленного доступа в сеть.

Проблемы компьютерной и сетевой безопасности трудно отделить друг от друга, настолько тесно они связаны.

КРАТКАЯ ИСТОРИЯ БЕЗОПАСНОСТИ

Физическая безопасность На заре цивилизации ценные сведения сохранялись в материальной форме: вырезались на каменных табличках, позже записывались на бумагу. Для их защиты использовались такие же материальные объекты: стены, рвы и охрана. |

|

|

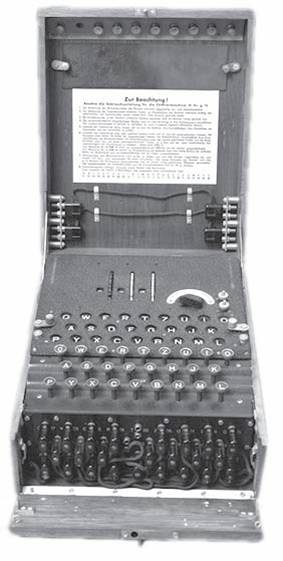

Защита информации в процессе передачи К сожалению, физическая защита имела один недостаток. При захвате сообщения враги узнавали все, что было написано в нем. Еще Юлий Цезарь принял решение защищать ценные сведения в процессе передачи. Он изобрел шифр Цезаря, который позволял посылать сообщения, которые никто не мог прочитать в случае перехвата. Данная концепция получила свое развитие во время Второй мировой войны. Германия использовала машину под названием Enigma для шифрования сообщений, посылаемых |

Основные понятия:

Доступность, целостность, конфиденциальность информации, аутентичность.

Классификация :

• Неумышленные угрозы вызываются ошибочными действиями лояльных сотрудников, становятся следствием их низкой квалификации или безответственности. Кроме того, к такому роду угроз относятся последствия ненадежной работы программных и аппаратных средств системы.

• Умышленные угрозы могут ограничиваться либо пассивным чтением данных или мониторингом системы, либо включать в себя активные действия, например нарушение целостности и доступности информации, приведение в нерабочее состояние приложений и устройств. Так, умышленные угрозы возникают в результате деятельности хакеров и явно направлены на нанесение ущерба предприятию.

30. Виды угроз и атак. Атаки изнутри системы. Методы вторжения. Атаки системы снаружи. Случайная потеря данных.

Угроза – это действие, направленное на нарушение целостности и доступности данных.

Атака – это реализованная угроза.

Классификация атак

Существуют четыре основных категории атак:

1) атаки доступа - это попытка получения злоумышленником информации, для просмотра которой у него нет разрешений;

2) атаки модификации - это попытка неправомочного изменения информации;

3) атаки на отказ в обслуживании - это атаки, запрещающие легальному пользователю использование системы, информации или возможностей компьютеров;

4) атаки на отказ от обязательств - Эта атака направлена против возможности идентификации информации, другими словами, это попытка дать неверную информацию о реальном событии или транзакции..

Атаки доступа

Подслушивание

Перехват