- •Технічні канали витоку інформації. Загальна характеристика.

- •Радіотехнічні канали витоку інформації та класифікація його.

- •Акустичний канал витоку інформації.

- •Електричний канал витоку інформації.

- •Дистанционный направленный микрофон

- •Системы скрытого видеонаблюдения

- •Акустический контроль помещений через средства телефонной связи

- •Перехват электромагнитных излучений

Технічні канали витоку інформації. Загальна характеристика.

Технические каналы утечки информации принято делить на следующие типы:

радиоканалы (электромагнитные излучения радиодиапозона);

акустические каналы (распространение звуковых колебаний в любом звукопроводящем материале);

электрические каналы (опасные напряжения и токи в различных токопроводящих коммуникациях);

оптические каналы (электромагнитные излучения в инфракрасной, видимой и ультрафиолетовой части спектра);

материально-вещественные каналы (бумага, фото, магнитные носители, отходы и т.д.).

Радіотехнічні канали витоку інформації та класифікація його.

Анализ физической природы многочисленных преобразователей и излучателей показывает, что:

источниками опасного сигнала являются элементы, узлы и проводники технических средств обеспечения производственной и трудовой деятельности, а также радио- и электронная аппаратура;

каждый источник опасного сигнала при определенных условиях может образовать технический канал утечки информации;

каждая электронная система, содержащая в себе совокупность элементов, узлов и проводников, обладает некоторым множеством технических каналов утечки информации.

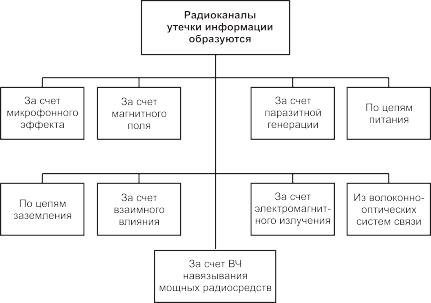

С определенной степенью обобщения множество радиоканалов утечки информации можно представить в виде следующей структуры

Акустичний канал витоку інформації.

Звуком называются механические колебание частиц упругой среды (воздуха, воды, металла и т.д.), субъективно воспринимаемые органом слуха. Звуковые ощущения вызываются колебаниями среды, происходящими в диапазоне частот от 16 до 20000 Гц.

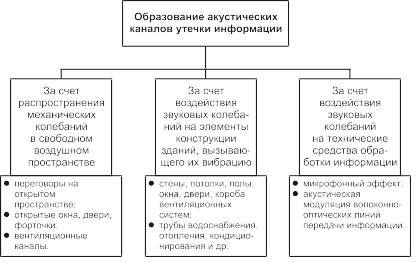

Источником образования акустического канала утечки информации являются вибрирующие, колеблющиеся тела и механизмы, такие как голосовые связки человека, движущиеся элементы машин, телефонные аппараты, звукоусилительные системы и т.д. Классификация акустических каналов утечки информации представлена на рис. 6.3.

Акустические каналы утечки информации образуются за счет:

распространение акустических колебаний в свободном воздушном пространстве;

воздействия звуковых колебаний на элементы и конструкции зданий;

воздействия звуковых колебаний на технические средства обработки информации.

Електричний канал витоку інформації.

Элементы, цепи, тракты, соединительные провода и линии связи любых электронных систем и схем постоянно находятся под воздействием собственных (внутренних) и сторонних (внешних) электромагнитных полей различного происхождения, индуцирующих или наводящих в них значительные напряжения. Такое воздействие называют электромагнитным влиянием или просто влиянием на элементы цепи. Коль скоро такое влияние образуется непредусмотренными связями, в подобных случаях говорят о паразитных (вредных) связях и наводках, которые приводят к образованию электрических каналов утечки информации.

Причинами возникновения электрических каналов утечки информации могут быть

• наводки электромагнитных излучений ТСПИ на соединительные линии ВТСС и посторонние проводники, выходящие за пределы контролируемой зоны;

• просачивание информационных сигналов в цепи электропитания ТСПИ;

• просачивание информационных сигналов в цепи заземления ТСПИ

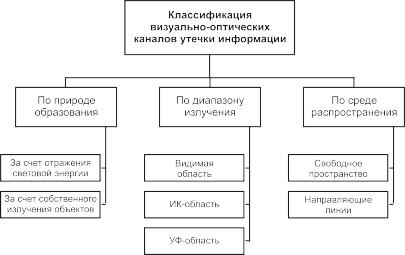

5.Візуально – оптичний канал витоку інформації.

Оптические методы являются одними из старейших методов получения информации. К ним относятся:

визуальные методы наблюдения;

фотосъемка;

видеосъемка.

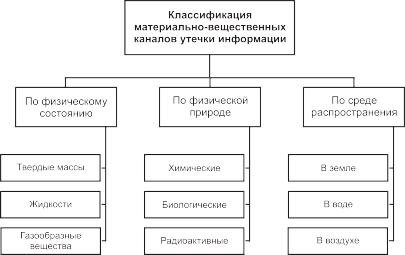

6.Матеріально-речовий канал витоку інформації.

Основными источниками информации материально-вещественного канала утечки информации являются:

черновики различных документов и макеты материалов, узлов, блоков, устройств, разрабатываемых в ходе научно-исследовательских и опытно-конструкторских работ, которые ведутся в организации;

отходы делопроизводства и издательской деятельности в организации, в том числе использованная копировальная бумага, забракованные при оформлении и размножении документов листы;

вышедшие из строя магнитные и иные носители информации ПЭВМ, на которых во время эксплуатации содержалась информация с ограниченным доступом;

бракованная продукция и ее элементы;

отходы производства с демаскирующими веществами в газообразном, жидком и твердом виде;

радиоактивные материалы

7. Загроза інформації.

Під загрозами розуміються шляхи реалізації дій, що вважаються небезпечними. Наприклад, загроза зйому інформації і перехоплення випромінювання з дисплею веде до втрати секретності або конфіденційності, загроза пожежі веде до порушення цілісності та доступності інформації, загроза розриву каналу передачі інформації може реалізувати втрату доступності.

Загрози інформації розглядаються з точки зору їх будь-якої небажаної дії на будь-яку з цих властивостей і можливого їх порушення. З цієї точки зору в автоматизованих системах (АС) розрізняють наступні класи загроз інформації:

порушення конфіденційності;

порушення цілісності;

порушення доступності або відмова в обслуговуванні;

порушення спостереженості або керованості.

Таким чином, загроза – це потенційно можлива несприятлива дія на інформацію, що призводить до порушень хоча б одної з наведених властивостей.

8. Засоби несанкціонованого отримання інформації.

Несанкціонований доступ - доступ до інформації, що здійснюється з порушенням встановлених в автоматизованій системі правил його розмежування. Він спрямований на ураження властивостей інформації (конфіденційності, цілісності або доступності) і вимагає використання різних способів та технічних засобів його реалізації. При цьому канали витоку даних утворюються як при роботі електронно-обчислювальні машини, так і в режимі очікування. Джерелами таких каналів є:

*електромагнітні поля;

*струми і напруги, що наводяться в провідних системах (живлення, заземлення і з’єднання);

*перевипромінювання інформації, що обробляється, на частотах паразитної генерації елементів і пристроїв технічних засобів ЕОМ, а також на частотах контрольно-вимірювальної апаратури.

Крім цих каналів, обумовлених природою процесів, що протікають у ЕОМ, та їхніми технічними особливостями, у комп’ютерах, що постачаються на ринок, можуть навмисно створюватися додаткові канали витоку інформації, для цього може використовуватися [1]:

*розміщення в ЕОМ закладок на мовну чи оброблювану інформацію;

*встановлення радіомаяків;

*навмисне застосування таких конструктивно-схемних рішень, що призводять до збільшення електромагнітних випромінювань у певній частині спектра;

*встановлення закладок, що забезпечують знищення ЕОМ ззовні (схемні рішення);

*встановлення елементної бази, що виходить з ладу.

Усі програмні засоби, що дозволяють несанкціоновано втрутитися в роботу системи,

за своїм призначенням можна розділити на такі групи :

*несанкціонований запуск виконавчого коду;

*несанкціоноване читання/запис файлових чи інших об’єктів;

*обхід встановлених розмежувань прав доступу;

*відмова в обслуговуванні (Denіal of Servіce);

*використання вбудованих недокументованих можливостей (помилки і закладки)

*використання недоліків системи аутентифікації, що дозволяють шляхом реверсування, підбору чи повного перебору усіх варіантів одержати ці дані;

*„троянські” програми.

9.Методи та засоби підключення до засобів зв*язку.

Самым простым является контактное подключение, например параллельное подключение телефонного аппарата, довольно широко распространенное в быту. Но контактное подключение такого типа легко обнаруживается за счет существенного падения напряжения, приводящего к ухудшению слышимости в основном телефонном аппарате. В техническом отношении метод контактного подключения заключается в том, что он реализуется непосредственным включением в провода телефонного либо телеграфного аппаратов.

Более совершенным является подключение к линиям связи или проводам с помощью согласующего устройства.

Известен способ контактного подключения аппаратуры к линиям связи с компенсацией падения напряжения. Прослушивающая аппаратура и компенсирующий источник напряжения при этом способе включается в линию последовательно, как это показано на рис. 12.9.

Рис.

12.9. Подключение к линии связи с

компенсацией падения напряжения

Бесконтактное подключение к линии связи осуществляется двумя способами:

за счет электромагнитных наводок на параллельно проложенных проводах рамки;

с помощью сосредоточенной индуктивности, охватывающей контролируемую линию.

В обоих случаях прослушивание реализуется за счет электромагнитной индукции.

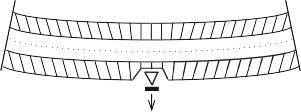

Контактное и бесконтактное подключение возможно и к линиям волоконно-оптической связи (ВОЛС). Для контактного подключения удаляют защитный слой кабеля, стравливают светоотображающую оболочку и изгибают оптический кабель на необходимый угол (рис. 12.13).

Рис. 12.13. Вариант контактного подключения к ВОЛС

При таком подключении к ВОЛС обнаружить утечку информации за счет ослабления мощности излучения бывает очень трудно, так как чтобы прослушать переговоры при существующих приемных устройствах несанкционированного доступа, достаточно отобрать всего 0,001% передаваемой мощности.

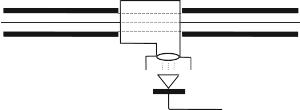

Бесконтактное подключение к ВОЛС осуществляется следующим образом (рис. 12.14):

Рис. 12.14. Вариант бесконтактного подключения к ВОЛС

в качестве элемента съема светового сигнала используется стеклянная трубка, заполненная жидкостью с высоким показателем преломления и с изогнутым концом, жестко фиксированная на оптическом кабеле, с которого предварительно снята экранная оболочка;

на отогнутом конце трубки устанавливается объектив, фокусирующий световой поток на фотодиод, а затем этот сигнал подается на усилитель звуковых сигналов.

10. Методи та засоби віддаленого отримання інформації.