- •Выделенные прокси-серверы

- •Гибридные технологии firewall’а

- •Трансляция сетевых адресов (nat)

- •Статическая трансляция сетевых адресов

- •Скрытая трансляция сетевых адресов

- •Расположение серверов в dmz-сетях

- •Внешне доступные серверы

- •Vpn и Dial-in серверы

- •Внутренние серверы

- •Smtp-серверы

- •Типы ids

- •Архитектура ids

- •Совместное расположение Host и Target

- •Разделение Host и Target

- •Ids, реакция которых происходит через определенные интервалы времени (пакетный режим)

- •Real-Time (непрерывные)

- •Информационные источники

- •Анализ, выполняемый ids

- •Определение злоупотреблений

- •Определение аномалий

- •Возможные ответные действия ids

- •Активные действия

- •Сбор дополнительной информации

- •Изменение окружения

- •Выполнение действия против атакующего

- •Пассивные действия

- •Тревоги и оповещения

- •Использование snmp Traps

- •Возможности отчетов и архивирования

- •Возможность хранения информации о сбоях

- •Дополнительные инструментальные средства

- •Системы анализа и оценки уязвимостей

- •Процесс анализа уязвимостей

- •Классификация инструментальных средств анализа уязвимостей

- •Host-Based анализ уязвимостей

- •Network-Based анализ уязвимостей

- •Преимущества и недостатки систем анализа уязвимостей

- •Способы взаимодействия сканера уязвимостей и ids

- •Проверка целостности файлов

- •Системы Honey Pot и Padded Cell

- •Выбор ids

- •Определение окружения ids

- •Технические спецификации окружения систем

- •Технические спецификации используемой системы безопасности

- •Цели организации

- •Возможность формализации окружения системы и принципы управления, используемые в организации

- •Цели и задачи использования ids

- •Защита от внешних угроз

- •Защита от внутренних угроз

- •Возможность определения необходимости обновления

- •Существующая политика безопасности

- •Структурированность

- •Описание функций, выполняемых пользователями системы

- •Реакция на нарушения политики

- •Развертывание ids

- •Стратегия развертывания ids

- •Развертывание network-based ids

- •Позади внешнего firewall’а в dmz-сети (расположение 1)

- •Стратегии оповещения о тревогах

- •Сильные стороны и ограниченность ids

- •Сильные стороны ids

- •Ограничения ids

- •Обработка выходной информации ids Типичные выходные данные ids

- •Выполняемые ids действия при обнаружении атаки

- •Компьютерные атаки и уязвимости, определяемые ids

- •Типы атак

- •Типы компьютерных атак, обычно определяемые ids

- •Атаки сканирования

- •Flooding DoS-атаки

- •Атаки проникновения

- •Удаленные vs. Локальные атаки

- •Атака авторизованного пользователя

- •Атаки публичного доступа

- •Определение расположения атакующего на основе анализа выходной информации ids

- •Чрезмерная отчетность об атаках

- •Соглашения по именованию атак

- •Уровни важности атак

- •Типы компьютерных уязвимостей

- •Ошибка корректности входных данных

- •Переполнение буфера

- •Ошибка граничного условия

- •Ошибка управления доступом

- •Исключительное условие при обработке ошибки

- •Ошибка окружения

- •Ошибка конфигурирования

- •Race-условие

- •Будущие направления развития ids

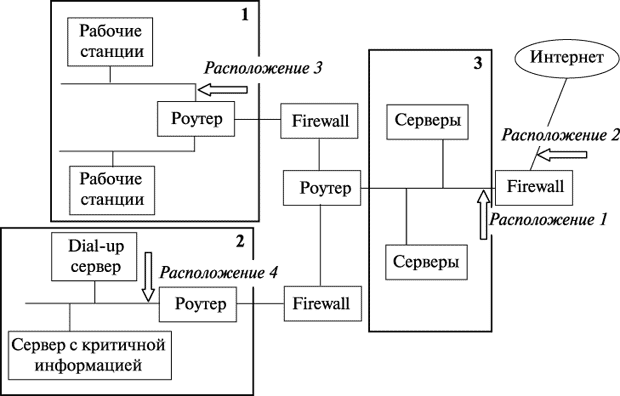

Развертывание network-based ids

Единственный вопрос, который следует тщательно продумать при развертывании network-based IDS, — это расположение системных сенсоров. Существует много вариантов расположения network-based IDS, каждый из которых имеет свои преимущества:

Рис. 5.1. Возможные варианты расположения сенсоров network-based IDS

Основная подсеть

Подсеть с критичными ресурсами и дополнительными точками доступа

DMZ-сеть

Позади внешнего firewall’а в dmz-сети (расположение 1)

Преимущества:

Видит атаки, исходящие из внешнего мира, которым удалось преодолеть первую линию обороны сетевого периметра.

Может анализировать проблемы, которые связаны с политикой или производительностью firewall’а, обеспечивающего первую линию обороны.

Видит атаки, целями которых являются прикладные серверы (такие как web или ftp), обычно расположенные в DMZ.

Даже если входящая атака не распознана, IDS иногда может распознать исходящий трафик, который возникает в результате компрометации сервера.

Перед внешним firewall’ом (расположение 2)

Преимущества:

Документирует количество атак, исходящих из Интернета, целью которых является сеть.

Документирует типы атак, исходящих из Интернета, целью которых является сеть.

На основной магистральной сети (расположение 3)

Преимущества:

Просматривает основной сетевой трафик; тем самым увеличивается вероятность распознания атак.

Определяет неавторизованную деятельность авторизованных пользователей внутри периметра безопасности организации.

В критичных подсетях (расположение 4)

Преимущества:

Определяет атаки, целью которых являются критичные системы и ресурсы.

Позволяет фокусироваться на ограниченных ресурсах наиболее значимых информационных ценностей, расположенных в сети.

Развертывание host-based IDS

После того как network-based IDS размещены и функционируют, для увеличения уровня защиты системы дополнительно может быть рассмотрено использование host-based IDS. Однако инсталлирование host-based IDS на каждый хост может потребовать существенных временных затрат. Поэтому рекомендуется, чтобы в первую очередь host-based IDS были инсталлированы на критичных серверах. Это может уменьшить общую стоимость развертывания и позволит основное внимание уделить реагированию на тревоги, касающиеся наиболее важных хостов. После того как host-based IDS начали функционировать в обычном режиме, организации с повышенными требованиями к безопасности могут обсудить возможность инсталлирования host-based IDS на другие хосты. В этом случае следует приобретать host-based системы, которые имеют централизованное управление и функции создания отчетов. Такие возможности могут существенно понизить сложность управления сообщениями о тревогах от большого числа хостов.

Далее следует рассмотреть возможность повышения квалификации администраторов. В большинстве случаев эффективность конкретной host-based IDS зависит от возможности администратора различать ложные и верные тревоги.

Также важно (так как часто администратор не сопровождает постоянно host-based IDS) установить график проверки результатов IDS. Если это не сделано, риск, что противник изменит что-либо в IDS в течение осуществления атаки, возрастает.