- •Класифікація нещасних випадків і взяття їх на облік

- •Відповідь

- •Дати загальну класифікацію каналів зв’язку.

- •Правила виконання креслення плати друкованої.

- •Профілактика нещасних випадків

- •Відповідь

- •Опишіть процес часової комутації цифрових каналів.

- •Електротравматизм та дія електричного струму на організм людини.

- •Відповідь

- •Які методи розрахунку лінійних електричних кіл постійного струму вам відомі?

- •Метод вузлових потенціалів

- •Метод накладання

- •Метод еквівалентного джерела напруги

- •Основні показники технічного обслуговування системи передачі електрозв’язку.

- •Засоби захисту, що застосовуються для попередження нещасних випадків на виробництві

- •Відповідь

- •При з'єднанні зіркою використовують основні співвідношення

- •З'єднання трикутником

- •Основні базові топології телефонних мереж та їхні особливості.

- •Операційний підсилювач

- •Визначення оп

- •Основні функції центру комутації стільникової мережі.

- •Важкість праці:Напруженість праці

- •Категорії приміщень і будівель за вибухопожежною і пожежною небезпекою

- •Класифікація вибухо- і пожежонебезпечних зон

- •Класифікація будівель і споруд за ступенем вогнестійкості

- •Державний пожежний нагляд

- •Органи державного нагляду за охороною праці.

- •Завдання страхування від нещасного випадку. Принципи та види страхування.

- •Принципи та види страхування

- •Фонд соціального страхування від нещасних випадків.

- •Особливості систем транкінгового радіозв'язку.

- •Фінансування страхових виплат, соціальних послуг та профілактичних заходів. Джерела фінансування Фонду

- •Призначення регістрів положення та переміщення.

- •Розв’язування.

- •Якість обслуговування характеризують такими показниками:

- •3. Від чого залежить швидкість пересилання, оброблення і доставляння поштових відправлень?

- •Основні положення Законів України “Про інформацію” та “Про захист інформації в інформаційно-телекомунікаційних системах”

- •Навчання з питань охорони праці

- •Протокол передавання даних smtp та його використання в документальному електрозв’язку.

- •Характеристики інформації як об’єкта захисту.

БІЛЕТ 1

Апаратне забезпечення IBM-PC сумісного комп’ютера. Типова архітектура комп’ютера. Процесор. Пам’ять. Пристрої введення та виведення інформації, основні пристрої зберігання даних та обміну даними. Програмне забезпечення IBM-PC сумісного комп’ютера.

У 1981 р. фірмою IBM (International Bussines Machines) було створено ПК IBM-PC. IBM забезпечила можливысть збирання IBM-PC із незалежно виготовлених частин (використання комплектуючих різних фірм).Завдяки відкритій архітектурі IBM-PC користувачі можуть самі розширювати можливості своїх ПК. Зазвичай IBM-PC складаються із системного блока: ел.схеми, накопичувач на жорсткому магнітному диску (вінчестер) дисковод, блок живлення, та пристроїв вводу та виводу: клавіатура, монітор, принтер, миша, модем (для обміну інформації з іншими ПК через телеф.мережу), факс-модем (поєднання можливості телефаксу і модему),стример (зберігання даних на магнітній стрічці), сканер, дисковод, графопобудовувач (пристрій для виведення креслень на папір – плотер).

МІКРОПРОЦЕСОР. Самим головним елементом у комп'ютері, його "мозком" є мікропроцесор — невелика (у кілька сантиметрів) електронна схема, що виконує всі обчислення й обробку інформації.

ПАМ'ЯТЬ. оперативна пам'ять. Саме з її процесор і співпроцесор беруть програми і вихідні дані для обробки, у неї вони записують отримані результати. Однак дані, що містяться в ній, зберігаються тільки поки комп'ютер включений, при вимиканні комп'ютера вміст оперативної пам'яті стирається .

Для досить швидких комп'ютерів необхідно забезпечити швидкий доступ до оперативної пам'яті, інакше мікропроцесор буде простоювати і швидкодія комп'ютера зменшиться. Для цього такі комп'ютери можуть обладнуватися кеш-пам'яттю тобто "зверхоперативною" пам'яттю щодо не великого обсягу (звичайно від 64 до 256 Кбайт),у якій зберігаються найбільше часто використовувані ділянки оперативної пам'яті. Кеш-пам'ять розташовується "між" мікропроцесором і оперативною пам'яттю, і при звертанні мікропроцесора до пам'яті спочатку виробляється пошук потрібних даних у кеш-пам'яті. Оскільки час доступу до кеш-пам'яті в кілька разів менше, ніж до звичайної пам'яті, а в більшості випадків необхідні мікропроцесору дані містяться в кеш-пам'яті, середній час доступу до пам'яті зменшується. Для комп'ютерів на основі Intel-80386DX чи 80486SX розмір кеш-пам'яті в 64 Кбайт є задовільним,128 Кбайт — цілком достатнім. Комп'ютери на основі Intel-80486DX і DX2 звичайно оснащуються кеш-пам'яттю ємністю 256 Кбайт.

Накопичувачі на жорсткому магнітному диску (вінчестери) призначені для постійного зберігання інформації, яка використовується під час роботи з ПК. Характеристика – ємність.

ПРОГРАМНЕ ЗАБЕЗПЕЧЕННЯ. Microsoft Word, Write та WordPad – текстові редактори; PageMaker, QuarkXPress, Corel Ventura, FrameMaker – видавничі системи (ств. макетів, книг, газет та журанлів).

Графічні редактори поділяються на два типи – растрові або бітмепові (Paint, PhotoShop, PhotoFinish, PhotoEditor, Imaging) – малювання по точках, та векторні (CorelIDRAW, Adobe Illustrator) - малювання по лініях.

Електронні табличні процесори (Microsoft Excel, Lotus 1-2-3, Quattro Pro) – призначені для викон. Розрахунків та створення ділової графіки. Сюди також можна віднести програми як: MalhLab, MatCad або Matematica.

Системи автоматизованого проектування (САПР) призн. для конструювання як окремих так і цілих споруд, машин та технологічних ліній.

Системи управління базами даних (MS Access, dBase, FoxPro, Paradox, Clipper, Clarion) дозволяють зберігати в базах даних інформацію і управляти нею.

Дати порівняльний аналіз сигналів і систем з амплітудного модулятора

У системах зі стандартною АМ по каналах зв’язку передаються обидві бокові смуги сигналу і носійна. В цьому випадку демодулятор являє собою, наприклад, квадратичний детектор. З іншого боку, системи з придушенням носійної потребують застосування більш скланого РпрП, який містить додаткові кола для відновлення коливання з НсЧ. За цієї причини радіомовні системи з одним РпдП і численними приймальними пристроями начастіше використовують стандартну АМ.

Системи двосмугової АМ з придушенням носійної мають ту перевагу з системами собладнання на кінцях лінії. Ретранслятори — це просто широкосмугові підсилювачі. Які встановлено вздовж траси для компенсації загасання сигналу.

VSB модуляція потребує смугу частот, що ширша, ніж при однсмуговій модуляції, але вужча ніж при модуляції з придушенням носійної, і використовується, коли модулюючий сигнал займає широку смугу частот, наприклад, телевізійний сигнал.

Двосмугова модуляція з придушенням носійної (DSBSC), односмугова SSB модуляція, односмугова модуляція з неповним придушенням бічної (VSB) — це приклади лінійної модуляції. Вихідне коливання лінійного модулятора можна записати в канонічній формі. s(t)=AI(t)cos(2πf0t)-AQ(t)sin(2πf0t).

Синфазна амплітуда АІ(t) з точністю до сталого множника співпадає з модулюючим сигналом е(t). Квадратурну модуляцію AQ одержуємо за допомогою деякої лінійної операції. Тоді згідно з принципом суперпозиції, сигнал на виході модулятора можна обчислити як суму відгуків модулятора на компоненти, з яких складається модулюючий сигнал е(t).

У системах із SSB i VSB роль квадратурної модуляції полягає лише в тому, що при взаємодії з синфазною амплітудою компенсувати потужність однієї з бічних складових спектра. Зазначимо, що модулюючий сигнал е(t) можна отримати з модульованого коливання за допомогою когерентного демодулятора без урахування квадратурної складової.

Використовуючи властивості вузькосмугових сигналів, можна перейти до квадратурної модуляції (QAM). У цьому випадку маємо (в припущенні, що амплітуда носійної дорівнює 1):

AI(t)=e1(t) i AQ(t)=e2(t),

де e1(t) і e2(t) — два незалежні модулюючі сигнали.

Комплексна обвідна коливання s(t) з лінійною модуляцією дорівнює:

s(t)=AI(t)+jAQ(t)

і містить повну інформацію і про модулюючий сигнал, і про всі процеси, пов’язані з модуляцією і демодуляцією.

Основні вимоги до побудови і функціонування системи управління охороною праці (СУОП)

1. Основні вимоги до побудови і функціонування системи управління охороною праці (СУОП)

2. Настанова з систем управління охороною праці. МОП-СУОП 2001.

ILO-OSH 2001

3. Система менеджменту охорони праці та промислової безпеки

4. Розробка системи управління охороною праці (СУОП)

5. Системи менеджменту гігієни і безпеки праці. OHSAS 18001: 2007

6. Політика в галузі охорони праці

7. Ефективність функціональної структури СУОП

8. Плани локалізації і ліквідації аварійних ситуацій й аварій.

9. Функціональні обов’язкі з охорони праці керівників, посадових осіб і фахівців підприємства.

10. Оцінка стану безпеки праці в організації

11. Стимулювання за досягнуті результати

12. Порядок заохочення працюючих за дотримання вимог охорони праці

13. Служби охорони праці місцевих державних адміністрацій та органів місцевого самоврядування

3. Перевести число 345,67 з десяткової системи числення до двійкової, вісімкової та шістнадцяткової з точністю до третього знаку після коми.

Цілу частину десяткового числа ділять на основу системи числення k в яку переводять за правилами десяткової арифметики до отримання залишку, який буде десятковим еквівалентом молодшої цифри результату. Якщо частка від ділення не дорівнює 0, то вона стає діленим і процес ділення на k продовжується. Як тільки чергова частка стане рівною 0, процес ділення на k припиняється. Залишок, який отримали при першому діленні на k, є цифрою розряду результату з вагою k0, залишок при другому діленні - цифрою з вагою k1 і т.д. Останній залишок є старшою цифрою результату.

Дробова частина числа домножується на k за правилами десяткової арифметики. В отриманому добутку від'єднується ціла частина, яка може дорівнювати 0, а дробова частина знову домножується на k із наступним від'єднанням цілої частини. Ця операція повторюється або до отримання нульової дробової частини добутку, або до отримання необхідної кількості розрядів числа. Старша цифра результату переведення (тобто, перша після коми) збігається з першою від'єднаною цілою частиною, друга цифра результату - із другою від'єднаною цілою частиною і т.д. При цьому від’єднані цілі частини необхідно представити в системі числення з основою k.

У двійкову систему:

Переведення цілої частини числа до 2-кової системи:

345 : 2 = 172, залишок 1;

172 : 2 = 86, залишок 0;

86 : 2 = 43, залишок 0;

43 : 2 = 21, залишок 1;

21 : 2 = 10, залишок 1;

10 : 2 = 5, залишок 0;

5 : 2 = 2, залишок 1;

2 : 2 = 1, залишок 0;

1 : 2 = 0, залишок 1

результат 101011001.

Переведення дробової частини числа до 8-кової системи:

0,67 х 2 = 1,34;

0,34 х 2 = 0,68;

0,68 х 2 = 1,36;

наближений результат 0,101... .

Повний результат 101011001,101... .

У вісімкову систему:

Переведення цілої частини числа до 8-кової системи:

345 : 8 = 43, залишок 1;

43 : 8 = 5, залишок 3;

5 : 8 = 0, залишок 5;

результат 531.

Переведення дробової частини числа до 8-кової системи:

0,67 х 8 = 5,36;

0,36 х 8 = 2,88;

0,88 х 8 = 7,04;

наближений результат 0,527... .

Повний результат 5311,527... .

У шістнадцяткову систему:

Переведення цілої частини числа до 16-кової системи:

345 : 16 = 21, залишок 9;

21 : 16 = 1, залишок 5;

1 : 16 = 0, залишок 1;

результат 159.

Переведення дробової частини числа до 8-кової системи:

0,67 х 8 = 5,36;

0,36 х 8 = 2,88;

0,88 х 8 = 7,04;

наближений результат 0,527... .

Повний результат 5311,527... .

БІЛЕТ 2

Службове програмне забезпечення. Комп’ютерні віруси та антивірусні програми. Архівування та розархівування даних.

Комп'ютерний вірус - це спеціально написана невелика по розмірах програма, що може "приписувати" себе до інших програм (тобто "заражати" їх), а також виконувати різні небажані дії на комп'ютері. Програма, усередині якої знаходиться вірус, називається "зараженою".

Комп'ютерний вірус може зіпсувати, тобто змінити неналежним чином, будь-який файл на дисках, що є у комп'ютері. Але деякі види файлів вірус може "заразити". Це означає, що вірус може "вживитись" у ці файли, тобто змінити їх так, що вони будуть містити вірус, що при деяких обставинах може почати свою роботу.

Варто помітити, що тексти програм і документів, інформаційні файли без даних, таблиці табличних процесорів і інших аналогічних файлів не можуть бути заражені вірусом, він може їхній тільки зіпсувати. Ознаки зараження вірусом:

* деякі програми перестають працювати або починають працювати неправильно;

* на екран виводяться сторонні повідомлення, символи і т.д.;

* робота на комп'ютері істотно сповільнюється;

* деякі файли виявляються зіпсованими і т.д.

Спеціалізовані антивірус ні програми здатні знаходити та ліквідовувати тільки певні типи уже відомих вірусів. З невідомими вірусами ці програми боротися не можуть.

Щодо надійності виявлення віруса спеціалізовані програми значно переважають універсальні.

Універсальні антивіруси, орієнтовані на цілі класи вірусів, в свою чергу, поділяються на резидентні і ревізори. Резидентні постійно присутні у внутрішній пам'яті комп'ютера і періодично здійснюють перевірку на наявність вірусів. Антивіруси-ревізори здатні лише установити, чи піддавався файл будь-яким змінам (у тому числі і вірусним) після останнього його використання.

Найпопулярнішими серед користувачів є антивірусні програми Aidstest, Doctor Web, ADinf, MSAV (входить до складу MS DOS 6.**), Norton Anti Virиs (Windows) та ін.

Архіватори – це програми, які дозволяють зменшувати розмір файлу та заощаджувати місце на магнітному носієві ( дляWindows - WinRar, WinZip, для DOS – ARJ, RAR,PKZIP, LHARC). Запустивши програму, можна перемістити потрібні файли у вікно. Потім потрібно вказати імя та місце розташування архіву, що створюється, після цього буде створено архів з розширенням *.zip. У списку Actions(дії) можна обрати одну з операцій архівування:

Add files – додавати файли до архіву чи замінювати;

Freshen exsting files – оновити тільки існуючі файли;

Move files - перемістити файли в архів;

Update files - - оновити існуючі та додати нові файли.

Для включення до архіву WinZip файлів, що знаходяться у вкладених папках, необхідно увімкнути режим Include subfolders. Режим Save exstra info дозволяє «запамятати» в архіві, в яких папках знаходилися файли, щоб потім під час розпакування архіву, повернути до них файли.

Для розпакування архіву необхідно завантажити архівний файл у WinZip. Для цього досить двічі натиснути на ньому. Після цього виділити потрібні файли у вікні WinZip і перемістити їх у відовідні папки. Якщо потрібно щоб файли залишилися у своїх папках, потрібно натиснути піктограму Extract на панелі інструментів WinZip і задати диск і адресу.

. Дати порівняльний аналіз систем частотного і часового ущільнення.

У системах з частотним ущільненням всі керувальні (модулюючі) сигнали, що мають бути передані, є неперервними і змішуються (накладаються один на один) в часовій області.

При часовому ущільненні відліки кожного сигналу беруть у різні моменти часу і з множини відліків усіх керувальних сигналів можна виділити підмножини відліків кожного з модулюючих сигналів, при чому зробити це в часовій області.

(іншими словами - при част.ущ. зберігаються і використовуються частотні характеристики сигналу – його спектр; - при часовому ущільненні зберігається і використовується форма коливання, яка відповідає кожному з повідомлень)

У системі з частотним ущільненням кожний сигнал передається по каналу звязку неперервно в часі, і всі сигнали змішуються. Однак кожен із сигналів займає свій скінченний інтервал частот. У системі з часовим – спектри всіх сигналів лежать в одній і тій самій частотній області.

с-ми з час. ущ. простіші с-м з част.ущ. У с-м з част. ущ. необхідно генерувати носійне коливання з різними частотами для кожного сигналу, кожний канал займає свою частотну смугу, тому потребує окремого смугового фільтра. Перевагою с-ми з час. ущ. є їх відносна нечутливість до спотворень у каналі, що виникають у с-мах з част. ущ. в наслідок нелінійностей у підсилювальних пристроях.

Класифікація нещасних випадків і взяття їх на облік

Правильна класифікація та облік нещасних випадків дають змогу об’єктивно оцінити рівень безпеки праці на виробництві. Крім того, правильна класифікація нещасного випадку (як виробничого, так і не виробничого) це – захист матеріальних інтересів і забезпечення певних соціальних гарантій потерпілого та його сім’ї.

Порушення вимог охорони праці, недисциплінованість, особиста необережність потерпілого під час виконання ним трудових обов’язків не можуть бути підставою для кваліфікації нещасного випадку як не пов’язаного з виробництвом.

Існують труднощі з установленням зв’язку з виробництвом випадків, які сталися внаслідок раптового погіршення стану здоров’я працівника (серцеві напади, інсульт тощо). Вони беруться на облік у тому випадку, якщо погіршення здоров’я працівника сталося внаслідок впливу небезпечних та шкідливих виробничих факторів, або коли потерпілий не проходив передбаченого законодавством медичного огляду, а виконувана робота була протипоказана потерпілому відповідно до медичного висновку про стан його здоров’я.

Нещасні випадки, які сталися під час доставки працівників на роботу або з роботи на транспорті підприємства, беруться на облік підприємством, працівниками якого вони є.

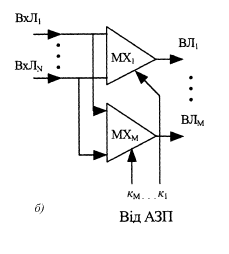

Скільки потрібно керівних входів для комутаційної матриці блока просторової комутації реалізованої на а) електронних контактах; б) мультиплексорах, якщо кількість входів рівна 16, а кількість виходів 18 ?

Відповідь

Комутаційна матриця блока просторової комутації реалізована на:

а) електронних контактах; б) мультиплексорах.

Для комутаційної матриці блока просторової комутації реалізованої на електронних контактах потрібно к = N∙M = 16∙18 = 288 керівних входів.

б) Для комутаційної матриці блока просторової комутації реалізованої на мультиплексорах потрібно к = M = 18 керівних входів

БІЛЕТ 3

Види і типи схем. Правила виконання електричних схем.

Схема – конструкторський документ, в якому у вигляді умовних зображень або позначень показані складові частини виробу, а також звязки між ними. Схеми поділяють на:

Електричні (Е), гідравлічні (Г), пневматичні (П), кінематичні (К). В залежності від типу – на структурні (1), функціональні (2), принципові (3), зєднань (4). Схеми виконують на аркушах стандартного формату. Лінії умовних позначень елементів розміщують тільки горизонтально і вертикально. Відстань між паралельними лініями звязку приймається не менш ніж 3мм , між графічними позначеннями – не менш ніж 1-2мм. Товщина ліній позначень лежить від формату й приймається 0,2-1,0мм.

Ел.схеми виконують зо ГОСТ 2.702-75. Умовні графічні позначення елементів – за ГОСТ2.721-74, ГОСТ2.758-81. Кожний елемент, який входить до складу вибору, повинен мати літерно-цифрове позиційне позначення. Воно складається з двох частин, які записуються без розділових знаків і пропусків. Літерний код вказує на вид елемента або пристрій. Порядковий номер присвоюють елементам одного і того ж самого виду, яким присвоєний однаковий літерний код. Порядковий номер присвоюється елементам, починаючи з одиниці і далі згідно з послідовністю розташування елементів на схемі зліва праворуч і зверху до низу.

Елементи записують в перелік групами в алфавітному порядку літерно-цифрових позначень. В межах кожної групи елементи вказують за зростанням їх порядкових номерів.