- •1. Общесистемный раздел 9

- •2 Специальный раздел 37

- •3 Экономико-организационный раздел 65

- •4 Безопасность и Экологичность 78

- •Введение

- •1. Общесистемный раздел

- •1.1 Основы документооборота

- •1.2 Основные принципы систем электронного документооборота

- •1.5 Комплексный подход к созданию сэд

- •1.6 Платформа автоматизации ibm Lotus Notes/Domino

- •1.6.1 Сервер Lotus Domino

- •1.6.2 Клиентская часть платформы Lotus

- •1.6.3 Особенности платформы Lotus

- •Репликация

- •1.6.4 Объектно-ориентированные базы данных

- •1.6.5 Средства защиты информации в Lotus Notes

- •1.6.6 Репликация

- •1.7 Система автоматизации документооборота Office Media

- •1.7.1 Возможности системы

- •1.7.2 Комплект "Делопроизводство"

- •1.7.3 Комплект "Внешние контакты"

- •1.7.4 Комплект "Управление и планирование"

- •1.7.5 Комплект "Учет материальных ценностей"

- •1.8 Выявление недостатков электронного документооборота в тгту

- •1.9 Постановка задачи на дипломный проект

- •2 Специальный раздел

- •2.1 Описание предметной области

- •2.1.1 Описание объектов

- •2.1.2 Связи между объектами

- •2.1.3 Описание функций

- •2.2 Описание особенностей среды разработки

- •2.2.1 Основные типы объектов в Domino Designer

- •2.2.2 Содержимое объектов Domino Designer

- •2.2.3 Разработка базы с помощью шаблона

- •2.3 Разработка бд

- •2.3.1 Личная карточка

- •2.3.2 Назначение

- •2.3.4 Трудовой период

- •2.3.5 Больничный лист

- •2.3.6 Почасовой договор

- •2.3.7 Отпуск

- •2.4 Разработка программы конвертации

- •2.4.1 Перенос баз данный

- •2.4.2 Программа конвертации

- •3 Экономико-организационный раздел

- •3.1 Цели и задачи проекта

- •3.2 Описание текущего варианта

- •3.3 Альтернативные решения

- •3.4 Сравнение функционала

- •3.5 Значимость функций

- •3.6 Создание программного продукта

- •3.7 Расчет текущих затрат

- •3.8 Определение трудоёмкости разработки программного средства

- •3.9 Определение стоимости разработки и освоения пс вт

- •3.10 Расчет показателей экономической эффективности пс вт

- •4 Безопасность и Экологичность

- •4.1 Общая характеристика помещения с пэвм

- •4.2 Гигиеническая сертификация используемого оборудования (пэвм, эвт) и аттестация рабочих мест с пэвм

- •4.3 Санитарно-гигиенические и психофизиологические факторы условий труда в помещении с пэвм (эвт), мероприятия и технические средства по снижению их негативного влияния

- •4.4 Характеристика выполняемой на пэвм работы и рекомендации по улучшению её организации

- •4.5 Профессионально-обусловленные заболевания и медицинское обслуживание пользователей пэвм.

- •4.6 Характеристика помещения с пэвм (эвт) по электроопасности и обеспечение электробезопасности в данном помещении.

- •4.7 Характеристика помещения с пэвм (эвт) по взрывопожароопасности и обеспечение пожаровзрывобезопасности в данном помещении

- •4.8 Мероприятия и технические средства по предупреждению чрезвычайных ситуаций и ликвидации их последствий

- •4.9 Мероприятия и технические средства по охране окружающей среды в районе расположения объекта исследования

- •4.10 Детальная разборка вопроса бжд

- •4.10.1 Проблема снижения шума

- •4.10.2 Проблема безопасности мониторов

- •Заключение

- •Список использованных источников

- •Приложение

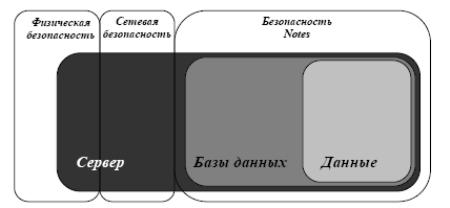

1.6.5 Средства защиты информации в Lotus Notes

Notes использует концепцию ID-файлов, которая, в свою очередь, базируется на криптографии публичных ключей и сертификатов. ID-файлы пользователя или сервера могут содержать один или более сертификатов Notes.

При проверке прав пользователя, сначала проверяются права на доступ к данному серверу, потом - права на доступ к конкретной БД, и далее - права на работу с отдельной записью в этой БД.

Рисунок 1.1 - Схема безопасности Lotus Notes

Аутентификация в системе основывается на инфраструктуре открытых ключей - Public Key Infrastructure (PKI). PKI оперирует в работе сертификатами. Сертификат - это электронный документ, который содержит электронный ключ пользователя, информацию о пользователе, удостоверяющую подпись центра выдачи сертификатов (УЦ) и информацию о сроке действия сертификата.

Для того чтобы клиент мог работать с удостоверяющим центром, необходимо включить центр в список доверенных. После включения в этот список, любой сертификат, выданный доверенным центром, считается достоверным, а его владелец - достойным доверия.

Ключевая пара - это набор, состоящий из двух ключей: закрытого ключа (private key) и открытого ключа (public key). Эти ключи создаются вместе, являются комплементарными по отношению друг к другу. Открытый ключ хранится в общей адресной книге и доступен пользователям с сервера, а закрытый ключ хранится в идентификационном файле пользователя локально. То, что зашифровано с помощью открытого ключа, можно расшифровать, только имея закрытый ключ, и наоборот.

Авторизация в системе основывается на использовании списка контроля доступа - Access Control List (ACL).

Список контроля доступа определяет, кто может получать доступ к конкретному объекту, и какие именно операции разрешено или запрещено этому субъекту проводить над объектом. Каждая база в Lotus имеет свой ACL.

Так же в Lotus используется управление доступом на основе ролей - развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

Список доступа на исполнение (Execution Control List, ECL) дает возможность пользователям защитить свои данные от таких угроз как почтовые бомбы, вирусы, трояны и другого вредоносного кода. ECL предоставляет механизм управления тем, какие программы разрешено выполнять, и какой уровень допуска будет им предоставлен. Он настраивается на уровне отдельных пользователей, причем весьма детально. Например, пользователь может предусмотреть, что в документах, подписанных его коллегами (которым он доверяет), может содержаться исполняемый программный код. Этому коду разрешен доступ к документам и другим базам, но запрещен запуск внешних программ и доступ к файловой системе.

Шифрование применяется для почтовых сообщений, целиком баз данных, отдельных документов (записей в БД), отдельных полей и сетевого трафика между двумя серверами Lotus Domino, а также между сервером и клиентом Lotus Notes.

Все проверки производятся на сервере, поэтому взламывать клиента Notes бесполезно. Отношения между серверами строятся по той же схеме: каждый из серверов Notes рассматривает другого, как еще одного клиента.