- •Часть 1

- •Виды угроз.

- •2. Характер происхождения угроз.

- •3.Классы каналов несанкционированного доступа.

- •4.Источники появления угроз.

- •5.Причины нарушения целостности информации.

- •6.Потенциально возможные злоумышленные действия.

- •Часть 2

- •1. Требования к защите информации.

- •2. Классификация автоматизированной системы.

- •3. Факторы, влияющие на требуемый уровень защищаемой информации.

- •1) Характер обрабатываемой информации

- •2) Организация работы автоматизированной системы

- •Архитектура автоматизированной системы

- •Условия функционирования автоматизированной системы

- •4. Способы и средства защиты информации.

- •5. Построить архитектуру системы защиты информации.

- •6. Сформулировать рекомендации по повышению уровня защищенности.

5. Построить архитектуру системы защиты информации.

Во-первых, создаем модель всей территории, на которой будет находиться объект.

Внутренняя контролируемая территория.

Аппаратная зона защиты объекта.

Программная зона защиты объекта.

Основной сервер хранения списков и информации по тоталитарных сектам и вредоносным организациям.

Архив данных.

Моделируем четырехуровневую систему защиты нашего объекта. На каждом уровне применяем свои средства защиты.

1 уровень и 2 уровень: Программная зона защиты.

На данном этапе обеспечиваем стойкую к взлому крипто-систему, которая будет шифровать и маскировать данные, хранящиеся на сервере.

Например, можно использовать программно-аппаратный комплекс Zserver, разработанный специалистами компании SecurIT. Zserver автоматически зашифровывает данные при их записи на носитель и расшифровывает при чтении с него. Данные хранятся в зашифрованном виде, и их невозможно использовать без ключа шифрования. Zserver не только надежно защищает конфиденциальные данные. Благодаря этому уникальному комплексу посторонние вообще не будут видеть секретную информацию. Программно-аппаратный комплекс Zserver состоит из трех программных и двух аппаратных модулей. К программным относятся: "Сервер защиты данных" (ПО, устанавливаемое непосредственно на сервер корпоративной сети), "Консоль управления" (модуль, обеспечивающий удаленное управление системой с компьютера офицера безопасности) и "Тревога" (модуль для подачи тревожного сигнала, может быть инсталлирован на любых компьютерах локальной сети).

Аппаратный модуль «Тревога» позволит создать систему реагирования на взлом.

Аппаратный модуль «Консоль управления» позволит создать контролируемую передачу или обновление списков с основной базы данных, на те компьютеры, которые имеют доступ к ним.

3 уровень: Аппаратная зона защиты объекта.

На данном уровне обеспечиваем систему аутентификации пользователей. Упрощенный вариант-логин и пароль. И также используем сигнальные средства защиты: при попытке ввода неверного логина и пароля система должна блокироваться.

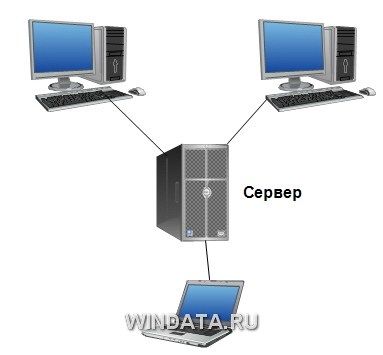

Также на этом уровне обеспечим безопасную передачу данных по сети:

На рисунке помечены уязвимые места. Они должны быть хорошо защищены.

4 уровень: Внутренняя контролируемая территория.

Естественно, чтобы обеспечить хорошую защиту, нужно также создать условия при котором злоумышленник даже не попадет на контролируемую территорию. Для этого создаем специальную систему прохода в здание. Каждый сотрудник должен иметь именной пропуск.

6. Сформулировать рекомендации по повышению уровня защищенности.

Анализируя современные системы безопасности, можно выделить следующие рекомендации по повышению уровня защищенности объектов такого плана, как информация о тоталитарных сектах и вредоносных обществу организациях. Фактически, они тесто соприкасаются с требованиями к защите:

Создать систему реагирования на несанкционированный доступ.

Создать некую маскировку объекта или же скрывать сам факт наличия конфиденциальной информации на сервере.

Проводить семинары по обучению персонала, который имеет доступ к информации, методам защиты.

Потоки информации должны разграничиваться в зависимости от уровня ее конфиденциальности;

Должна быть предусмотрена очистка ресурсов, содержащих конфиденциальную информацию, до перераспределения этих ресурсов другим пользователям;

Проведение мероприятий, направленных на предотвращение неправомерных действий в отношении информации;

Своевременное обнаружение фактов неправомерных действий в отношении информации;

Возможность оперативного восстановления информации, модифицированной или уничтоженной вследствие неправомерных действий;

Проведение мероприятий по постоянному контролю за обеспечением защищенности;

10)Возможность записи и хранения сетевого трафика;