2. Симметричные криптографические системы

2.1 Алгоритмы типа DES (Digital Encription Standart)

2.2 Блочные алгоритмы. Blowfish алгоритм

2.3 Потоковые алгоритмы

2.4 Архивация

2.1 Алгоритмы типа DES (Digital Encription Standart)

2.1.1 Основные параметры алгоритма DES

|

Название/статус |

DES(DataEncryptionStandard). Федеральный стандарт шифрования США в 1977-2001 годах. | ||||||||||

|

Время/место разработки |

Создан в 1972-1975 годы в исследовательской лаборатории корпорации IBM. В качестве федерального стандарта США принят в 1977 году. В декабре 2001 года утратил свой статус в связи с введением в действие нового стандарта. | ||||||||||

|

Авторы |

Группа под руководством д-ра. У.Тачмена. | ||||||||||

|

Архитектура |

Классическая сбалансированная сеть Файстеля с начальной и конечной битовыми перестановками общего вида. | ||||||||||

|

Параметры |

| ||||||||||

|

Патент |

Не запатентован. | ||||||||||

|

Особенности |

Широкое использование битовых перестановок в DES делает алгоритм неудобным для программных реализаций на универсальных процессорах, а сами такие реализции крайне неэффективными. По сравнению с Российским стандартом шифрования DES содержит вдвое меньше раундов, однако его оптимальная реализация для процессоров линии Intel x86 уступает реализации Российского стандарта по скорости в 3-5 раз в зависимости от марки процессора, эта разница увеличивается от младших моделей к старшим. Кроме того, по единодушному мнению криптографов начальная и конечная битовые перестановки являются не более чем "украшениями" алгоритма т.е. бесполезны с криптографической точки зрения, а размера ключа в 56 бит явно недостаточно для обеспечения приемлемой стойкости, что регулярно демонстрируется успехами во вскрытии шифровок DES путем подбора ключа методом прямого перебора с помощью распределенной сети или спецпроцессора. |

В симметричных криптосистемах в шифраторе отправителя и дешифраторе получателя используется один и тот же ключ. Шифратор образует шифртекст, который является функцией открытого текста, конкретный вид функции шифрования определяется секретным ключом. Дешифратор получателя сообщения выполняет обратные преобразования аналогичным образом. Секретный ключ хранится в тайне и передается отправителем сообщения получателя по каналу, исключающему перехват ключа криптоаналитиком противника. Обычно предполагается правило Кирхгофа: стойкость шифра определяется только секретностью ключа, т.е. криптоаналитику известны все детали процесса шифрования и дешифрования, кроме секретного ключа.

Открытый текст обычно имеет произвольную длину и если его размер велик, и он не может быть обработан вычислительным устройством шифратора целиком, то он разбивается на блоки фиксированной длины, и каждый блок шифруется в отдельности, не зависимо от его положения во входной последовательности. Такие криптосистемы называются системами блочного шифрования.

На практике обычно используют два общих принципа шифрования: рассеиваниеиперемешивание.

Рассеиваниезаключается в распространении влияния одного символа открытого текста на большое количество символов шифртекста: это позволяет скрыть статистические свойства открытого текста. Развитием этого принципа является распространение влияния одного символа ключа на большое количество символов шифрограммы, что позволяет исключить восстановление ключа по частям.

Перемешиваниесостоит в использовании таких шифрующих преобразований, которые исключают восстановление взаимосвязи статистических свойств открытого и шифрованного текста. Распространенный способ достижения хорошего рассеивания состоит в использовании составного шифра, который может быть реализован в виде некоторой последовательности простых шифров, каждый из которых вносит небольшой вклад в значительное суммарное рассеивание и перемешивание. В качестве простых шифров чаще всего используют простые подстановки и перестановки. Одним из наилучших примеров криптоалгоритма, разработанного в соответствии с принципами рассеивания и перемешивания, может служить принятый в 1977 году Национальным бюро стандартов США стандарт шифрования данныхDES(decryption-encryption standard).

Алгоритм DESс самого начала предназначался для широкого распространения. Уже в течение более 20 лет он является одним из наиболее популярных криптоалгоритмов и все это время привлекает пристальное внимание специалистов. За это время данный стандарт прошел достаточную апробацию и показал достаточно высокую надежность для защиты коммерческой информации.

В результате многолетней практике использования DESи многочисленных попыток найти слабые стороны было показано, что наиболее существенным недостатком является короткий секретный ключ, длина которого составляет 56 бит. Наиболее легким путем нелегального доступа к информации, зашифрованной с его помощью, считается перебор всех возможных ключей, число которых составляет 256 (около 1017). Даже в настоящее время проведение такой атаки под силу только организациям, обладающим очень мощными вычислительными средствами, и требует существенных финансовых затрат.

В криптосистеме DESиспользуется многократное чередование перемешивающих и рассеивающих преобразований, не управляемых ключом, и простых криптографических преобразований, выполняемых под управлением секретного ключа. АлгоритмDESпреобразует входную информацию блоками объемом 64 бит. Двумя основными составными процедурами являются подстановка и перестановка, реализуемые соответственноS- иP-блоками. ФункцияP-блока заключается в перестановке входных битов без изменения количества нулевых и единичных битов. Их техническая реализация весьма проста для любого размера входного блока (P-блок представляет собой переплетение проводников). БлокиS-типа воплощаются достаточно сложными схемами, реализующими заданные стандартом таблицы подстановок. Операции, выполняемыеS-блоками иP-блоками, относятся к нелинейному типу, и именно они определяют надежность криптографического закрытия данных. Длительное время принципы выбора таблиц подстановок держались в секрете, хотя алгоритм и сами таблицы были предоставлены для широкого использования и обсуждения. Позднее в открытых публикациях были сформулированы условия, накладываемые наS-блоки, и показано, что число блоков размера 4 х 4, удовлетворяющих всем требованиям, равно 170, а до нескольких тысяч доходит число блоков, удовлетворяющих ослабленным требованиям. После появления многих публикаций по дифференциальному криптоанализуDESфирмаIBMопубликовала критерии выбораS-блоков. Одним из основных критериев является обеспечениеразмножения ошибок. КаждыйS- блок выбран таким образом, что изменение одного бита на ходе приводит к изменению на выходе по крайней мере двух битов.

Криптосистема DESуправляется 56-битовым секретным ключом пользователя, из которого в каждом из 16 проходов используются выбираемые псевдослучайно 48 битKi. Общая схема алгоритмаDESсостоит в следующем. 64-битовый блок открытого текста после начальной перестановки делится на две части по 32 бит каждая. Левую и правую половины обозначим соответственноLиR. Затем выполняются 16 шифрующих итераций (раундов) вида:

Li = Ri-1

Ri = Li-1 Å F(Ri-1, Ki),

где Ki– 48-битовый подключ, вырабатываемый по простым процедурам из 56-битового секретного ключа и используемый наi-м раунде.

Сущность алгоритма DESраскрывается преобразованиями, которые выполняются для получения значения функцииF(Ri-1,Ki). Процедура вычисления значения этой функции включает в себя:

простую процедуру расширения 32-битового подблока Rв 48-битовый подблокR¢;

линейное преобразование, заключающееся в выполнении операции поразрядного суммирования по модулю два над подблоком R¢и подключомKi;

8 операций подстановок типа 6 х 4 S1S2, …,S8и

операцию перестановки P.

Все детали преобразований являются известными, исключая значение Ki . Схема вычисленияF(Ri-1,Ki) показана на рис:

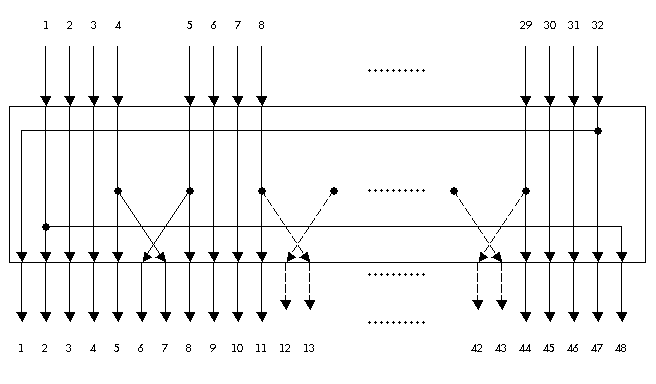

Операция расширения подблока R(R®R¢) заключается в следующем. 32 бита подблокаRразбиваются на 8 4-битовых подблока. К каждому 4-битовому подблоку с обоих сторон присоединяется по одному биту, в качестве которого берется ближайший крайний бит соседнего подблока (для первого 4-битового подблока соседним слева считается восьмой 4-битовый подблок; для 8-го 4-битового подблока соседним справа считается 1-й 4-битовый подблок). Схема процедуры расширения показана на рис:

После выполнения операции расширения R®R¢имеются 8 6-битовых подблока, над каждым из которых выполняется оперция подстановки типа 6 х 4 , дающяя на выходе 4-битовое значение. Каждая из 8 подстановок задается таблицей из 4-х строк, которые представляют собой некоторые перестановки полного набора 4-битовых чисел {0,1,2, … , 15}. Например, подстановкаS1задается такой таблицей:

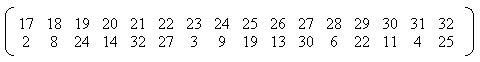

Выполнение операции подстановки состоит в следующем. На основе 6-битового входного подблока формируется 2 двоичных вектора иВекторпредставляет собой 2-битовый подблок, содержащий 1-й и 6-й биты входного подблока, а вектор содержит 4 средних бита. Число, находящееся на пересечении строки сномероми столбца с номером , берется в качестве выходного 4-битового подблока. Всего используются 8 разных таблиц подстановки, аналогичных приведенной выше. После выполнения 8 операций подстановки все 4-битовые выходные значения объединяются в 32-битовый подблок, над которым затем выполняется операция перестановки в соответствии с таблицами:

,

,

.

.

В этих таблицах верхняя строка обозначает порядковый номер позиции выходных битов, а нижняя строка – номер позиции, в которую переставляются соответствующие биты.

Шифры, подобные криптосистеме DES, легко реализуются в виде электронных быстродействующих устройств, однако при программной реализации применение процедур над отдельными битами и подблоками малого размера приводит к тому, что шифрующие программы обладают очень низкой скоростью шифрования. С ростом производительности серийных процессоров достигаются более высокие значения этого параметра, однако одновременно возрастают и требования по быстродействию, поскольку начинают применяться новые информационные технологии с возрастающими объемами обрабатываемых электронных данных.