- •20.1. Криптографічні протоколи автентифікації

- •20.2. Види атак на механізми та протоколи автентифікації

- •20.3. Основні механізми, що застосовуються для автентифікації

- •20.1. Криптографічні протоколи автентифікації

- •20.1.1. Основні концепції автентифікації

- •20.1.2. Основні положення надання послуг автентифікації

- •20.1.3. Фази автентифікації

- •20.1.4. Класифікація комітентів і механізми автентифікації

- •20.1.5Основні протоколи автентифікації

- •20.2. Види атак на механізми та протоколи автентифікації

- •20.2.1. Атаки типу «повтор»

- •20.2.2. Атаки типу «підміна», коли ініціатором є порушник

- •20.2.3. Атака типу «підміна», у якій порушник є відповідачем

- •20.3. Основні механізми, що застосовуються для автентифікації

- •20.3.1. Класифікація уразливостей

- •20.3.2. Класи механізмів автентифікації, коли пред’явник є ініціатором

- •20.3.3. Класи механізмів автентифікації, де перевірник є ініціатором, та взаємна автентифікація

- •20.3.4. Загальна характеристика класів

20.2.3. Атака типу «підміна», у якій порушник є відповідачем

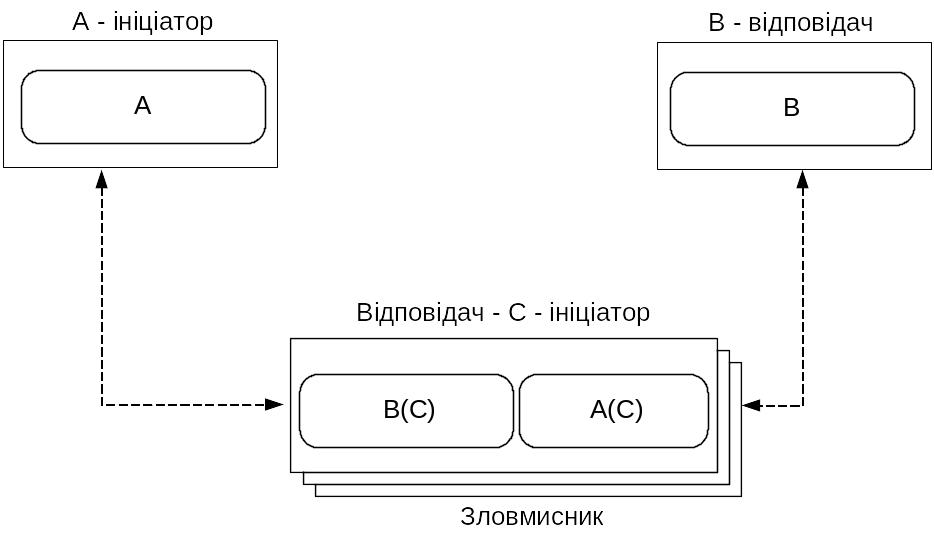

Для реалізації цієї атаки порушник має перебувати посередині між ініціатором та відповідачем. Спочатку він перехоплює інформацію автентифікації та відправляє її відповідачу, виконуючи ніби роль ініціатора.

Далі атака типу «підміна» може виконуватися згідно з рис. 20.12:

коли порушник чекає моменту, щоб його помилково прийняли за відповідача;

систематично, тобто коли порушник видає себе за відповідача.

Для захисту від атаки типу «підміна» можна використовувати такі механізми:

додаткові послуги, перш за все такі, як контроль цілісності або забезпечення таємності при додатковому обміні даними. При цьому обмінну ІА можна комбінувати з деякою іншою інформацією, що містить повноваження пред’явника та перевірника, наприклад, забезпечує легітимність частин для вироблення ключа. Вироблений ключ може потім використовуватися як ключ для механізмів забезпечення цілісності й конфіденційності, що засновані на криптографічних перетвореннях, наприклад, особистого ключа ЕЦП;

інтеграцію адреси мережі в обмінну ІА (наприклад, у підпис мережевої адреси) у системах з контролем доставки пакетів даних за правильними адресами мереж.

Рис. 20.12. Атака типу «підміна»

Також моделі загроз, що розробляються з урахуванням моделі порушника, мають бути основою для формування політики безпеки, вибору й застосування механізмів і засобів захисту, а також організаційного забезпечення для функціонування комплексної системи захисту інформації.

20.3. Основні механізми, що застосовуються для автентифікації

20.3.1. Класифікація уразливостей

Відносно механізмів автентифікації переважно можуть здійснюватись атаки, що обмежують їх ефективність. Вони можуть здійснюватись у фазі передавання. Їх можна застосовувати відносно загроз(и), проти яких ці механізми є невразливими. Механізми базуються на принципі автентифікації, який можна назвати «дещо відомо». Усі такі механізми можна застосовувати до об’єктів автентифікації, а механізми з цифровим підписом або геш-значенням можна застосовувати й для автентифікації джерела даних.

Міжнародний стандарт [12, 93] рекомендує використовувати для оцінки захищенності такі класи механізмів автентифікації:

Клас 0 – незахищений;

Клас 1 – захищений від розкриття заявленої ІА;

Клас 2 – захищений від розкриття заявленої ІА й атаки типу «повтор» для різних перевірників;

Клас 3 – захищений від розкриття заявленої ІА й атаки типу «повтор» на одного перевірника;

Клас 4 – захищений від розкриття заявленої ІА й атаки типу «повтор» на одного перевірника або різних перевірників.

Під час розгляду механізмів автентифікації й аналізу криптографічних протоколів усе вищезазначене робиться з точки зору пред’явника, і тому пред’явник завжди є ініціатором. На основі цього застосовують усі класи механізмів направленої автентифікації, а потім проводиться уточнення, де ініціатором є перевірник, оскільки вони застосовуються для однонаправленої та взаємної автентифікації.

Для забезпечення захисту у разі автентифікації джерела даних необхідно використовувати ЕЦП, або її деякий аналог засобом застосування асиметричного

направленого шифрування. Може також застосовуватись симетричне шифрування, наприклад, у вигляді коду автентифікації повідомлення (імітовставки), або криптографічного контрольного значення від даних, що виготовлені з використанням особистого ключа ЕЦП.