- •1 Теоретическая часть

- •1.1 Что такое шифрованная файловая система efs и её назначение

- •1.2 Описание принципа работы efs

- •2 Практическая часть

- •2.1 Использование графического интерфейса.

- •2.2 Интерфейс командной строки

- •2.3 Добавление Агента восстановления

- •3 Дополнительные материалы по шифрованию

- •3.1 Добавление столбца "Атрибуты" в Проводнике Windows

- •3.2 Резервное копирование сертификатов

- •3.3 Что делать, если потеряна даже резервная копия ключа

- •4 Список использованных источников

2.2 Интерфейс командной строки

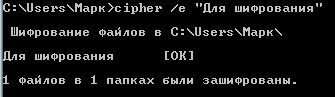

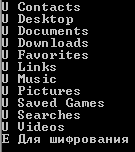

Для работы с EFS имеется также возможность использовать интерфейс командной строки. Это, конечно, немного сложнее. Нужно сначала запустить командную строку, затем использовать команду «cipher». Она имеет много дополнительных параметров, некоторые из которых мы рассмотрим чуть позже. При выполнении этой команды без параметров будет выведено содержимое текущей папки с меткой U перед файлом если он не зашифрован, и E если зашифрован. Получается такой результат:

Как видите, никакой из файлов у нас не зашифрован, так как перед всеми файлами стоит метка U. Теперь попробуем вновь зашифровать нашу папку «Для шифрования». Для этого вновь используем команду cipher, только теперь нам необходимо добавить к команде атрибут /E и прописать путь к папке, которую необходимо зашифровать. Нужно заметить, что название нашей папки имеет пробел, а интерфейс командной строки пробела «не понимает». Таким образом, путь к папке необходимо писать в кавычках. Выглядеть это будет примерно так:

Можно заметить, что зашифрованные папка и файлы вновь сменили цвет своего названия, и другие пользователи не смогут проникнуть в файлы. Теперь мы можем посмотреть, что наша папка вошла в список зашифрованных. Для этого вводим команду cipher без параметров.

Как видно, в списке она обозначилась меткой E.

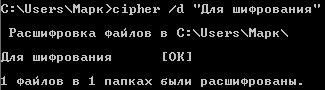

Для расшифровки используется та же команда cipher и атрибут /D.

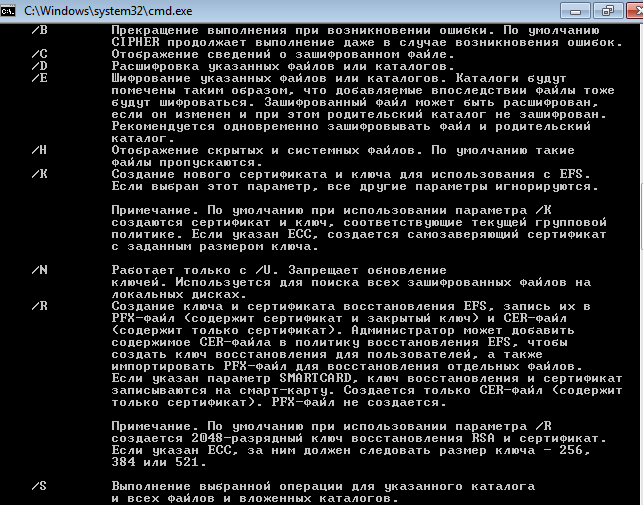

Чтобы просмотреть полный список доступных атрибутов и их возможностей введите cipher /?

Не будем вдаваться в подробности работы каждого атрибута. Это будет слишком долго. Лучше подробно осмотрим самое сложное – добавление Агента восстановления.

2.3 Добавление Агента восстановления

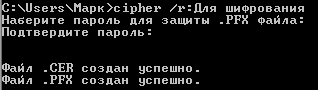

Создадим Агента восстановления для уже знакомой нам папки «Для Шифрования». Для этого откроем командную строку и вводим: Cipher /R: filename где filename - путь и имя создаваемых сертификатов без расширения. После этого будет предложено ввести пароль для защиты закрытого ключа и подтвердить его. Следует помнить, что при вводе пароля он не будет отображаться в консоли. В командной строке должно быть следующее:

После этого в указанном при вводе команды пути будет создано два файла с указанным именем - *.cer и *.pfx, содержащие соответственно открытый и закрытый ключи сертификата. Они так же отображаться рядом с нашей папкой:

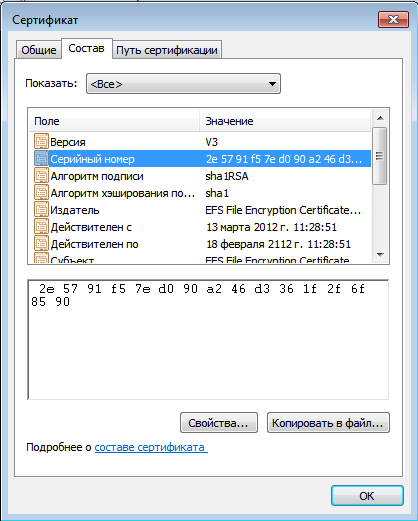

Теперь можно открыть сертификат безопасности. В нём находятся свойства, путь сертификации, а так же узнать информацию, из чего он состоит. Сертификат безопасности действителен почти 100 лет.

![]()

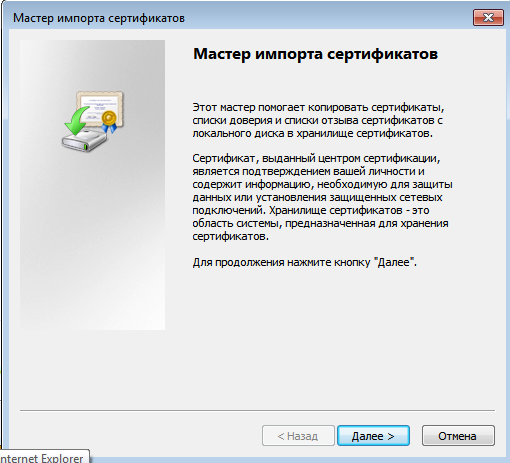

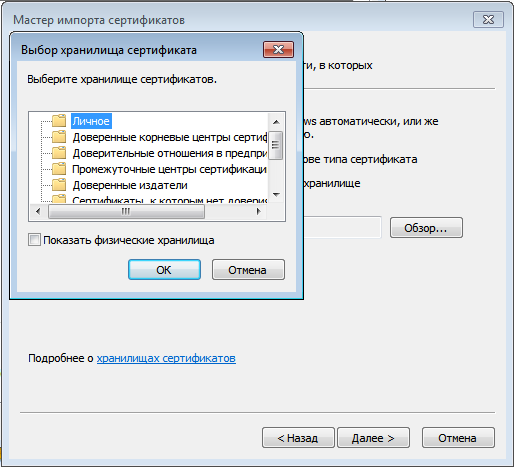

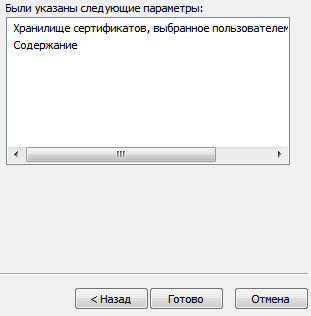

Теперь необходимо добавить сертификат в личное хранилище пользователя, назначаемого Агентом Восстановления (можно пропустить этот шаг, тогда Агент восстановления может проделать это позже, когда будет необходимо использовать функции восстановления) импортировав файл *.pfx (для запуска Мастера импорта сертификатов достаточно дважды щелкнуть по значку файла). Вот путь, как правильно нужно действовать в мастере:

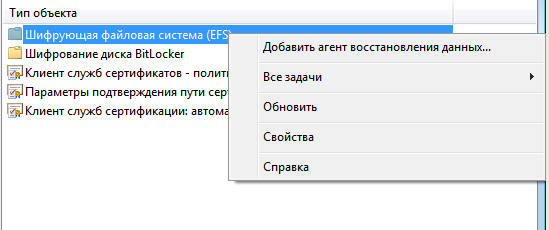

После этого необходимо от имени администратора открыть оснастку "Локальные параметры безопасности" (Пуск - Выполнить - secpol.msc), выделить пункт "Политики открытого ключа - Файловая система EFS", нажать правой кнопкой мыши и в меню выбрать "Добавить агент восстановления данных".

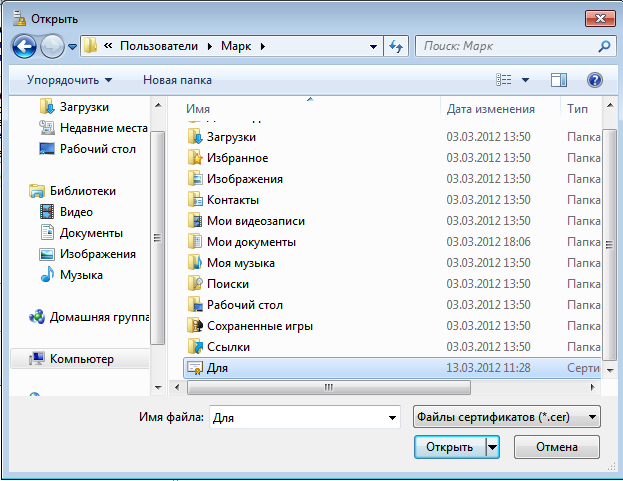

Откроется "Мастер добавления агента восстановления", на второй странице которого необходимо нажать кнопку "Обзор папок" и указать файл *.cer, созданный программой cipher ранее.

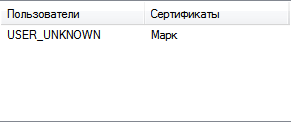

При первом использовании возможностей EFS система создает цифровое удостоверение, которое использует для работы с зашифрованными файлами. По умолчанию (если иное не установлено администратором) такое удостоверение имеет имя пользователя и помещается в хранилище "Личные сертификаты".

Отличить этот сертификат можно по хешу (отпечатку) сертификата - в реестре создается ключ с отпечатком сертификата, используемого для шифрования. Путь к нему HKEY_CURRENT_USER\ Software\ Microsoft\ WindowsNT\CurrentVersion\EFS\CurrentKeys. "CertificateHash"=hex:хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх,хх Вот он:

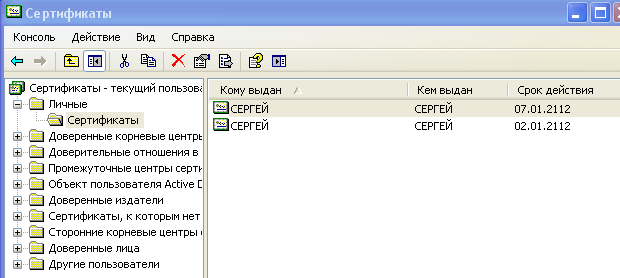

В целях восстановления

доступа к зашифрованным файлам после

переустановки системы или вследствие

утраты закрытого ключа следует сохранить

в надежном месте закрытые ключи Агентов

восстановления или (если они не назначены),

закрытые ключи всех пользователей,

использующих EFS, экспортировав их из

хранилища "Личные" оснастки

"Сертификаты" certmgr.msc).

Стоит заметить, что если для локального пользователя администратор попытается удалить пароль учетной записи, то пользователь потеряет все личные сертификаты, а соответственно и доступ к зашифрованным EFS файлам.

Вот таким способом можно добавить Агента восстановления.