- •1. Вступ. Задачі криптографії

- •2. Основні поняття і положення комп’ютерної криптографії

- •3. Принципи криптографічного захисту інформації

- •4. Криптоаналітичні атаки. Їх види.

- •Шифр Скитала. Шифруючі таблиці.

- •Шифр магічних квадратів

- •Полібіанський квадрат

- •Шифр Цезаря. Шифр Цезаря з ключовим словом

- •9. Шифруючі таблиці Трисемуса

- •Біграмний шифр Плейфейра

- •11. Подвійний квадрат Уінстона

- •14. Шифр Гронсфельда. Шифр Гронсфельда з ключовим словом.

- •15. Шифр Віженера. Шифр Віженера з відкритим ключем.

- •16. Роторні шифрувальні машини

- •17. Шифр одноразового блокноту

- •18. Структура алгоритму des. Його переваги та недоліки.

- •19. Операції алгоритму des

- •20. Функція шифрування алгоритму des

- •Режим "Електронна кодова книга"

- •Режим "Зчеплення блоків шифру"

- •Режим "Обратная связь по шифру"

- •Режим "Зворотний зв'язок по виходу"

- •29 Структура алгоритму idea. Його переваги та недоліки.

- •30 Операції алгоритму idea. Генерація підключів флгортму idea.

- •31 Загальна структура алгоритму гост28147-89. Його переваги та недоліки. Операції алгоритму гост28147-89. Генерація підключів алгоритму idea.

- •32 Режими роботи алгоритму гост 28147-89: проста заміна, гамування, гамування з зворотнім звязком, вироблення імітовставки

- •34 Основні поняття та арифметика асиметричних криптосистем.

- •35 Алгоритм Евкліда, його наслідок, пошук оберненого елемента, китайська теорема про остачі.

- •Опис криптосистеми rsa

- •38. Генерування ключів в криптосистемы rsa

- •39. Шифрування і Дешифрування в криптосистемы rsa

- •44. Генерування ключів в криптосистемі Рабіна

- •46. Криптосистема Ель-Гамаля

- •47. Шифрування і Дешифрування Криптосистеми Ель-Гамаля

- •49. Електронний цифровий підпис

- •50. Електронний цифровий підпис в системах rsa і Ель-Гамаля

- •51. Алгоритм dsa

- •54. Криптографічний протокол

- •55. Криптоаналіз та частотний аналіз

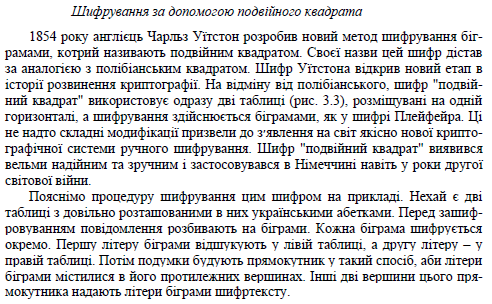

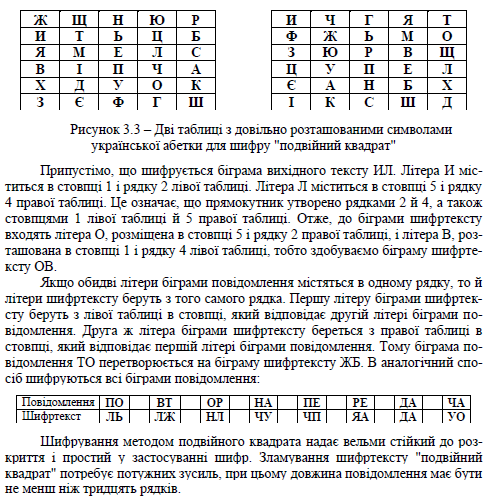

11. Подвійний квадрат Уінстона

Шифр чотирьох квадратів

Латинський алфавіт, з якого вилучена буква j, записується в квадрат в довільному порядку. Складаються чотири таких квадрата, взагалі кажучи, різних. Квадрати записуються в матрицю так, щоб рядки і стовпці їх були вирівняні і становили єдине ціле. Відкритий текст розбивається на біграмми, тобто пари букв. Кожна біграм відкритого тексту замінюється іншою біграм за наступним правилом. Перша літера замінної біграмми шукається в лівому верхньому квадраті, а друга - в правому нижньому. Зазначені букви ставлять в матриці алфавітів дві протилежні вершини прямокутника. Заміщають літери знаходять в вершинах цього прямокутника відповідно в правому верхньому і лівому нижньому квадраті. Цей шифр є біграммним шифром заміни. Ключем служать зазначені квадрати алфавітів. Обсяг ключового простору оцінюється величиною. Розглянемо приклад з наступним ключем:

-

K

I

N

G

D

V

Q

E

O

K

O

M

A

B

C

W

R

F

M

I

E

F

H

L

P

X

S

H

A

N

Q

R

S

T

U

Y

T

L

B

G

V

W

X

Y

Z

Z

U

P

C

D

Z

Y

X

W

V

D

C

P

U

Z

U

T

S

R

Q

G

B

L

T

Y

P

L

H

F

E

N

A

H

S

X

C

B

A

M

O

I

M

F

R

W

D

G

N

I

K

K

O

E

Q

V

Шифр ADFGVX.

Німецький військовий шифр часів першої світової війни, що представляє собою композицію двох шифрів: білітеральной заміни та матричного шифру обхо-да. Тридцять шість символів відкритого тексту (26 латинських букв і 10 цифр) записуються в матрицю, рядки і стовпці якої, як у квадраті Полібія, про-нумеровані буквами, винесеними в заголовок. Відкритий текст на латиниці, який позбавляється прогалин і знаків пунктуації, але може містити цифри, перетвориться білітеральной заміною, тобто кожен символ тексту замінюється парою буквених координат. Потім отриманий текст піддається повторному шифруванню, при якому він виписується під заздалегідь задуманим словом-гаслом буква під літерою так, що в результаті утворюється матриця тексту, число стовпців якої збігається з числом букв гасла. Стовпці матриці потім переставляються в порядку проходження букв гасла при їх розміщенні в стандартному алфавіті латиниці. Після цього текст з матриці зчитується порядково зверху вниз і розбивається на m-грами. Композиція двох шифрів в даному випадку ускладнює криптоаналіз закритих текстів і збільшує ключове простір. Ключ складається з вихідного шифрувального квадрата і слова-гасла.

Розглянемо приклад. Нехай таблиця білітеральной заміни має вигляд:

-

A

D

F

G

V

X

A

C

O

8

X

F

4

D

M

K

3

A

Z

9

F

N

W

L

0

J

D

G

5

S

I

Y

H

U

V

P

1

V

B

6

R

X

E

Q

7

T

2

G

Зашифруємо наступну фразу «DON'T PUT IT OFF TILL TOMORROW». Тоді проміжний шифртекст виглядає так:

«FXADFAXGVAGXXGGFXGADAVAVXGGFFFFFXGADDAADVXVXADFD».

Нехай слово-гасло є «GARDEN». Тепер застосуємо до отриманого тексту матричний шифр обходу:

4 1 6 2 3 5 G A R D E N F X A D F A X G V A G X X G G F X G A D A V A V X G G F F F F F X G A D D A A D V X V X A D F D Тепер, зчитуючи стовпці отриманої матриці відповідно зі старшинством букв гасла і розбиваючи текст на блоки, отримуємо остаточно шифртекст:

«XGGDG FAXDA FVFGD DFGXA FAVFF XXAXF DVAXG VFDXD AVGAG XAA».

Тут перервемо опис історичних шифрів, щоб дати уявлення про один метод криптоаналізу, який був відомий ще в середні століття.