- •1. Вступ. Задачі криптографії

- •2. Основні поняття і положення комп’ютерної криптографії

- •3. Принципи криптографічного захисту інформації

- •4. Криптоаналітичні атаки. Їх види.

- •Шифр Скитала. Шифруючі таблиці.

- •Шифр магічних квадратів

- •Полібіанський квадрат

- •Шифр Цезаря. Шифр Цезаря з ключовим словом

- •9. Шифруючі таблиці Трисемуса

- •Біграмний шифр Плейфейра

- •11. Подвійний квадрат Уінстона

- •14. Шифр Гронсфельда. Шифр Гронсфельда з ключовим словом.

- •15. Шифр Віженера. Шифр Віженера з відкритим ключем.

- •16. Роторні шифрувальні машини

- •17. Шифр одноразового блокноту

- •18. Структура алгоритму des. Його переваги та недоліки.

- •19. Операції алгоритму des

- •20. Функція шифрування алгоритму des

- •Режим "Електронна кодова книга"

- •Режим "Зчеплення блоків шифру"

- •Режим "Обратная связь по шифру"

- •Режим "Зворотний зв'язок по виходу"

- •29 Структура алгоритму idea. Його переваги та недоліки.

- •30 Операції алгоритму idea. Генерація підключів флгортму idea.

- •31 Загальна структура алгоритму гост28147-89. Його переваги та недоліки. Операції алгоритму гост28147-89. Генерація підключів алгоритму idea.

- •32 Режими роботи алгоритму гост 28147-89: проста заміна, гамування, гамування з зворотнім звязком, вироблення імітовставки

- •34 Основні поняття та арифметика асиметричних криптосистем.

- •35 Алгоритм Евкліда, його наслідок, пошук оберненого елемента, китайська теорема про остачі.

- •Опис криптосистеми rsa

- •38. Генерування ключів в криптосистемы rsa

- •39. Шифрування і Дешифрування в криптосистемы rsa

- •44. Генерування ключів в криптосистемі Рабіна

- •46. Криптосистема Ель-Гамаля

- •47. Шифрування і Дешифрування Криптосистеми Ель-Гамаля

- •49. Електронний цифровий підпис

- •50. Електронний цифровий підпис в системах rsa і Ель-Гамаля

- •51. Алгоритм dsa

- •54. Криптографічний протокол

- •55. Криптоаналіз та частотний аналіз

9. Шифруючі таблиці Трисемуса

У 1508 р. абат з Німеччини Іоганн Трісемус1 [6] опублікував роботу з криптології під назвою "Поліграфія". У цій книзі він вперше систематично висвітлив застосування шифрувальних таблиць, заповнених буквами алфавіту випадково. Для отримання такого шифру заміни, зазвичай, використовувалася таблиця для запису букв алфавіту і ключового слово (або фрази). У таблицю спочатку вписувалося рядками ключове слово, причому букви, що повторювалися, відкидалися. Потім ця таблиця доповнювалася буквами алфавіту, що не увійшли до неї, за порядком.

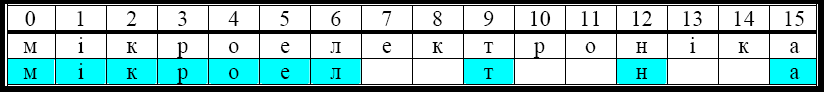

Оскільки ключове слово або фразу легко було запам'ятати, то такий підхід спрощував процеси шифрування та дешифрування. Пояснимо цей метод шифрування на конкретному прикладі. Виберемо як ключ слово, наприклад, мікроелектроніка, яке матиме такий вигляд після відкидання однакових букв:

тобто, мікроелтна.

Біграмний шифр Плейфейра

Даний шифр називається біграмним тому, що шифруються одночасно не один, а два сусідні знаки відкритого тексту.

Шифрувальна таблиця Плейфейра являє собою прямокутну матрицю (по можливості, якнайближчу до квадратної). Її розміри мають бути достатніми для розміщення всіх знаків алфавіту відкритого тексту. Матриця заповнюється знаками алфавіту випадковим способом.

Наприклад, для алфавіту “АБВГДЕЖЗИКЛМ” обсягом m=12 шифрувальна таблиця може мати наступний вигляд:

Ж |

А |

Д |

Б

|

В

|

Г |

Е |

З |

И

|

К |

Л |

М |

Процес шифрування складається з таких кроків.

1. Відкритий текст розбивається на пари знаків (біграми). В тексті повинна бути парна кількість знаків і не повинно бути біграм з однаковими знаками. Якщо ці умови не виконуються, то текст модифікують з утворенням незначних орфографічних помилок. Наприклад, можна замінити один із цих знаків іншим, вставити між ними дефіс або виключити один із них взагалі. Після цього кожна дана біграма відкритого тексту за допомогою шифрувальної таблиці перетворюється в результуючу біграму кріптограми.

2. Якщо обидва знаки даної біграми відкритого тексту знаходяться в різних рядках та стовпчиках матриці, то вони вважаються протилежними кінцями діагоналі відповідного прямокутника. Результуючу біграму кріптограми знаходять на кінцях другої діагоналі цього ж прямокутника. Знак, який знаходиться на лівому кінці першої діагоналі, замінюється знаком, який знаходиться на лівому кінці другої діагоналі. Знак, який знаходиться на правому кінці першої діагоналі, замінюється знаком, який знаходиться на правому кінці другої діагоналі. Наприклад, даним біграмам відкритого тексту АЛ, МА, ДИ і КЕ відповідають результуючі біграми кріптограми КД, БК, ЛЖ і ГЛ.

3. Якщо знаки даної біграми знаходяться в одному й тому ж рядку, то кожний із знаків замінюється тим, що стоїть справа від нього (за останнім знаком у рядку йде перший). Наприклад, даним біграмам ЖБ і ЛИ відповідають результуючі біграми АЖ і МК.

4. Якщо знаки даної біграми знаходяться в одному й тому ж стовпчику, то кожний із знаків замінюється тим, що стоїть нижче його (за останнім нижнім знаком йде самий верхній). Наприклад, даним біграмам ЖВ, ЛД і МЗ відповідають результуючі біграми ВИ, ДЕ і БМ. Приклад: відкритий текст БАЗА перетворюється на кріптограму ЖДБГ.