- •1. Вступ. Задачі криптографії

- •2. Основні поняття і положення комп’ютерної криптографії

- •3. Принципи криптографічного захисту інформації

- •4. Криптоаналітичні атаки. Їх види.

- •Шифр Скитала. Шифруючі таблиці.

- •Шифр магічних квадратів

- •Полібіанський квадрат

- •Шифр Цезаря. Шифр Цезаря з ключовим словом

- •9. Шифруючі таблиці Трисемуса

- •Біграмний шифр Плейфейра

- •11. Подвійний квадрат Уінстона

- •14. Шифр Гронсфельда. Шифр Гронсфельда з ключовим словом.

- •15. Шифр Віженера. Шифр Віженера з відкритим ключем.

- •16. Роторні шифрувальні машини

- •17. Шифр одноразового блокноту

- •18. Структура алгоритму des. Його переваги та недоліки.

- •19. Операції алгоритму des

- •20. Функція шифрування алгоритму des

- •Режим "Електронна кодова книга"

- •Режим "Зчеплення блоків шифру"

- •Режим "Обратная связь по шифру"

- •Режим "Зворотний зв'язок по виходу"

- •29 Структура алгоритму idea. Його переваги та недоліки.

- •30 Операції алгоритму idea. Генерація підключів флгортму idea.

- •31 Загальна структура алгоритму гост28147-89. Його переваги та недоліки. Операції алгоритму гост28147-89. Генерація підключів алгоритму idea.

- •32 Режими роботи алгоритму гост 28147-89: проста заміна, гамування, гамування з зворотнім звязком, вироблення імітовставки

- •34 Основні поняття та арифметика асиметричних криптосистем.

- •35 Алгоритм Евкліда, його наслідок, пошук оберненого елемента, китайська теорема про остачі.

- •Опис криптосистеми rsa

- •38. Генерування ключів в криптосистемы rsa

- •39. Шифрування і Дешифрування в криптосистемы rsa

- •44. Генерування ключів в криптосистемі Рабіна

- •46. Криптосистема Ель-Гамаля

- •47. Шифрування і Дешифрування Криптосистеми Ель-Гамаля

- •49. Електронний цифровий підпис

- •50. Електронний цифровий підпис в системах rsa і Ель-Гамаля

- •51. Алгоритм dsa

- •54. Криптографічний протокол

- •55. Криптоаналіз та частотний аналіз

30 Операції алгоритму idea. Генерація підключів флгортму idea.

Оскільки IDEA використовує 128-бітовий ключ і 64-бітовий розмір блоку, відкритий текст розбивається на блоки по 64 біт. Якщо таке розбиття неможливе, останній блок доповнюється різними способами певною послідовністю біт. Для уникнення просочування інформації про кожен окремий блок використовуються різні режими шифрування. Кожен початковий незашифрований 64-бітовий блок ділиться на чотири підблоки по 16 біт кожен, оскільки усі операції алгебри, що використовуються в процесі шифрування, здійснюються над 16-бітовими числами. Для шифрування і расшифрования IDEA використовує один і той же алгоритм.

Фундаментальним нововведенням в алгоритмі є використання операцій з різних груп алгебри, а саме:

складання по модулю 216

множення по модулю 216 + 1

що побітове, що виключає АБО (XOR).

Ці три операції несумісні в тому сенсі, що:

ніякі дві з них не задовольняють дистрибутивному закону, тобто

ніякі дві з них не задовольняють асоціативному закону, тобто

Застосування цих трьох операцій утрудняє криптоаналіз IDEA в порівнянні з DES, який заснований виключно на операції що виключає АБО, а також дозволяє відмовитися від використання S -блоков і таблиць заміни. IDEA є модифікацією мережі Фейстеля.

Генерація ключів

З 128-бітового ключа для кожного з восьми раундів шифрування генерується по шість 16-бітові подключей, а для вихідного перетворення генерується чотири 16-бітових подключа. Всього знадобиться 52 = 8 x 6 + 4 різних подключей по 16 біт кожен. Процес генерації п'ятдесяти двох 16-бітових ключів полягає в наступному:

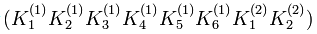

Насамперед, 128-бітовий ключ розбивається на вісім 16-бітових блоків. Це будуть перші вісім подключей по 16 біт кожен -

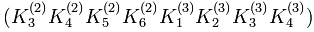

Потім цей 128-бітовий ключ циклічно зрушується вліво на 25 позицій, після чого новий 128-бітовий блок знову розбивається на вісім 16-бітових блоків. Це вже наступні вісім подключей по 16 біт кожен -

Процедура циклічного зрушення і розбиття на блоки триває до тих пір, поки не будуть згенеровані усе 52 16-битных подключа.

31 Загальна структура алгоритму гост28147-89. Його переваги та недоліки. Операції алгоритму гост28147-89. Генерація підключів алгоритму idea.

Алгоритм ГОСТ 28147-89 був розроблений, за деякими відомостями, у кінці 1970-х років і застосовувався для шифрування даних, що складали таємницю державної ваги. Він є державним стандартом СРСР, а нині і РФ (хоча такій державі, як РФ, було б логічніше використовувати як стандарт симетричного шифрування який-небудь американський DES, та і при тому з укороченим ключем). Був прийнятий, як випливає з позначення, в 1989-му році. Зрозуміло, що ніяких обмежень на його використання не може існувати, ця розробка належить цілком і повністю нашому народу. Наш алгоритм шифрування, як правило, не поступається за якістю і надійності передовим зарубіжним розробкам і набагато перевершує криптографічні алгоритми, розроблені до нього.

Алгоритм ГОСТ 28147-89 має чотири режими роботи. З них три режими шифрування :

режим простої заміни;

режим гаммирования;

режим гаммирования із зворотним зв'язком;

і режим вироблення имитовставки. Усі вони грунтуються на трьох базових циклах, що означають «32-З», «32-Р» і «16-З». Базові цикли ж по суті є багатократним повторенням процедури, що називається основним кроком криптопреобразования. У їх позначенні число (32 або 16) вказує на число повторень основного кроку, буква (З або Р) вказує на різновид порядку використання елементів ключа.

Ключова інформація алгоритму складається з двох структур даних : ключа і таблиці замін.

Ключ, що має розмір 256 двійкових осередків (бітів), представляється як масив з восьми 32-розрядних елементів. Елементи ключа в порядку, визначуваному базовим циклом, використовуються основним кроком.

Таблиця замін є матрицею розміром 8 на 16 з 4-розрядних елементів. Рядки таблиці, що називаються вузлами замін, містять різні значення, при цьому кожен вузол містить 16 різних чисел від 0 до 15. Таблиця замін використовується основним кроком на етапі заміни. Є довготривалим ключовим елементом, спільним для мережі ЕОМ.

Таким чином, структура алгоритму ГОСТ 28147-89 ділиться на три рівні:

1. основний крок;

2. базові цикли;

3. режими роботи алгоритму.

Достоїнства

- безперспективність силової атаки (XSL -атаки в облік не беруться, оскільки їх ефективність на даний момент повністю не доведена);

- ефективність реалізації і відповідно висока швидкодія на сучасних комп'ютерах.

- наявність захисту від нав'язування помилкових даних (вироблення имитовставки) і однаковий цикл шифрування в усіх чотирьох алгоритмах Госту.

Основні проблеми Госту пов'язані з неповнотою стандарту в частині генерації ключів і таблиць замін. Тривіально доводиться, що у Госту існують «слабкі» ключі і таблиці замін, але в стандарті не описуються критерії вибору і відсівання «слабких». Також стандарт не специфікує алгоритм генерації таблиці замін (S -блоков). З одного боку, це може бути додатковою секретною інформацією (окрім ключа), а з іншою, піднімає ряд проблем :

- не можна визначити криптостойкость алгоритму, не знаючи заздалегідь таблиці замін;

- реалізації алгоритму від різних виробників можуть використовувати різні таблиці замін і можуть бути несумісні між собою;

- можливість умисного надання слабких таблиць замін ліцензуючими органами РФ;

- потенційна можливість (відсутність заборони в стандарті) використання таблиць заміни, в яких вузли не є перестановками, що може привести до надзвичайного зниження стійкості шифру.

Генерація підключів алгоритму IDEA. Дивитись 30 питання таке саме!!!!