- •1. Вступ. Задачі криптографії

- •2. Основні поняття і положення комп’ютерної криптографії

- •3. Принципи криптографічного захисту інформації

- •4. Криптоаналітичні атаки. Їх види.

- •Шифр Скитала. Шифруючі таблиці.

- •Шифр магічних квадратів

- •Полібіанський квадрат

- •Шифр Цезаря. Шифр Цезаря з ключовим словом

- •9. Шифруючі таблиці Трисемуса

- •Біграмний шифр Плейфейра

- •11. Подвійний квадрат Уінстона

- •14. Шифр Гронсфельда. Шифр Гронсфельда з ключовим словом.

- •15. Шифр Віженера. Шифр Віженера з відкритим ключем.

- •16. Роторні шифрувальні машини

- •17. Шифр одноразового блокноту

- •18. Структура алгоритму des. Його переваги та недоліки.

- •19. Операції алгоритму des

- •20. Функція шифрування алгоритму des

- •Режим "Електронна кодова книга"

- •Режим "Зчеплення блоків шифру"

- •Режим "Обратная связь по шифру"

- •Режим "Зворотний зв'язок по виходу"

- •29 Структура алгоритму idea. Його переваги та недоліки.

- •30 Операції алгоритму idea. Генерація підключів флгортму idea.

- •31 Загальна структура алгоритму гост28147-89. Його переваги та недоліки. Операції алгоритму гост28147-89. Генерація підключів алгоритму idea.

- •32 Режими роботи алгоритму гост 28147-89: проста заміна, гамування, гамування з зворотнім звязком, вироблення імітовставки

- •34 Основні поняття та арифметика асиметричних криптосистем.

- •35 Алгоритм Евкліда, його наслідок, пошук оберненого елемента, китайська теорема про остачі.

- •Опис криптосистеми rsa

- •38. Генерування ключів в криптосистемы rsa

- •39. Шифрування і Дешифрування в криптосистемы rsa

- •44. Генерування ключів в криптосистемі Рабіна

- •46. Криптосистема Ель-Гамаля

- •47. Шифрування і Дешифрування Криптосистеми Ель-Гамаля

- •49. Електронний цифровий підпис

- •50. Електронний цифровий підпис в системах rsa і Ель-Гамаля

- •51. Алгоритм dsa

- •54. Криптографічний протокол

- •55. Криптоаналіз та частотний аналіз

20. Функція шифрування алгоритму des

Основа S-DES - функція S-DES. Функція S-DES застосовує ключ на 8 бітів до самих правих 4 биток (RI -1), щоб формує вихід на 4 біта. Ця функція складена із чотирьох секцій: P-Блоку розширення, відбілювача, групи

S-Блоків і прямого P-Блоку, як показано на рис. 4.

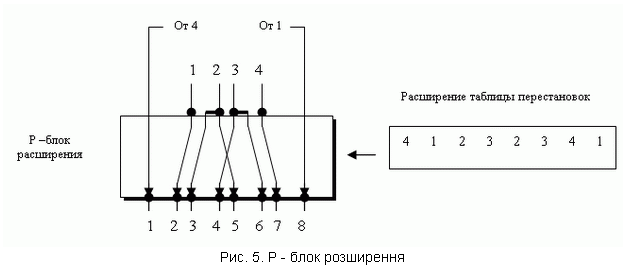

P-Блок розширення - RI-1 вхід на 4 біта, і KI - ключ на 8 бітів, так що ми спочатку повинні розширити RI-1 до 8 бітів.

Хоча відносини між входом і виходом можуть бути визначені математично, S-DES використовує таблицю, щоб визначити P-Блок, як це показано на рис. 5. Зверніть увагу, що число портів виходу - 8, але діапазон значення - тільки 1-4. Деякі із входів ідуть більше чому в один вихід.

Відбілювач («Исключающее ИЛИ»). Після перестановки розширення S-DES використовують операцію «Исключающее ИЛИ» для додавання розширеної правої секції й ключа раунду. Зверніть увагу, що ключі раунду використовуються тільки в цій операції.

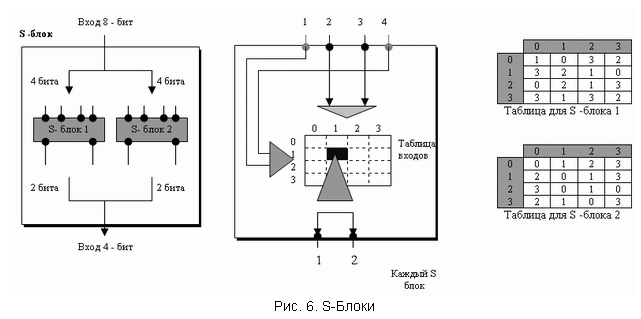

S-Блоки. S-Блоки роблять реальне змішування (перемішування). S-DES використовують два S- Блоки, кожний із входом на 4 біта й висновком на 2 біта (див. рис. 6).

Дані по 8 бітів від другої операції розділені на дві частини по 4 біта, і кожний шматок подається у свій блок. Результат кожного блоку - відрізок на 2 біта; коли вони поєднуються, у результаті виходить текст на 4 біта. Підстановка в кожному блоці відповідає заздалегідь певним правилам, заснованим на записах у таблицях 4 x 4. Комбінація вхідних бітів 1 і 4 визначає одну із чотирьох рядків; комбінація бітів 2 і 3 визначає один із чотирьох стовпців.

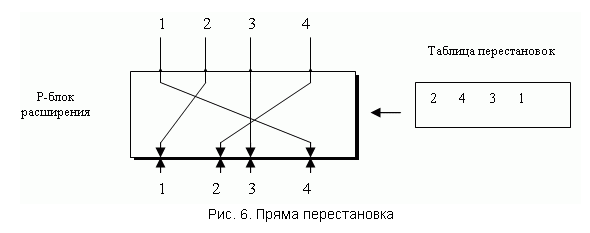

Пряма перестановка. Остання операція у функції S-DES - пряма перестановка із входом на 4 біта й виходом на 4 біта. Відносини входу-виходу для цієї операції показані на рисунку 7 і випливають тим же загальним правилам, що й попередні таблиці перестановки.

22 Режими роботи алгоритму DES

Алгоритм DES цілком підходить як для шифрування, так і для аутентифікації даних. Він дозволяє безпосередньо утворювати 64-бітовий вхідний відкритий текст в 64-бітовий вихідний шифрований текст, проте дані рідко ограничива-ются 64 розрядами.

Щоб скористатися алгоритмом DES для вирішення різноманітних криптографічних завдань, розроблено чотири робочі режими:

електронна кодова книга ЕСВ (Electronic Code Book);

зчеплення блоків шифру СВС (Cipher Block Chaining);

зворотний зв'язок по шифртексту CFB (Cipher Feed Back);

зворотний зв'язок по виходу OFB (Output Feed Back).

Режим "Електронна кодова книга"

Довгий файл розбивають на 64-бітові відрізки (блоки) по 8 байтів. Кожного з цих блоків шифрують незалежно з ис-пользованием одного і того ж ключа шифрування (рис.3.5).

Основна гідність - простота реалізації. Недолік - відносно слабка стійкість проти кваліфікованих криптоаналітиків. Із-за фіксованого характеру шифрування при обмеженій довжині блоку 64 біта можливе проведення криптоаналізу "із словником". Блок такого розміру може повто-риться в повідомленні внаслідок великої надмірності в тексті на природній мові. Це призводить до того, що ідентичні бло-ки відкритого тексту в повідомленні будуть представлені идентичны-ми блоками шифртекста, що дає криптоаналітику деяку інформацію про зміст повідомлення.