- •Защита от вторжений извне

- •Брандмауэр Outpost Firewall

- •Фильтрация подключения на уровне приложений

- •Фильтрация подключений на системном уровне

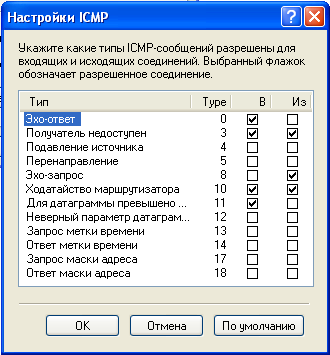

- •Раздел icmp позволяет установить правила фильтрации пакетов icmp с помощью средств, подобных предоставляемым брандмауэром системы Windows хр (см. Рис. 12).

- •Политика брандмауэра

- •Угрозы применения ie и oe и их уязвимости

- •Уязвимости браузеров Web

- •Уязвимости почтовых клиентов

- •Защита от злонамеренного кода

- •Защита вложений электронной почты

Фильтрация подключений на системном уровне

Приложение Outpost Firewall Pro 2.0 обеспечивает еще один уровень фильтрации пакетов - системный, на котором решаются следующие задачи:

• С помощью системных правил можно создать правила фильтрации, применимые ко всем приложениям сразу, разрешая или блокируя сетевую активность на нижнем системном уровне.

• Предоставляется возможность установки скрытого режима, в котором компьютер не отвечает на сканирование портов - обычную хакерскую процедуру, выполняемую с целью изучения атакуемой сети.

• Обеспечивается фильтрация пакетов ICMP, позволяющая предотвратить хакерское сканирование и инвентаризацию сетевых ресурсов, а также парировать атаки DoS.

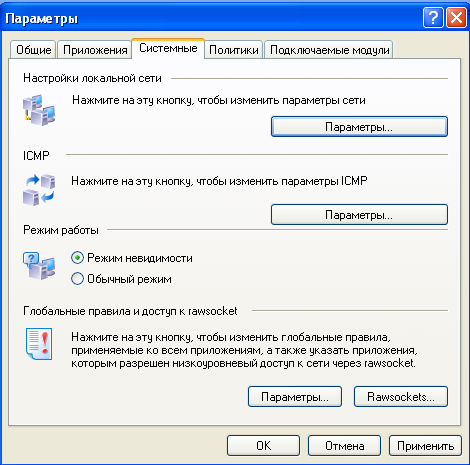

Для установки параметров системной фильтрации используется вкладка System (Система), представленная на Рис. 10.

Как видим, вкладка System содержит четыре раздела, позволяющие настроить соединение с локальной сетью.

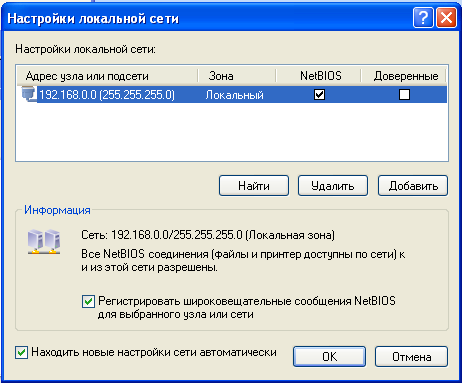

В разделе LAN Settings (Сетевые настройки) пользователь может настроить доступ к компьютеру через локальную сеть. По умолчанию брандмауэр разрешает все подключения по протоколу NetBIOS и позволяет установить полное доверие для всех подключений к компьютеру по локальной сети (очень опасная возможность). Настройки выполняются в диалоге, отображаемом щелчком на кнопке Settings (Параметры), представленном на Рис. 11.

Рис. 10. Задание системных правил фильтрации

Как видно из Рис. 11, клиентам всей нашей локальной сети разрешено подключаться к компьютеру Alex-З по протоколу NetBIOS. Однако флажок Trusted (Доверяемая) в строке списка Network Address (Сетевой адрес) не установлен, что означает отсутствие доверия к подключениям по всем остальным протоколам. Это наилучший выбор, поскольку отметка флажка Trusted означает полное разрешение всех входящих и исходящих подключений в этой сети, что небезопасно.

Рис. 11. Настройка доверительных отношений с сетевыми клиентами

Раздел icmp позволяет установить правила фильтрации пакетов icmp с помощью средств, подобных предоставляемым брандмауэром системы Windows хр (см. Рис. 12).

Рис. 12. Настройка фильтрации ICMP

Каждая строка в списке Settings (Параметры) отвечает определенному типу пакетов ICMP. Отметка флажка в столбце In (В) разрешает компьютеру принимать пакеты ICMP данного типа, а в столбце Out (Из) - передачу пакетов ICMP данного типа. Как видно из Рис. 12, брандмауэр запрещает прием и передачу таких небезопасных пакетов, как Address Mask Request (Запрос адресной маски) и Address Mask Reply (Отклик на запрос адресной маски); другие стандартные настройки также выбраны так, чтобы обеспечить максимальную безопасность компьютера от попыток хакерского сканирования. Без достаточного опыта делать какие-либо изменения в этих настройках не рекомендуется.

Раздел Answer Type (Тип ответа) позволяет сделать дополнительную настройку отклика на запросы подключения от других компьютеров. Выбор переключателя Stealth (Скрыть) вынуждает компьютер не отвечать на любые запросы, т.е. вести себя так, как будто он выключен. Если это неудобно для практики, то можно выбрать переключатель Normal (Обычный), что вынуждает компьютер в ответ на запрос подключения отвечать «порт занят».

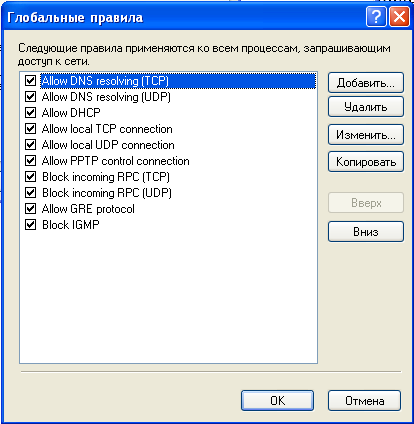

Раздел Global Application and System Rules (Глобальные правила приложений и системы) содержит набор правил, применимых для фильтрации пакетов на уровне приложений и системы (см. Рис. 13).

Отметка флажка из списка делает правило фильтрации активным. Стандартные установки брандмауэра обеспечивают функционирование основных сетевых протоколов вместе с закрытием небезопасных возможностей. Например, блокируются входящие подключения по протоколу SMB (Server Message Block), которые служат одной из лазеек для хакеров, пытающихся инвентаризировать сетевые ресурсы. Мы не советуем без достаточного опыта делать исправления в этих настройках, поскольку это может привести к блокированию работы всей сети.

Рис. 13. Глобальные правила уровня приложений и системы