- •Вибір Поля

- •Математичний опис алгоритмів шифрування та дешифрування.

- •Робота алгоритму гост 28147-89 у режимі простої заміни.

- •Режим простої заміни

- •Функція шифрування

- •Робота алгоритму гост 28147-89 в режимі гамування Режим гамування

- •Робота алгоритму гост 28147-89 в режимі гамування зі зворотним зв'язком Режим гамування зі зворотним зв'язком

- •Робота алгоритму гост 28147-89 у режимі виробки імітовставки.

- •Режим виробки імітовставки

- •4.2 Модель порушника управління ключами

- •Описание

- •Особенности гост р 34.11-94

- •Алгоритм вычисления шаговой функции хэширования

- •Генерация ключей

- •Шифрующее преобразование

- •Перемешивающее преобразование

- •1.1 Протоколи автентифікації що грунтуються на симетричних криптоперетворень(іso/iec 9798 2).

- •1.2 Протоколи автентифікації що грунтуються на асиметричних криптоперетворень(іso/iec 9798 3).

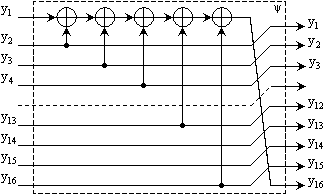

Перемешивающее преобразование

На последнем этапе происходит перемешивание Hin, S и m с применением регистра сдвига, в результате чего получают Hout.

Для

описания процесса преобразования

сначала необходимо определить функцию

ψ, которая производит элементарное

преобразование блока длиной 256 бит в

блок той же длины:

![]() ,

где y16,y15,...,y2,y1 —

подблоки блока Y длины 16 бит.

,

где y16,y15,...,y2,y1 —

подблоки блока Y длины 16 бит.

Перемешивающее

преобразование имеет вид

![]() ,

где ψi означает суперпозицию

,

где ψi означает суперпозицию

![]() длины

i. Другими словами, преобразование

ψ представляет собой регистр

сдвига с линейной обратной связью, а

индекс i указывает на количество

его раундов.

длины

i. Другими словами, преобразование

ψ представляет собой регистр

сдвига с линейной обратной связью, а

индекс i указывает на количество

его раундов.

![]()

19.1. Концептуальні моделі розподілення ключових даних

Наступна модель заснована на концепції організації домена безпеки під загальним керуванням уповноваженим з безпеки у відповідності до міжнародного стандарту ISO/IEC 10181.

Уповноважений з безпеки може надавати послуги управління ключовими даними (ключами), наприклад послуги передачі ключів. За умови використання суб'єктами асиметричних методів для безпечного обміну інформацією можливі такі випадки:

- для забезпечення цілісності даних або автентифікації джерела даних одержувач потребує відповідного сертифіката відкритого ключа відправника;

- для забезпечення конфіденційності відправник потребує чинного сертифіката відкритого ключа одержувача;

- для забезпечення автентифікації, конфіденційності та цілісності кожний абонент потребує сертифіката відкритого ключа іншої сторони. Його використання забезпечує взаємну неспростовність.

Кожен суб’єкт має взаємодіяти зі своїми уповноваженими з сертифікації. Якщо суб’єкти, що взаємодіють між собою, довіряють один одному і можуть виконати взаємну автентифікацію відкритих ключів (тобто їх сертифікацію), то послуги уповноваженого з сертифікації не потрібні.

У разі використання симетричних криптоперетворень між двома такими суб’єктами генерування ключів розпочинається одним із таких способів:

генеруванням ключа одним із суб'єктів і відсиланням його до центру передавання ключів (ЦПК);

запитом одного із суб'єктів до (ЦРК) стосовно генерування ключа для подальшого розподілення,

(1) (3) (2)

(4)

Рисунок 5.4.2 – Центр передавання ключів

(1) (2)

( 3 )

Рисунок 5.4.3 - Розподілення ключа пересиланням ключа від суб'єкта А до суб'єкта В

5.4.3 Розподілення ключів між доменами

Ця модель включає два суб'єкти А і В, що належать двом різним доменам безпеки, які можуть застосувати принаймні одне криптографічне перетворення (симетричне чи асиметричне). Кожний домен безпеки має свого власного уповноваженого з безпеки: одного, якому довіряє А, другого, якому довіряє В. Якщо А і В або довіряють один одному, або кожний довіряє уповноваженому з безпеки іншого домена, то ключі розподіляються відповідно до 6.1 або 6.2.

Розрізнюються два випадки встановлення ключа між А і В:

- одержання сертифіката відкритого ключа В;

- встановлення розподіленого таємного ключа між А і В.

Уповноважений

з безпеки суб’єкта

А

Уповноважений

з безпеки суб’єкта В

(2)

(1)

(3)

(3)

(1)

Суб’єкт В

Суб’єкт

А

(4)

Домен А

Домен Б

Рисунок 5.4.4 – Розподілення ключів між двома доменами

2.Стандарт ГОСТ 34.310 – 95 та його застосування

2.3.1 Загально – системні параметри

По

суті в

них

використовується

криптографічний

алгоритм

перетворення

Ель –

Гамаля за

двома

модулями

P та q.

Загальносистемними

параметрами

являються

![]() для ГОСТ

34.310-95, де

Р є

просте

«сильне»

число, q –

також

просте

число, але

яке входить

в канонічний

розклад

числа Р

– 1, а g –

первісний

елемент

простого

поля. В

таблиці

2.3.1 наведені

вимоги

відносно

цих

загальносистемних

параметрів.

для ГОСТ

34.310-95, де

Р є

просте

«сильне»

число, q –

також

просте

число, але

яке входить

в канонічний

розклад

числа Р

– 1, а g –

первісний

елемент

простого

поля. В

таблиці

2.3.1 наведені

вимоги

відносно

цих

загальносистемних

параметрів.

Таблиця 2.3.1

-

ГОСТ 34.310-95

1<a<p

2.3.2 ЕЦП ГОСТ Р 34.10 - 94 та ЕЦП ГОСТ 34.310 –95

Виробка ЕЦП для ГОСТ 34.310-95(ГОСТ Р 34.10- 94)

В процесі підпису для повідомлення (даних) необхідно виробити підпис, що складається з двох цілих чисел - (r, S), де r – по суті таємний(особистий) ключ сеансу( у змісті що для кожного підпису він повинен змінюватись, навіть якщо одне і те ж повідомлення підписується повторно), а S – підпис.

В

DSA

подібних

ЕЦП

попередньо

повинно

бути

вироблена

для

кожного

користувача

асиметрична

пара

ключів

– (x![]() ,

Y

),

де

x

- особистий

ключ,

а

Y

відкритий

ключ.

Для

цього,

як

правило,

застосовується

схема

Діфі

- Гелмана

розповсюдження

ключів[

]. При

цьому

кожен

користувач

формує

довгостроковий

особистий

ключ

,

Y

),

де

x

- особистий

ключ,

а

Y

відкритий

ключ.

Для

цього,

як

правило,

застосовується

схема

Діфі

- Гелмана

розповсюдження

ключів[

]. При

цьому

кожен

користувач

формує

довгостроковий

особистий

ключ

![]() ,

причому

,

причому

![]() ,

,

а потім обчислює відкритий ключ

![]() (2.3.1)

(2.3.1)

З відкритого ключа, як правило, виготовляється сертифікат відкритого ключа, який в подальшому повинен бути доступним усім користувачам, які отримують підписані відповідним користувачем дані.

Обчислення ЕЦП здійснюється у такому порядку.

Для

М,

обчислюється

геш –

значення

h = H(M), причому

в якості

геш –

функції

повинне

використовуватися

ГОСТ

34.311-95. Якщо

h = 0, то

вона

змінюється

![]() .

.

За

допомогою

випадкового

або

детермінованого

генератора

бітів

генерується

ключ сеансу

k , причому

![]() .

.

Обчислюється

значення

![]() ,

тобто

спочатку

за модулем

Р, а

потім за

модулем

q, відкритий

ключ сеансу

,

тобто

спочатку

за модулем

Р, а

потім за

модулем

q, відкритий

ключ сеансу

![]() (2.3.2)

(2.3.2)

Далі обчислюється безпосередньо підпис

![]() (2.3.3)

(2.3.3)

Підписане повідомлення(дані) М мають такий вигляд – М, (r, S).

Перевірка ЕЦП

Перевірка

ЕЦП, тобто

цілісність

та

справжність

прийнятого

повідомлення

![]() ,

повинна

виконуватись

за наступних

умов та

у такому

порядку.

,

повинна

виконуватись

за наступних

умов та

у такому

порядку.

Користувачеві що перевіряє підпис, повинні бути відомими:

підписані дані

;

;загальні параметри та сертифікат відкритого ключа Y

Далі необхідно перевірити цілісність, справжність та встановити авторство даних М.

Перевірка ЕЦП виконується у такому порядку.

Перевіряється умова що

,

інакше

,

інакше

є

викривленими,

тому

перевірку

робити

немає

змісту.

є

викривленими,

тому

перевірку

робити

немає

змісту.Обчислюється геш – значення від даних, що перевіряються

Обчислюються додаткові дані:

![]() ;

;

![]() ;

;

![]() .

.

По

суті V=1/h(

mod q)=

![]() ,

тобто h та

,

тобто h та

![]() є

мультиплікативні

зворотні

за модулем

q. Тому V

приймає

зворотне

до h значення

в полі

F( q ). В

наступних

двох вище

наведених

формулах

знаходяться

добутки

виду

є

мультиплікативні

зворотні

за модулем

q. Тому V

приймає

зворотне

до h значення

в полі

F( q ). В

наступних

двох вище

наведених

формулах

знаходяться

добутки

виду

![]() та

та

![]() ,

що

використовуються

в нижче

наведеній

формулі

,

що

використовуються

в нижче

наведеній

формулі

![]() (2.3.4)

(2.3.4)

Здійснюється перевірка виконання умови що

.

Якщо

порівняння

виконується,

то дані

вважаються

цілісними

та

справжніми

і визнається

їх

авторство.

Інакше

дані

відкидаються.

.

Якщо

порівняння

виконується,

то дані

вважаються

цілісними

та

справжніми

і визнається

їх

авторство.

Інакше

дані

відкидаються.

В стандарті FIPS - 186 для обчислення r використовується таж формула що і в ГОСТ 34.310 – 95, а для обчислення S компоненти ЕЦП використовується така формула

S=(h + x r)/k(mod P)(mod q) (2.3.5)

Підписом в цьому стандарті є також пара цілих чисел (r, S).

1. Протоколи автентифікації на основі симетричних та асиметричних криптоперетворень. Загальна характеристика та оцінка.