- •7. Безопасность в utra

- •7.1. Принципы обеспечения безопасности в utra

- •Архитектура системы безопасности и основные процедуры описаны в [31], [32]. Все криптографические алгоритмы доступны; в то же время алгоритмы аутентификации специфичны для каждого оператора.

- •7.2. Взаимная аутентификация

- •7.3. Шифрация сообщений

- •7.4. Защита подлинности сообщений сигнализации

- •7.5. Обеспечение безопасности внутри ядра сети

- •Шифрация

- •Защита подлинности

- •8. Планирование сетей umts

- •8.2. Расчет линии вверх

- •8.3. Расчет линии вниз

- •Для обеспечения уверенного приема сигналов синхронизации

7. Безопасность в utra

7.1. Принципы обеспечения безопасности в utra

Решение проблем безопасности в UTRA является развитием технологий безопасности, реализованных в GSM. Безопасность в GSM основана на 3 основных принципах,

-

аутентификация абонента,

-

шифрация сообщений, передаваемых по радиоканалу,

-

закрытие абонентов временными идентификаторами.

Эти принципы лежат в основе построения систем безопасности 2G. Эксплуатация сетей GSM позволила выявить слабые места, устранение которых было предметом особого внимания при подготовке стандартов 3G.

-

Нет защиты от активных атак на сеть, в частности, при размещении фальшивых базовых станций.

-

Весьма чувствительные данные, такие, как ключи шифрации, передают по внутренней сети без защиты.

-

Некоторые части архитектуры криптографии закрыты (например, криптографические алгоритмы). Это не повышает к ним доверия, так как их действенность нельзя проверить новыми методами; с другой стороны, все секреты рано или поздно становятся известными.

-

Ключи, используемые для шифрации, длиной 64 бита, могут быть подвержены грубой атаке, когда идет перебор ключей, пока какой- нибудь не подойдет.

Эти недостатки было решено в GSM не исправлять. Угрозы, вызываемые ими, не идут в сравнение с затратами на их устранение. Однако в системах 3G с самого начала было обращено внимание на необходимость более жесткого подхода к проблемам безопасности. В результате установлены 4 принципа безопасности в сетях UTRA.

-

Взаимная аутентификация абонента и сети.

-

Использование временных идентификаторов для закрытия абонента (номеров TMSI и P-TMSI при подключении к сетям с коммутацией каналов и коммутацией пакетов).

-

Шифрация сообщений, передаваемых по радиоканалу.

-

Защита сигнализации внутри UTRAN.

Архитектура системы безопасности и основные процедуры описаны в [31], [32]. Все криптографические алгоритмы доступны; в то же время алгоритмы аутентификации специфичны для каждого оператора.

7.2. Взаимная аутентификация

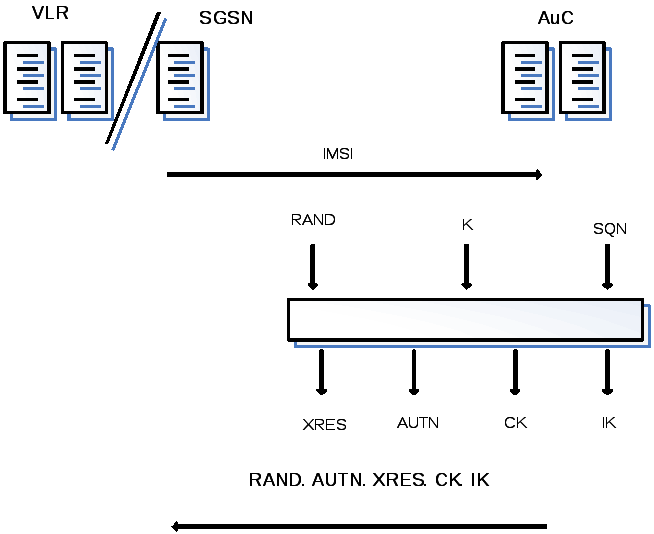

Система аутентификации построена, как и в GSM, на алгоритме запрос – ответ. Запрос проверки аутентичности IMSI следует из VLR/SGSN в AuC домашней сети (рис. 7.1). Важнейшим элементом процесса аутентификации является Master Key (K) длиной 128 бит. Этот секретный ключ хранят в USIM и AuC и никогда не передают по сети. В AuC генерируют вектор аутентификации, состоящий из 5 параметров:

Рис. 7.1. Процедура аутентификации: начальная стадия

RAND – Random Challenge, случайное число <128бит>,

AUTN – Authentication Token, символ аутентификации: комплексный параметр, необходимый для взаимной аутентификации,

XRES – eXpected Response, результат работы алгоритма аутентификации <32 - 128бит>,

CK – Cipher Key, ключ шифрации <128бит>,

IK – Integrity Key, ключ целостности <128бит>.

Этот вектор пересылают из AuC в MSC/VLR или SGSN в Authentication Data Response. Для взаимной аутентификации абонента и сети абоненту в USIM направляют по радиоканалу 2 параметра: RAND и AUTN. Обратно получают ответ RES, который должен совпасть с XRES, хранящимся в VLR/SGSN.

Ключи CK и IK для шифрации и проверки подлинности сообщений сигнализации пересылают в RNC, обслуживающий абонента.

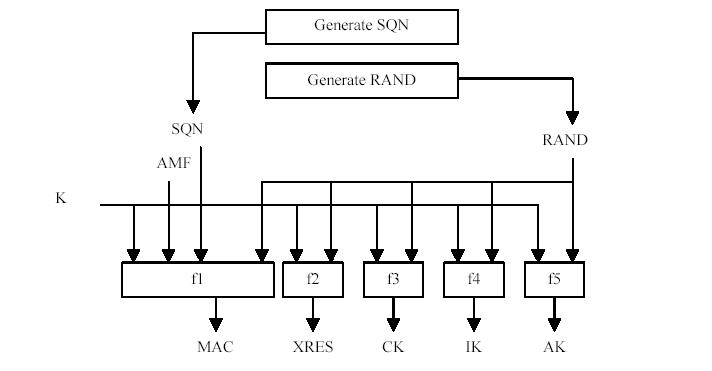

Схема генерации вектора аутентификации показан на рис. 7.2. В процессе генерации вектора участвуют случайное число RAND, Master Key K и порядковый номер процедуры Sequence Number SQN. Счетчик SQN меняет свое значение при каждой генерации вектора аутентификации. Аналогичный счетчик SQN работает в USIM. Это позволяет всякий раз получать новый вектор аутентификации и делает невозможным повторение уже использованного вектора. При потере синхронизации счетчиков SQN в AuC и USIM действует специальная процедура ее восстановления [31].

Рис. 7.2. Генерация вектора аутентификации.

Криптографический алгоритм выполнен с помощью однонаправленных функций. Это значит, что прямой результат получают путем простых вычислений, но не существует эффективного алгоритма для получения обратного результата. В самом алгоритме (рис. 7.2) использованы 5 однонаправленных функций: f1, f2, f3, f4 и f5. Кроме трех исходных величин: SQN, RAND и К в алгоритме f1 участвует поле управления аутентификацией Authentication Management Field AMF, в алгоритмах f2 – f5 исходные параметры – RAND и К. На выходах соответствующих функций получают Message Authentication Code (MAC) длиной 64 бита, XRES, СК, IK и Anonimity Key AK (64 бита). Параметр AUTN представляет собой запись в строку трех параметров: SQN AK, AMF и МАС.

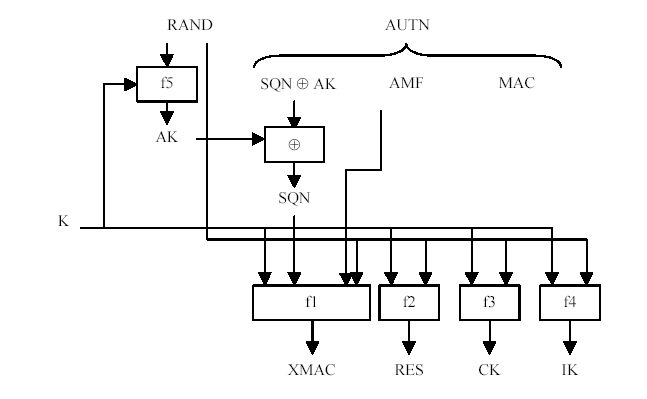

Как было сказано, в процессе взаимной аутентификации в USIM по радиоканалу передают RAND и AUTN. Процедуры, происходящие в USIM, показаны на рис. 7.3. В USIM прежде всего вычисляют анонимный ключ АК по алгоритму f5, что позволяет извлечь SQN. При этом не может быть повторена пара RAND и AUTN, так как при каждой новой аутентификации SQN должен меняться. USIM также убеждается в том, что параметр SQN находится в допустимой зоне значений. Если он оказывается вне этой зоны, то следует процедура восстановления синхронизации SQN [31].

Далее по алгоритму f1 находят XMAC, который должен совпасть с МАС, что подтверждает аутентичность сети. Затем вычисляют RES, CK, и АК с помощью функций f2, f3 и f4. UE отсылает RES в ядро сети, где после проверки RES = XRES завершают процедуру аутентификации абонента. Выбор функций f1 – f5 производит сам оператор, который записывает их в своем AuC и в USIM своих абонентов.

Рис. 7.3. Процедура аутентификации в USIM.