- •Модель тср/ip

- •Уровень соединений:

- •Сетевой уровень

- •Транспортный уровень

- •Прикладной уровень

- •Протокол ip

- •Формат заголовка пакета ip

- •Классовая модель ip-адресов

- •Специальные iPадреса

- •«Серая» адресация

- •Бессклассовая модель (cidr)

- •Маршрутизация

- •Протоколы транспортного уровня

- •Протокол udp

- •Протокол тср

- •Контроль целостности сообщения

- •Управление потоком

- •Установка соединения

- •Методы реализации защиты в модели тср/ip

- •Безопасность на сетевом уровне

- •Безопасность на транспортном уровне

- •Безопасность на прикладном уровне

- •Виртуальные частные сети (vpn)

- •Заголовок аутентификации ан

- •Ан в транспортном или туннельном режимах

- •Протокол esp

- •Esp в транспортном или туннельном режимах

- •Комбинации защищенной связи

- •Протокол ssl. Защита потока данных в web.

- •Протокол записи ssl

- •Пипш – протокол изменения параметров шифрования

- •Классификация удаленных атак

- •Методы реализации сетевых атак Сканирование портов

- •Атаки на сетевом уровне

- •Атаки на транспортном уровне

- •Атаки на прикладном уровне

- •Классификация средств сетевой защиты

- •Программно-аппаратные методы защиты от удаленных атак

- •Классификация и определение политики мсэ

- •Мсэ транспортного уровня – инспекторы состояний (State Full Inspection)

- •Мсэ прикладного уровня Proxy Server

- •Типы окружения мсэ-ов

- •Расположение ресурсов в dmz-сетях

- •Служба аутентификации keeberos

- •Простейший диалог аутентификации

- •Диалог аутентификации

- •Области взаимодействия kerberos

- •Технические ограничения

Атаки на сетевом уровне

1) микрофрагменты

Атака позволяет установить соединении на уровне ТСР с узлом, находящимся под защитой пакетного фильтра, отбрасывающего ТСР пакеты с флагом SYN.

Атака реализуется следующим образом: минимальный размер пакета IP, который можно передать без фрагментации, равен 68 байтам.

Пакетные фильтры работают следующим образом: если они принимают фрагментированный IP пакет, то правила, установленные для 1-го фрагмента будут применяться по всем остальным пакетам по умолчанию.

Следовательно, флаг SYN будет пропущен фильтром и остальные пакеты с флагом SYN. Пакет из фрагментов будет собран на узле жертвы и исполнен, тогда, с узлом жертвы будет установлено соединение на уровне ТСР.

2) перекрытие пакетов

Правило фрагментации таково, что если последующий фрагмент по смещению перекрывает ранее полученный, он его перезаписывает поверх.

1-й фрагмент содержит нулевое значение флагов. 2-й – часть заголовка ТСР, начиная с Data offset с установленным флагом SYN, причем смещение фрагментов в заголовке IPуказывает, что смещение начинается с 13 байта.

1-й пакет пропускается, 2-й поверх 1-го, а при сборе формируется SYN, тогда с узлом жертвы образуется соединение на уровне ТСР.

3) IP Spoofing (подмена IP)

Целью данной атаки является посылка пакетов, содержащих чужой адрес отправителя с целью сокрытия источника атаки, либо с целью извлечь выгоду из доверительно связи двух узлов, использующих в качестве идентификатора IP адреса.

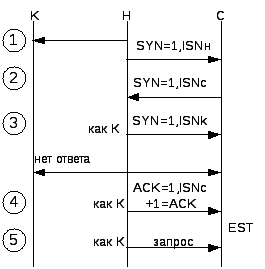

а) предсказание ТСР Sequence Number – данная атака позволяет нарушителю установить соединение с сервером под видом законного пользователя, используя его IP адреса в качестве идентификатора.

-

Нарушитель должен добиться неработоспособности клиента (Reset клиента, или собственными действиями);

-

Нарушитель из-под своего имени пытается установить соединение с сервером. Нарушитель не использует – 1, 2 и 3 могут использоваться несколько раз для вычисления алгоритма ISN сервера для каждого соединения;

-

Как клиент, нарушитель отсылает запрос на установление соединения. Сервер отсылает «клиенту» нет ответа. Пакет от сервера нарушитель не получает;

-

Как клиент, нарушитель отсылает пакет с подтверждением установления соединения с клиентом, используя предсказанное значение ISN сервера. Для сервера в случае угадывания ISN соединение установлено.

-

Нарушитель от имени клиента может повредить, запросить сведения клиента, используя альтернативный способ.

Нарушитель не может получать сведения, адресованных клиенту, по сети.

б) ARP Spoofing – ARP позволяет определить МАС-адрес компьютера по его IP для последующего установления соединения на канальном уровне. Полученные данные хранятся в ARP КЭШе

Реализация данной атаки позволяет нарушителю указать не существующее соответствие между его МАС-адресов и IP жертве, в результате все пакеты отправляются жертве на сетевом уровне попадают нарушителю.

Атака реализуется следующим образом:

а) дожидается запрос от Сервера на получение МАС-адреса жертвы, а в ответ отсылается ложный ARP ответ;

б) серверы формируют ARP таблицу по ответам на сервер отсылает ложный ARP ответ, который будет включен в таблицу.

4) Затопление ICMP пакетами (ping flood). Т.к. для проверки работоспособности узлов используется диалог обмена пакетами ICMP, все узлы по умолчанию должны принимать данные пакеты и обрабатывать их с повышенным приоритетом, чтобы избежать корректной оценки времени доступа к узлу. Атака ping flood заключается в генерации нарушителем большого числа ICMP запросов на узел жертвы с минимальным интервалом между пакетами, что приводит к затоплению каналов узла жертвы, либо повышенная трата вычислительных ресурсов на обработку данных пакетов. Это так называемая Dos атака, т.е. атака на доступность.

Для реализации в сети Internet используется разновидность DDoS – распределенная атака на отказуемость в сервисе. Направление только на затопления каналов узла жертвы. Реализуется отсылает пакет с ICMP запросом на широковещательный адрес крупной сети. В качестве адреса получателя указывается адрес узла жертвы. В результате в ответ на один запрос возникает большое количество ответов, что и затопляет канал жертвы.

Для защиты: большинство критичных узлов или маршрутизаторов запрещают прием и маршрутизацию ICMP трафика вообще.