Методи і засоби блокування каналів витоку інформації

Аналіз представлених матеріалів показує, що в даний час номенклатура технічних засобів комерційної розвідки вельми величезна, що робить задачу надійного блокування каналів витоку і несанкціонованого доступу до інформації винятково складною. Рішення подібної задачі можливе тільки з використанням професійних технічних засобів і із залученням кваліфікованих фахівців. В таб.1 зведено розглянуті вище канали витоку інформації і можливі методи їх блокування [8].

Таблиця 1. Основні методи і засоби несанкціонованого отримання інформації і можливий захист від них.

|

№ п/п |

Дії людини (типова ситуація) |

Канали втрати інформації |

Методи та засоби отримання інформації |

Методи та засоби захисту інформації |

|

1 |

Розмова в приміщенні або на вулиці |

- акустика - віброакустика - гідроакустика - акустоелектроніка |

- підслуховування, диктофон, мікрофон, направлений мікрофон напівактивна система - стетоскоп, вібродатчик - гідроакустичний датчик - радіотехнічні спец. приймачі |

- шумові генератори, пошук закладок, захисні фільтри, обмеження доступу |

|

2 |

Розмова по дротяному телефоні |

- акустика - електросигнал в лінії - наводки |

- аналогічно п.1 - паралельний телефон, пряме підключення, електромагнітний датчик, диктофон, телефонна закладка |

- аналогічно п.1 - маскування, скрембліювання, шифрування - спецтехніка |

|

3 |

Розмова по радіотелефону |

- акустика - ел.-магнітні хвилі |

- аналогічно п.1 - радіоприймальні пристрої |

- аналогічно п.1 - аналогічно п.2 |

|

4 |

Документ на паперовому носії |

- наявність |

- крадіжка, візуально, копіювання, фотографування |

- обмеження доступу, спецтехніка |

|

5 |

Виготовлення документу на паперовому носії |

- наявність - паразитні сигнали, наводки |

- аналогічно п.4 - спеціальні радіотехнічні пристрої |

- аналогічно п.1 - екранування |

|

6 |

Поштове відправлення |

- наявність |

- крадіжка, прочитування |

- спеціальні методи захисту |

|

7 |

Документ на не паперовому носії |

- носій |

- крадіжка, копіювання, зчитування |

- контроль доступу, фізичний захист, криптозахист |

|

8 |

Виготовлення документу на не паперовому носії |

- зображення на дисплеї - паразитні сигнали, наводки |

- візуально, копіювання, фотографування - спеціальні радіотехнічні пристрої |

- контроль доступу, криптозахист |

|

9 |

Передача документу по каналу зв’язку |

- електричні і оптичні сигнали |

- несанкціоноване під’єднання, імітація зареєстрованого користувача |

- криптозахист |

|

10 |

Виробничий процес |

- відходи, випромінювання і т.п. |

- спец. апаратура різного призначення, оперативні заходи |

- орг. тех. заходи, фізичний захист |

Таким чином, основним напрямом протидії втраті інформації є забезпечення фізичної (технічні засоби, лінії зв’язку) та логічного (операційна система, прикладні програми та дані) захисту інформаційних ресурсів. При цьому безпека досягається комплексним застосуванням апаратних, програмних та криптографічних методів та засобів захисту, а також організаційні заходи [9].

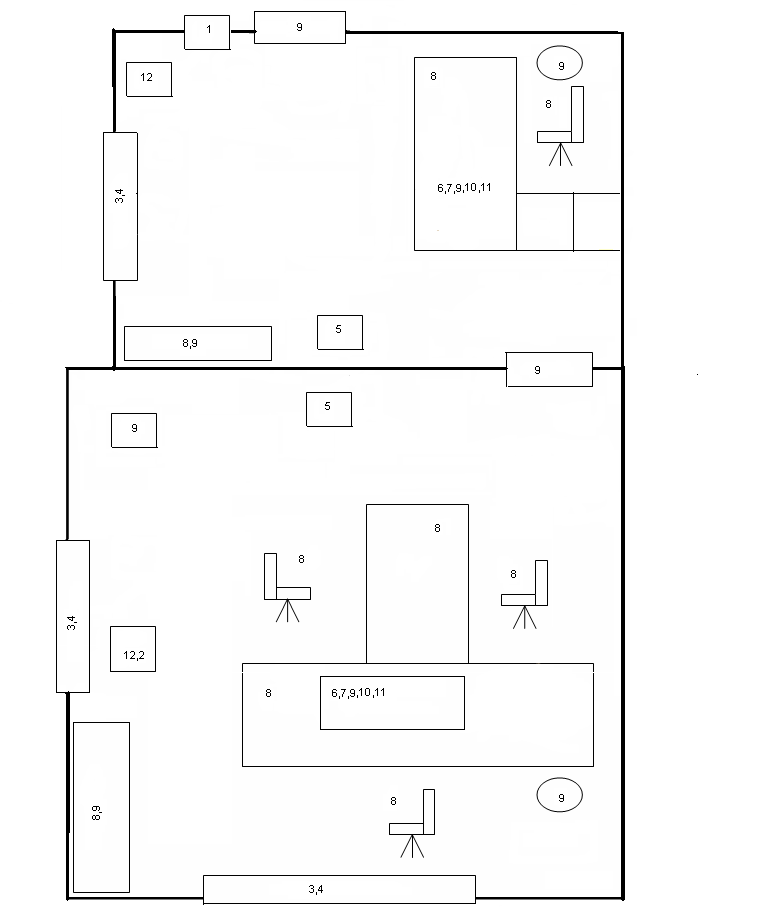

1. Застосування акустогенераторів ,,Эхо”, ,,Эхо-кейс”.

2. Індикатор живлення ,,NG-220”.

3. Жалюзі.

4. Штори.

5. Віброакустогенератори ,,VNG-006D”.

6. Скремблери (,,Грот”).

7. Індикатори підключення піратських телефонних апаратів (ІПА-09).

8. Тестування приміщень за допомогою нелінійних локаторів (,,Циклон”).

9. Обмеження фізичного доступу.

10. Програмний захист від несанкціонованого доступу по мережі (Firewall).

11.

Програмний захист від вірусних програм

(Dr.Web, Лабораторія Касперського, NOD32).

11.

Програмний захист від вірусних програм

(Dr.Web, Лабораторія Касперського, NOD32).

12. Екранування.

Рис.

2. Схема розташування засобів захисту

каналів витоку і

несанкціонованого

доступу до інформації в типовому

одноповерховому офісі.

Рис.

2. Схема розташування засобів захисту

каналів витоку і

несанкціонованого

доступу до інформації в типовому

одноповерховому офісі.

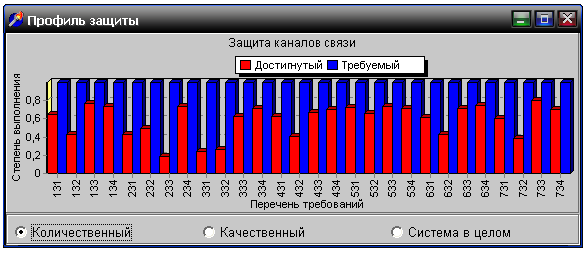

Рис. 3. Захист каналів зв’язку.

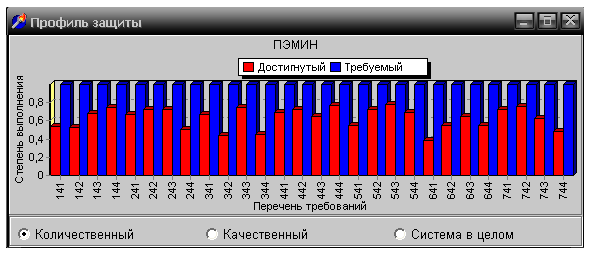

Рис. 4. Захист ПЕМВ.

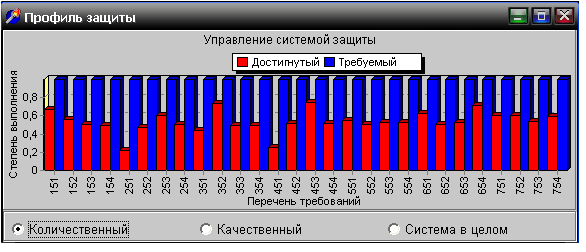

Рис. 5. Керування системою захисту.

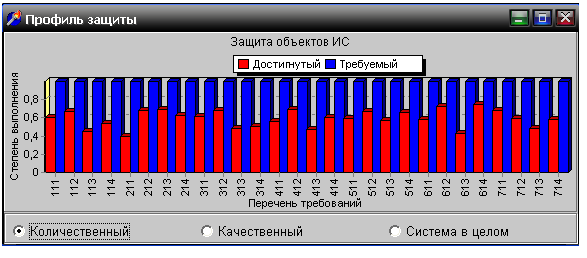

Рис. 6.

Захист об’єктів ІС.

Рис. 6.

Захист об’єктів ІС.

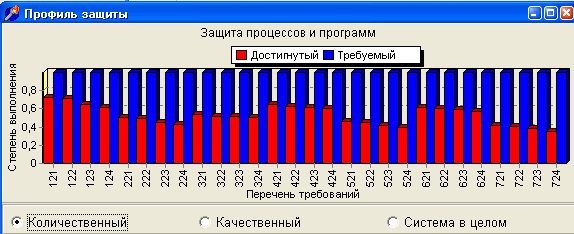

Рис. 7. Захист процесів і програм.

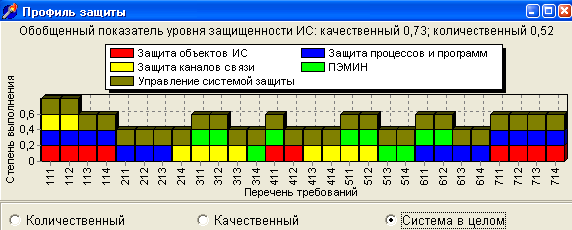

Рис. 8. Захист системи в цілому.

ВИСНОВОК

ВИСНОВОК

В даній розрахунковій роботі я навчився проводити аналіз, моделювання захищеності та розташування засобів блокування каналів витоку інформації. Під час моделювання загальний показник захищеності даного приміщення має такий результат:

- якісний 0,73;

- кількісний 0,52.

ЛІТЕРАТУРА

ЛІТЕРАТУРА

1. ”БДИ” (Безопасность, Достоверность, Информация), С.-Петербург.

2. Торокин А.А. Основы инженерно-технической защиты информации. – М.: Изд-во “Ось-89”, 1998 г. – 336 с.

3. ”Защита информации. Конфидент” – издатель ООО “Конфидент”, С.-Петербург;

4. Хорев А.А Способы и средства защиты информации. М.: МО РФ, 2000 г. – 316 с.

5. Безопасность информационных технологий// http:// www.domarev.kiev.ua

6. Абалмазов Э.И. Методы и инженерно-технические средства противодействия информационным угрозам. М.: Гротек, 1997 г. – 248 с.

7. ”Системы безопасности связи и телекоммуникаций” – издатель компания “Гротек”, Москва;

8. ”Специальная техника” – учредитель ОАО ХК “Электрозавод”, Москва;

9. Энциклопедия промышленного шпионажа/ Ю.Ф. Каторин, Е.В. Куренков, А.В. Лысов, А.Н. Остапенко / под общ. Ред. Е.В Куренкова. – С. Петербург: ООО “Изд-во Полигон”, 1999. – 512 с.