- •Міністерство освіти і науки україни Запорізький національний технічний університет методичні вказівки

- •6.170101 "Безпека інформаційних і комунікаційних систем"

- •Загальні положення

- •1 Захист баз даних на прикладі ms access

- •Короткі теоретичні відомості

- •1.2 Завдання до роботи

- •1.3 Алгоритм захисту бд ms Access

- •1.4 Порядок виконання і результати роботи

- •1.4.1 Захист на рівні пароля

- •1.4.2. Захист на рівні користувача

- •1.5 Результати роботи

- •1.6 Контрольні запитання

- •1.7 Список рекомендованої літератури

- •Використання програми pgp для шифрування повідомлень електронної пошти

- •2.1 Короткі теоретичні відомості

- •2.1.1 Як працює pgp

- •2.1.2 Ключі

- •2.1.3 Пароль фраза

- •2.2. Підготовка до роботи

- •2.3. Завдання до роботи

- •2.4 Порядок виконання і результати роботи

- •2.5 Результати роботи

- •2.6 Контрольні запитання

- •2.7 Список рекомендованої літератури

- •3 Забезпечення конфіденційності при роботі з даними

- •3.1 Короткі теоретичні відомості

- •3.1.1 Архівація з шифруванням zip

- •3.1.1 Архівація з шифруванням rar

- •3.1.2 Секретність в реалізації Microsoft Word і Excel

- •3.1.3 Секретність в реалізації документів pdf

- •3.2 Завдання до роботи

- •3.2.1 Виконати стиснення файлів архіваторами rar і zip:

- •Створити документ Microsoft Word і для нього виконати:

- •Створити документ pdf і для нього виконати:

- •3.3 Порядок виконання і результати роботи

- •3.4. Результати роботи

- •3.5 Контрольні запитання

- •3.6 Список рекомендованої літератури

- •4 Стеганографічні методи захисту інформації

- •4.1 Короткі теоретичні відомості

- •4.1.1 Найпоширеніші стеганографічні програми

- •4.1.1.2 Steganos for Wіndows 95/98/nt

- •4.2 Підготовка до роботи

- •4.3 Завдання до роботи

- •4.4 Порядок виконання і результати роботи

- •4.5 Результати роботи

- •4.6 Контрольні запитання

- •4.7 Список рекомендованої літератури

1.2 Завдання до роботи

1.2.1 Створити нову базу даних з БД «Борей» і імпортувати в

неї наступні об'єкти:

- Таблиці: Замовлено, Замовлення, Клієнти, Товари;

- Запити: Відомості про замовлення;

- Форми: Замовлення клієнтів, Підлегла форма замовлень 1 і Підлегла форма замовлень 2.

-

Визначити два рівні доступу до БД:

- для читання;

- для зміни.

При виконанні захисту БД необхідно виключити доступ до інформації несанкціонованих користувачів (виробити перевірку надійності захисту).

1.3 Алгоритм захисту бд ms Access

1.3.1 Створити нову унікальну робочу групу;

1.3.2 Створити новий обліковий запис адміністратора;

1.3.3 Підключиться до нової робочої групи; відкрити будь-

яку БД;

1.3.4 У меню – «сервіс» вибрати захист і користувачів групи;

створити нового користувача, ввести ім'я і код облікового запису (це не пароль); у списку наявної групи вибрати: Admins – додати;

1.3.5 Видалити з групи адміністраторів користувача Admin;

1.3.6 Вийти з Access і увійти новим користувачем в Access; обов'язково ввести пароль на даний обліковий запис;

1.3.7 Створити заново БД, яку хочемо захистити.

1.3.8 Виконати імпорт об'єктів з вихідної БД до БД, створеної

на попередньому кроці;

1.3.9 Виконати розподіл прав на необхідні об'єкти.

1.4 Порядок виконання і результати роботи

1.4.1 Захист на рівні пароля

1.4.1.1 Відкрийте БД, в пункті меню Сервіс виберіть Защи

та/задать пароль бази даних (див. рис.1.1)

Рисунок 1.1 - Захист БД за допомогою пароля

1.4.1.2 У вікні, що з'явилося введіть пароль і повторіть його (рис.2).

Рисунок 1.2 Введення пароля

Рекомендації для вибору пароля:

- не бажано як пароль використовувати такі дані, як ваше ім'я, дата народження і т.д.;

- не варто вибирати короткий пароль, оскільки він може бути підібраний за допомогою спеціальних програм за досить короткий час;

- небажана комбінація букв і цифр, оскільки це утрудняє підбір пароля і робить даремною атаку за словником.

1.4.2. Захист на рівні користувача

1.4.2.1 Створіть новий робочу групу (якщо ви використову

ватимете стару, то БД легко можна буде розкрити, оскільки в цьому

випадку для алгоритму захисту братимуться дані, вказані при устано

вці Windows або MS Access).

1.4.2.2 Для створення нової робочої групи спочатку визначіть

новий файл робочої групи. Для цього виберіть в меню Зхист/Адмін-

стратор робочих груп і натисніть кнопку Створити. (рис.1.3).

Рисунок 1.3 - Створення файлу робочої групи

1.4.2.3 У діалозі, що з'явився, введіть інформацію і натисніть

кнопку ОК.

1.4.2.4 Задайте ім'я нової робочої групи, наприклад

MY_GR.MDW (рис.1.4).

Рисунок 1.4 - Введення імені нового файлу робочої групи

В разі правильного введення даних і їх підтвердження з'явить-

ся повідомлення про завершення створення робочої групи.

1.4.2.5 Запустите БД, яку необхідно захистити. У пункті ме-

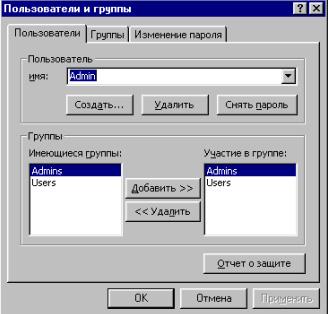

ню Сервіс виберіть Захист/користувачі і групи (рис.1.5).

Рисунок 1.5 – Вікно властивостей користувачів і груп

1.4.2.6 Натисніть кнопку Створити і введіть ім'я нового ко-

ристувача, наприклад user1, вкажіть його код. За умовчанням запис

увійде до групи Users. Повторите ці дії для всіх користувачів, які

працюватимуть з БД.

1.4.2.7 Перейдіть у вкладку Зміна пароля. Задайте пароль

адміністратора, після чого при кожному запуску Access з'являти-

меться вікно, що пропонує ввести ім'я користувача і пароль (рис.1.6).

Рисунок 1.6 - Запит імені та паролю користувача

1.4.2.8 У пункті меню Сервіс виберіть Захист/дозволи

(рис.1.7). Виберіть об'єкт, що захищається, наприклад Таблиця1. За-

дайте дозволи для групи Users, а потім і для кожного з користувачів.

Рисунок 1.7 – Вікно визначення прав доступу для кожного користувача