- •Информационные системы в экономике

- •Тема 1. Основные понятия информатизации, их определения и содержание

- •1. Объективность процесса информатизации, направления ее развития

- •2. Основные понятия экономической информатики

- •3. Информационная система, ее роль и место в системе управления

- •Информационный бизнес, информационный рынок,

- •5. Информационный сервис и информационная

- •Тема 2. Информационные системы, их создание, внедрение и функционирование

- •Романов а.Н., Одинцов б.Е. Информационные системы в экономике (лекции, упражнения и задачи): Учебное пособие.- м.: Вузовский учебник, 2006.

- •1. Классификация информационных систем

- •2. Структура и схема функционально-позадачных

- •3. Основные функции информационных систем производственной ориентации

- •5. Интегрированные и корпоративные информационные системы, их состав и характеристика

- •6. Влияние информационных систем на структуру управления предприятием и организацией

- •7. Системный анализ – научная основа для создания информационных систем

- •8. Стандартизация – технологическая основа для создания открытых информационных систем

- •10. Создание информационных систем с учетом стандартов

- •11. Создание информационных систем с ориентацией на бизнес-процессы

- •13. Эффективность информационных систем, способы ее расчета

- •14. Оценка и выбор информационных систем и технологий

- •Глава 3. Информационные технологии и их базовое программное обеспечение

- •Бугорский в.Н. Сетевая экономика.- м.: Финансы и статистика, 2007.

- •1. Понятие информационного процесса

- •3. Содержание основных технологических операций

- •Состав сетей, обеспечивающих инфокоммуникационные технологии

- •5. Основные направления в развитии инфокоммуникационных технологий

- •6. Формы реализации инфокоммуникационных технологий в бизнесе

- •Контрольные вопросы

- •Тема 4. Информационные ресурсы предприятий и организаций

- •Романов а.Н., Одинцов б.Е. Советующие информационные системы в

- •Романов а.Н., Одинцов б.Е. Информационные системы в экономике (лекции, упражнения и задачи): Учебное пособие.- м.: Вузовский учебник, 2006.

- •1. Общая структура и содержание информационных ресурсов предприятия

- •3. Классификация и кодирование экономической информации

- •5. Собственные внутримашинные информационные ресурсы предприятия

- •6. Базы данных и их применение для решения

- •7. Централизованные и распределенные базы данных и их применение

- •8. Хранилища данных и их применение для формирования экономических решений

- •9. Базы знаний и их применение для формирования экономических решений

- •Контрольные вопросы к главе 5

- •Тема 5. Применение информационных систем и технологий в практике управления

- •5. Романов а.Н., Одинцов б.Е. Информационные системы в экономике (лекции, упражнения и задачи): Учебное пособие.- м.: Вузовский учебник, 2006.

- •2. Информационное моделирование экономических процессов

- •3. Методы компьютерного решения экономических задач

- •1. Организационно-экономическая сущность задачи

- •4. Описание результирующей информации

- •Фактическое выполнение поставок за ____

- •5. Описание алгоритма решения задачи

- •Контрольные вопросы

- •Глава 6. Компьютерные технологии интеллектуальной поддержки управленческих решений

- •3. Романов а.Н., Одинцов б.Е. Советующие информационные системы в

- •4. Романов а.Н., Одинцов б.Е. Информационные системы в экономике (лекции, упражнения и задачи): Учебное пособие.- м.: Вузовский учебник, 2006.

- •1. Общая характеристика методов формирования решений

- •3. Формирование решений средствами таблиц

- •6. Формирование решений в условиях риска

- •7. Формирование решений с помощью нейросетей

- •8. Формирование решений с помощью нечетких множеств

3. Содержание основных технологических операций

Базовые информационные технологии, находящиеся на нижнем уровне иерархии технологий информационной системы, согласно дереву, представленному на рис. 4.2, как правило, состоят из процедур, каждая из которых содержит операции или действия. Типовые процедуры следующие:

-

Процедура получения исходных данных, содержащая следующие операции: сбор, регистрация, ввод и контроль, передача.

-

Процедура обработки данных, содержащая логические (поиск, группировка, сортировка) и вычислительные операции.

-

Процедура передачи и потребления результатов решения задачи, содержащая следующие операции: контроль правильности результатов, передача их пользователю, архивирование и ксерокопирование.

Рассмотрим наиболее важные из них.

Сбор и регистрация информации. Сбор осуществляется либо автоматически с датчиков информации, встроенных в технологическую линию или контрольно-измерительные приборы, либо вручную путем фиксации результатов какой-либо деятельности на бумажных документах или технических средствах.

Передача информации. Передача выполняется в том случае, если существует потребность во взаимодействии между территориально удаленными пользователями. Над сообщением, посылаемым источником информации выполняется три процедуры: преобразование в соответствующую форму, кодирование и модуляция. Приемная сторона также выполняет три процедуры: демодуляция, декодирование, преобразование сообщения в первичную форму.

Операция ввода и контроля относится к наиболее трудоемким, так как она, в большинстве случаев, сопряжена с ручными действиями. Процесс ввода документов возможен двумя способами:

-ручной ввод;

-автоматизированный ввод.

Ручной ввод предполагает перенос данных с бумажного документа путем их набора на клавиатуре. Современный уровень развития технологии автоматизированной обработки предусматривает в процессе ввода применение макетов, то есть создание машинных электронных документов. Известны два варианта макетов ввода:

-копия вводимого документа;

-унифицированный макет ввода.

Первый вариант ориентирован на один вид первичного документа, второй - на несколько. Во втором случае все документы должны иметь некоторое множество одинаковых реквизитов. Например: платежные поручения, расходные кассовые ордера, накладные могут иметь одинаковые реквизиты, которые вводятся.

При вводе возможны ошибки, которые выявляются различными методами контроля. Среди многочисленных методов контроля, базирующихся на естественной избыточности, простейшими являются:

-

метод проверки границ (метод "вилки");

-

метод справочника;

-

метод проверки структуры кода;

-

метод контрольных сумм.

Метод проверки границ возможен, если множество разрешенных значений контролируемого реквизита находится в некоторых границах, что можно представить следующим образом:

![]() .

.

Допустим значения реквизита "код склада" находится в диапазоне от 1 до 12. Тогда контроль организуется с помощью следующего правила:

![]() .

.

Метод эффективен, если значения контролируемого реквизита размещены равномерно на числовой оси. Частным случаем метода проверки границ, является проверка знака вводимого значения реквизита. В большинстве случаев вводимое число должно быть положительным, что можно проконтролировать с помощью проверки числа на знак.

Метод справочника основывается на специально созданных таблицах, где размещаются правильные коды (например, коды поставщиков). В процессе контроля происходит обращение к таблице-справочнику с целью поиска контролируемого кода. Если таковой найден, считается, что ошибка отсутствует.

Метод проверки структуры кода использует отдельные его разряды. Пусть пятиразрядный табельный номер имеет следующую структуру:

-

первый разряд указывает на номер цеха;

-

второй-пятый – на номер работника в цеху.

Если на предприятии три цеха, то можно использовать первый разряд для контроля путем сравнения его с цифрами один, два или три.

Метод контрольных сумм используется в процессе проверки правильности передачи данных в сетях. Для этого подсчитывается сумма чисел передаваемой последовательности данных до и после сеанса передачи. Суммы сравниваются, в случае несовпадения фиксируется ошибка. Контрольные суммы часто используются в антивирусных программах.

Следующей важной процедурой информационной технологии является обработка данных. Данные, которыми оперирует компьютер, не должны представлять собой беспорядочный набор символов, хаотично расположенных в его памяти. Форма представления данных должна быть пригодной для их формальной обработки с помощью программ. Все операции данной процедуры делятся на логические (сортировка, группировку, поиск), либо на вычислительные. Среди операций, реализующих данную процедуру, вначале выясним содержание логических, а за тем вычислительных.

Операция сортировки.

Покажем на примере, какие результаты можно получить из одной и той же базы данных, если ее сортировать по различным ключам. Допустим, имеется база данных ПОСТАВКИ со следующими исходными данными:

ПОСТАВКИ СВОДКА 1

|

Код поставщика |

Код товара |

Фактически поставлено (руб.) |

|

Код поставщика |

Фактически поставлено (руб.) |

|

|

|

101 |

2001 |

5 |

|

|

|

||

|

100 |

2000 |

3 |

100 |

11 |

|

||

|

100 |

2001 |

4 |

101 |

8 |

|

||

|

101 |

2002 |

2 |

|

|

|

||

|

100 |

2002 |

2 |

Всего |

19 |

|

||

|

101 |

2000 |

3 |

|

|

|

Если ее сортировать по ключу "Код поставщика", то можно получить ведомость Сводка 1, где определяется общая сумма поставки каждым поставщиком. Если же ее сортировать по ключу "Код товара", то можно получить ведомость Сводка 2, которая содержит суммы поставок по кодам товаров:

ПОСТАВКИ СВОДКА 2

|

Код поставщика |

Код товара |

Фактически поставлено (руб.) |

|

Код товара |

Фактически поставлено (руб.) |

|

|

|

100 |

2000 |

3 |

2000 |

6 |

|

||

|

101 |

2000 |

3 |

2001 |

9 |

|

||

|

100 |

2001 |

4 |

2002 |

4 |

|

||

|

101 |

2001 |

5 |

Всего |

19 |

|

||

|

|

|

||||||

|

100 |

2002 |

2 |

|

||||

|

101 |

2002 |

2 |

|

|

|||

Операция поиска.

В соответствии с классификацией информационных систем, приведенной в разделе 4.1, их условно можно разделить на документальные и фактографические. Поиск информации в них осуществляется различными методами. В документальных системах осуществляется поиск документов в соответствии с ПОЗ – поисковым образом запроса среди документов, описанных в форме ПОД – поисковым образом документа. И ПОЗ и ПОД представляются с помощью специального языка.

Главная черта документальных поисковых информационных систем состоит в получении нескольких (иногда многих) приблизительных ответов. Обусловлено это тем, что в ПОЗ указываются ключевые слова, которые могут также и в тех ПОД, которые к запросу не имею или имею опосредованное отношение.

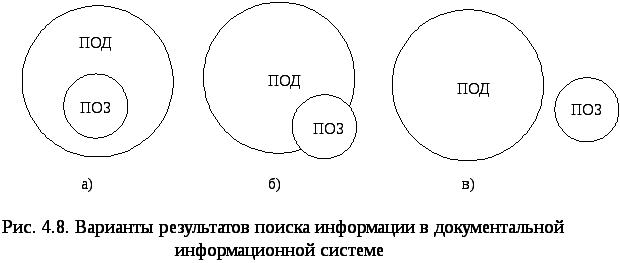

Варианты результатов поиска иллюстрируются на рис. 4.8. Поиск требуемой информации, указанной в ПОЗ, может завершиться успешно в случае, если во множестве ПОД имеются все документы, указанные во множестве ПОЗ (см. рис. 4.8а) На рис. 4.8б представлена обратная ситуация, а именно: частичное совпадение множества ПОЗ с множеством документов ПОД, а на рис. 4.8в неуспешное – полное несовпадение множеств ПОЗ и ПОД, то есть не найден ни один требуемый документ.

Документальные информационные системы используются в Интернет, в корпоративных электронных хранилищах текстовой информации, в библиотечных, патентных, юридических и других поисковых системах

В отличие от документальных фактографические информационные системы ориентированы на точный поиск данных. Поиск осуществляется по заданным ключам, под которыми понимается признак, отображающий одну или несколько сторон искомого объекта, процесса, явления. Ключ может быть первичным или вторичным. Как правила таблица, в которой осуществляется поиск, сортируется по искомому ключу. Например, в справочнике работающих сотрудников первичным ключом служит их табельный номер, что позволяет отыскать единственную о нем запись. Однако одного реквизита может не хватить, для того, чтобы отыскать требуемую запись.

Простейшим методом поиска является последовательный перебор и сравнение текущего значения элемента данных с заданным, до первого случая их совпадения. Очевидно, что данный метод, в ряде случаев, является не очень эффективным, так как в среднем приходится просматривать половину массива.

Вычислительные операции.

Специфика экономических расчетов состоит в выполнении в подавляющих случаях арифметических операций. Пусть а1, а2, а3, …, аn числовая последовательность, обозначающая:

а1 – заработная плата сотрудника А;

а2 – заработная плата сотрудника Б и т.д.

Обозначив через аi заработную плату i-го сотрудника модно определить сумму заработной платы, начисленной всем сотрудникам на основании следующей формулы:

![]() ,

,

где С – общая сумма начисленной заработной платы;

![]() -

сумма заработной платы i-го

сотрудника;

-

сумма заработной платы i-го

сотрудника;

n – количество сотрудников.

В реальных ситуациях верхняя граница суммирования, как правило, неизвестна, поэтому формулу записывают следующим образом:

![]() .

.

Довольно часто используют двойные или тройные суммы, например,

![]() .

.

Если

необходимо указать произведение сумм,

то представить это можно так:

![]() ,

,

Например,

![]() .

.

Аналогично

знаку суммирования используется знак

умножения. Например, произведение

![]() можно записать как

можно записать как

![]() или

сокращенно

или

сокращенно

![]() .

.

Не мало важную роль в информационных технологиях играет операция проверки правильности полученных результатов. Для ее осуществления можно воспользоваться балансовым контролем.