3. Архитектура и реализация сегментирования защищаемых ресурсов

Институт проблем информатики Российской Академии наук имеет большой опыт проектирования АИС и СЦ с архитектурой сегментирования защищаемых ресурсов для государственных структур управления, специальных органов и служб.

Общая идеология такой архитектуры включает в себя следующие положения.

Создаются три информационно-технологических контура безопасности – секретный «С», конфиденциальный «К» и открытый (публичный) «О». Это обеспечивает баланс требований открытости информации и ее защиты.

При реализации соответствующих мер защиты в контурах безопасности может циркулировать и обрабатываться информация следующих категорий:

– публичный контур «О» – только открытая информация;

– конфиденциальный контур «К» – информация ограниченного доступа в соответствии с законодательно установленными тайнами (служебная, коммерческая, банковская и т.д.) и открытая информация;

– секретный контур «С» – информация, включающая сведения государственной тайны, а также информация ограниченного доступа и открытая информация.

Каждый контур безопасности является локальной системой обработки информации. В ней, независимо от фактической категории входящих информационных объектов и массивов данных, вся информация обрабатывается в соответствии с требованиями по наивысшему грифу.

В целях обеспечения возможности интеграции информации, получения консолидированного информационно-аналитического продукта между контурами работают однонаправленные каналы информационных потоков по вектору: контур «О» → контур «К» → контур «С».

Обмен информацией с сетью Интернет осуществляется только из публичного контура «О» посредством прямой связи из «демилитаризованной зоны» (ДМЗ), взаимодействующей с рабочей областью контура через межсетевой экран (МСЭ).

Обмен информацией в контурах, между контурами и с системами за пределами медиапространства СЦ осуществляется посредством защищенной телекоммуникационной сети (ТКС), реализующей доверенные каналы связи и функционирующей как самостоятельная система или «поверх» Интернета.

Для всего сообщества пользователей СЦ выделение контуров автоматически обеспечивает реализацию мандатной модели разграничения доступа к ресурсам по признаку грифа секретности/конфиденциальности. Внутри контуров может быть дифференцированное разграничение доступа к ресурсам по дискреционной модели. Это позволяет построить достаточно гибкую и отвечающую принятым нормативным требованиям политику разграничения доступа.

При этом возникает непростая проблема функционально-целевой интеграции информации из всей совокупности ИР СЦ.

Прежде всего, она касается сбора и накопления информации различного грифа из различных источников, формирования стационарного актуализируемого банка данных СЦ, включающего совокупные информационные ресурсы центра. Каждый контур безопасности включает свой банк данных. При этом не исключается избыточность данных в контуре по отношению к другому контуру. Всё зависит от решаемых задач ситуационного управления и требуемой для этого информации.

Разрабатываются специальные информационные технологии для подготовки информационно-аналитического продукта по конкретной динамически возникающей ситуации с получением данных из БД СЦ, АИС КВО, а также из систем и объектов, находящихся вне периметра компетенции прямого менеджмента СЦ. Простейший способ ввода актуальных данных в пределы периметра СЦ – размещение на его территории или на специальных выделенных подконтрольных территориях стороннего объекта удаленных терминалов, входящих в соответствующий контур безопасности СЦ.

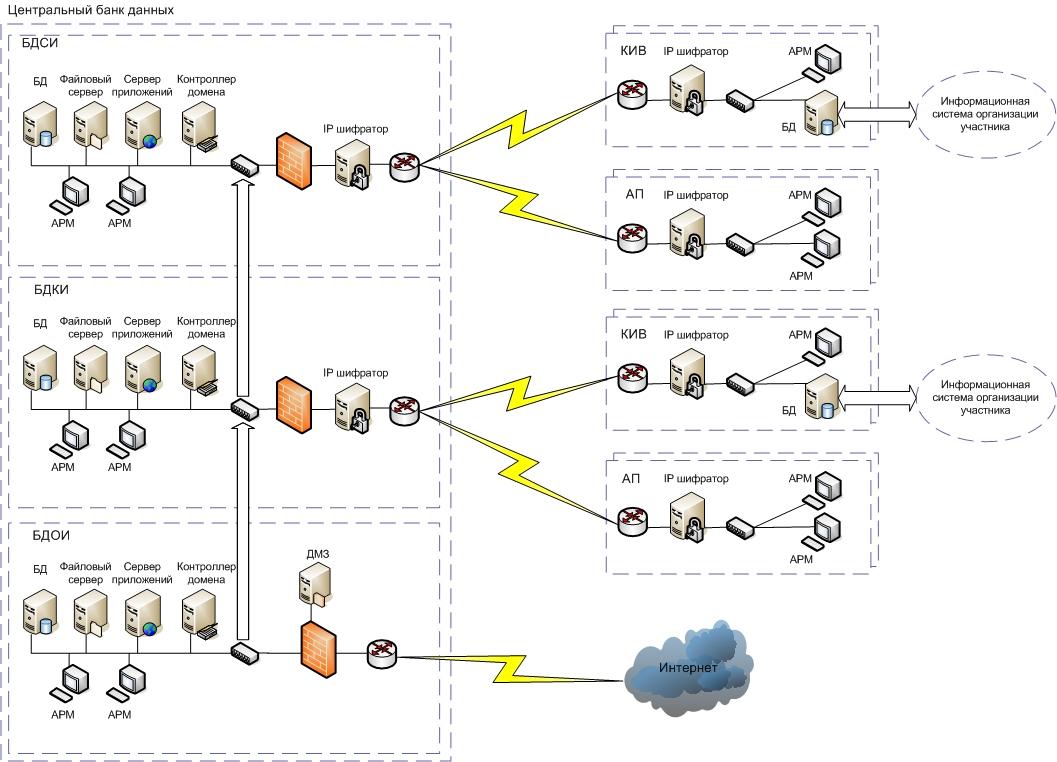

В качестве примера технического решения на Рис.2. предложена обобщённая схема реально внедрённого объединённого банка данных (ОБД), предназначенного для интеграции информации из различных источников и использования этой информации для принятия решений участниками информационного объединения и компетентными органами [3].

Центральный банк данных (ЦБД), включает в себя три контура безопасности: банк данных секретной информации (БДСИ), банк данных конфиденциальной информации (БДКИ) и банк данных открытой информации (БДОИ).

Каждый контур безопасности ЦБД является ЛВС клиент-серверной архитектуры и организован как выделенный домен информационного взаимодействия. Сервер-контроллер домена реализует политику разграничения доступа к ресурсам.

Используется два вида удалённых терминалов: абонентские пункты (АП) с автоматизированными рабочими местами (АРМ) и комплексы информационного взаимодействия (КИВ), включающие в себя наряду с АРМ серверы БД взаимодействия, предназначенные для реализации протоколов информационного взаимодействия с АИС участников. АП и КИВ организованы как ЛВС. Передача данных между ЛВС каждого контура безопасности (ЦБД ↔ АП, ЦБД ↔ КИВ) обеспечивается защищёнными фрагментами ТКС.

Работа с Интернет осуществляется только из контура безопасности «О», в котором выделяются два сегмента: рабочий и «демилитаризованная зона» (ДМЗ). ДМЗ включает Web сервер, почтовый сервер и АРМы. Подключается к рабочему сегменту через межсетевой экран (МСЭ), что позволяет отделить внутренние ресурсы контура от ресурсов, работающих непосредственно с сетью Интернет, и предотвратить сетевые атаки на внутренние ресурсы.

Рис. 2. Схема реализации архитектуры сегментирования ресурсов

Для реализации политики безопасности при подключении ЦБД к ТКС для информационного взаимодействия с участниками через КИВ и АП используются межсетевые экраны. Защита информации в каналах передачи данных осуществляется с помощью IP шифраторов, сертифицированных на соответствующий уровень конфиденциальности.

В каждом контуре безопасности ЦБД все устройства оснащены аппаратно-программными модулями доверенной загрузки (АПМДЗ), обеспечивающими аутентификацию, разграничение доступа и ряд других функций защиты в зависимости от вида применяемого замка.

Для АРМ средствами системы обеспечения доверенной среды ОС (СОДС) создаётся замкнутая среда, допускающая запуск только назначенных данному АРМ пользовательских приложений. При необходимости шифрования сетевого трафика внутри ЛВС эта функция выполняется также средствами СОДС или АПМДЗ.

Централизованное управление профилями пользователей осуществляется средствами контроллера домена и СОДС.

Печать в контурах «С» и «К» производится только на принтеры, управляемые контроллером домена. Регистрация действий пользователей и событий безопасности обеспечивается средствами домена, СУБД и сервера приложений.

Информационное взаимодействие между контурами осуществляется либо через однонаправленные фильтры от контура «О» к контуру «К» и далее к контуру «С», либо с помощью отчуждаемых внешних носителей информации.

Предлагаемая техническая реализация полностью соответствует идеологии сегментирования ИТ-инфраструктуры системы путём выделения контуров безопасности по признаку грифа обрабатываемой информации, отвечает требованиям по ИБ для КСИИ, выполняя необходимые функции назначения по ИБ, создавая доверенную среду и используя наложенные сертифицированные средства защиты. На практике она обеспечила функциональность и безопасность как накапливаемая интегрированная база данных для различных приложений, в том числе и для СЦ.