- •Протоколы распределения ключей

- •Протокол Нидхема-Шрёдера (Needham-Schroeder protocol) на симметричных ключах

- •Протокол Нидхема-Шрёдера (Needham-Schroeder protocol) на aсимметричных ключах

- •Протокол Kerberos

- •Протокол Отвея-Рииса (Otway-Rees Protocol)

- •Задания

- •Реализация симметричного протокола Нидхема-Шрёдера

- •Реализация протокола Kerberos

- •Реализация протокола Отвея-Рииса

- •Реализация протокола Нидхема-Шрёдера на ассиметричных ключах

- •Примечания

Протокол Нидхема-Шрёдера (Needham-Schroeder protocol) на aсимметричных ключах

Предварительный этап:

Трент владеет открытыми ключами

и

и для общения с А иBсоответственно;

для общения с А иBсоответственно;Алиса имеет открытый ключ

и

секретный ключ

и

секретный ключ ,

Боб –

,

Боб – и

и ,

Трент –

,

Трент – и

и

Рабочий этап:

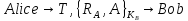

Алиса запрашивает у Трента открытый ключ Боба:

Трент отправляет Алисе открытый ключ Боба и его идентификатор, подписанные на ключе Трента:

.

.Алиса генерирует случайное число

,

добавляет свой идентификатор, а затем

шифрует их на открытом ключе Боба и

отправляет ему:

,

добавляет свой идентификатор, а затем

шифрует их на открытом ключе Боба и

отправляет ему: .

.Боб расшифровывает сообщение и обращается к Тренту для получения открытого ключа Алисы:

,

,

.

.

В результате участники обмена знают открытые ключи друг друга. После этого производится взаимная аутентификация с помощью случайных чисел:

,

,

.

.

Протокол Kerberos

Протокол Kerberos является одной из реализаций протокола аутентификации Нидама-Шрёдера с использованием третьей стороны.

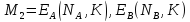

Механизм аутентификации, представленный в Kerberos версии 5, с учетом введенных обозначений можно описать следующими шагами:

Рабочий этап:

Алиса отправляет Тренту сообщение, состоящее из идентификаторов Алисы и Боба:

На основании полученных данных Трент формирует сообщение, состоящее из двух частей и отправляет его Алисе:

гдеK

– новый сеансовый ключ;

гдеK

– новый сеансовый ключ;Алиса создает сообщение из собственного идентификатора и метки времени

,

шифрует его на сеансовом ключе и посылает

Бобу вместе со второй половиной

сообщения, полученного от Трента:

,

шифрует его на сеансовом ключе и посылает

Бобу вместе со второй половиной

сообщения, полученного от Трента:

Боб получает и расшифровывает сообщение и проверяет метку времени. Затем, в целях собственной аутентификации, Боб шифрует модифицированную метку времени

на общем сеансовом ключе:

на общем сеансовом ключе: ;

;

Протокол Отвея-Рииса (Otway-Rees Protocol)

Перед началом протокола имеется:

Доверенный центр Трент;

Пользователи Алиса и Боб, ключи для общения с Трентом

и

и

соответственно;

соответственно;Алиса выбирает числа

,

Боб выбирает

,

Боб выбирает ;

;

Рабочий этап:

Алиса формирует сообщения для Боба, в котором передаются незашифрованные N, A, B, а также N, A, B и

,

зашифрованные на облщем ключе Алисы и

Трента:

,

зашифрованные на облщем ключе Алисы и

Трента:

Боб получает сообщение и добавляет к нему еще одну строку, которую он шифрует на общем ключе Трента и Боба:

Трент, зная оба ключа, расшифровывает сообщения Алисы и Боба. Далее Трент подтверждает тот факт, что Трент – это он и формирует общий ключ К:

.

.Боб получает и расшифровывает сообщени, затем убеждается в том, что сообщение пришло от Трента. Боб принимает сгенерированный ключ К и отправляет Алисе первую часть сообщения Трента:

;

;Алиса принимает сообщение, удостоверяется в том, что оно от Трента и принимает сгенерированный ключ K.

Задания

Реализация симметричного протокола Нидхема-Шрёдера

Целью данного задания является реализация протокола распределения ключей Нидхема-Шрёдера, основанного на симметричных ключах. В интерфейсе приложения должны быть наглядно представлены:

Исходные данные протокола (модули, ключи, секретные данные и т.п.);

Данные, передаваемые по сети каждой из сторон;

Проверки, выполняемые каждым из участников.

Процесс взаимодействия между сторонами протокола может быть реализован как с применением сетевых технологий, так и при помощи буферных переменных. Также необходимо выделить каждый из этапов протоколов для того, чтобы его можно было отделить от остальных.