Security_metod

.pdf

використовуйте SSH; або замість HTTP, використовуйте протокол

HTTPS.

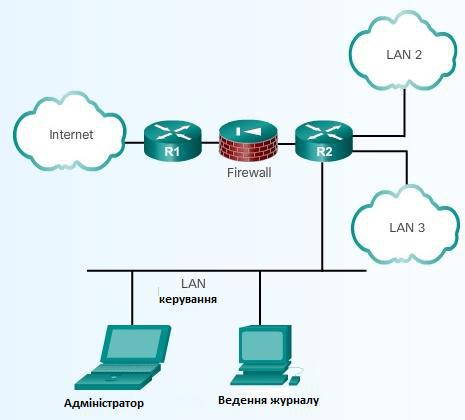

Створіть спеціалізовану мережу управління (management network), як показано на рисунку 7. Мережа управління, повинна містити тільки хости адміністраторів та під'єднуватися до спеціального інтерфейсу маршрутизатора.

Створіть спеціалізовану мережу управління (management network), як показано на рисунку 7. Мережа управління, повинна містити тільки хости адміністраторів та під'єднуватися до спеціального інтерфейсу маршрутизатора.

Налаштуйте фільтрацію пакетів так, щоб тільки певні хости адміністрування та бажані протоколи мали доступ до маршрутизатора. Наприклад, дозвольте тільки SSH запити з IP-адреси хоста адміністратора для ініціювання підключення до маршрутизаторів в мережі.

Налаштуйте фільтрацію пакетів так, щоб тільки певні хости адміністрування та бажані протоколи мали доступ до маршрутизатора. Наприклад, дозвольте тільки SSH запити з IP-адреси хоста адміністратора для ініціювання підключення до маршрутизаторів в мережі.

Рис. 7 - Віддалений доступ з метою адміністрування

Ці запобіжні заходи є цінними, але вони не захищають мережу повністю. Також мають бути реалізовані й інші методи захисту. Одним із самих основних і важливих методів є використання безпечного пароля.

4.2.2 Налаштування безпечного адміністративного доступу

Зловмисники використовують різні методи для отримання пароля адміністратора. Вони можуть використовувати shoulder surf (серфінг через плече), злам паролів на основі особистої інформації користувача, або прослуховування TFTP пакетів, які містять текстові файли конфігурації. Зловмисники можуть використовувати такі інструменти, як L0phtCrack и Cain & Abel для реалізації brute force атак і підбору паролів.

40

Для захисту маршрутизаторів и комутаторів виконайте наступні загальні рекомендації з вибору надійних паролів:

Використовуйте пароль довжиною 10 та більше символів. Чим довший, тим кращий.

Використовуйте пароль довжиною 10 та більше символів. Чим довший, тим кращий.

Зробіть паролі складними. Включіть поєднання великих і малих літер, цифр, символів і пробілів.

Зробіть паролі складними. Включіть поєднання великих і малих літер, цифр, символів і пробілів.

Уникайте паролів на основі повторення, словникових слів, послідовних букв або цифр, імен користувачів, родичів або імен домашніх тварин, біографічних даних, таких як дні народження, ідентифікаційні номери, імена предків, або інших фрагментів інформації, які легко ідентифікуються.

Уникайте паролів на основі повторення, словникових слів, послідовних букв або цифр, імен користувачів, родичів або імен домашніх тварин, біографічних даних, таких як дні народження, ідентифікаційні номери, імена предків, або інших фрагментів інформації, які легко ідентифікуються.

Уникайте навмисних друкарських помилок в паролі. Наприклад, Smith = Smyth = 5mYth або Security = 5ecur1ty.

Уникайте навмисних друкарських помилок в паролі. Наприклад, Smith = Smyth = 5mYth або Security = 5ecur1ty.

Змінюйте паролі часто. Якщо пароль скомпрометований, можливість зловмисника використовувати пароль буде обмежена.

Змінюйте паролі часто. Якщо пароль скомпрометований, можливість зловмисника використовувати пароль буде обмежена.

Не записуйте паролі і не залишайте їх на видних місцях, таких як стіл або монітор.

Не записуйте паролі і не залишайте їх на видних місцях, таких як стіл або монітор.

На маршрутизаторах і в багатьох інших системах, пробіли на початку пароля ігноруються, але пробіли після першого символу не залишаються без уваги. Таким чином, одним із методів для створення надійного пароля є використання пробілу в паролі і створення фрази з декількох слів, так званої pass phrase. Фразу часто легше запам'ятати, ніж простий пароль. Крім того, її буде важче вгадати.

Адміністратори мають забезпечити надійність паролів, які використовуються в мережі. Одним із способів досягнення цієї мети є використання інструментів, які використовуються зловмисниками для перевірки надійності паролів.

Чисельні порти доступу на маршрутизаторі мають бути захищені паролями, в тому числі консольний порт, aux порт, і vty лінії виртуального терминала. Всі маршрутизатори також мають бути налаштовані з паролем для входу до привілейованого режиму.

Для збільшення секретності паролів, потрібно налаштувати:

Вимогу мінімальної довжини пароля Enforce minimum password lengths.

Вимогу мінімальної довжини пароля Enforce minimum password lengths.

Відключення неактивних з’єднань Disable unattended connections.

Відключення неактивних з’єднань Disable unattended connections.

Шифрування всіх паролів у файлі конфігурації.

Шифрування всіх паролів у файлі конфігурації.

Інша доступна функція безпеки - аутентифікація. Маршрутизатори зазвичай можуть підтримувати список імен користувачів і паролів в локальній базі даних на маршрутизаторі для виконання аутентифікації локального входу. Є два методи налаштування локальних облікових записів користувачів:

username name password password username name secret password

41

Команда username secret є більш безпечною, оскільки вона використовує алгоритм хешування MD5 для приховування паролів. MD5 є набагато кращим, ніж алгоритм стандартного типу 7, який використовується командою service password-encryption. Додатковий рівень захисту MD5 корисний у середовищах, в яких пароль передається мережею або зберігається на сервері TFTP. Використовується команда login local в режимі конфігурації лінії для того, щоб під час перевірки автентичності використовувалася локальна база даних.

4.2.3 Налаштування SSH

При включенні віддаленого адміністративного доступу, важливо також розглянути його наслідки для безпеки відправки інформації мережею. Традиційно, віддалений доступ на маршрутизаторах був налаштований за допомогою протоколу Telnet на порту TCP 23. Однак, Telnet був розроблений в часи, коли безпека не була проблемою, тому весь трафік Telnet передається у відкритому вигляді. Використання цього протоколу, означає, що критично важливі дані, такі як конфігурація маршрутизатора, легко доступні для зловмисників. Хакери можуть перехоплювати пакети, використовуючи аналізатор протоколів, такий як Wireshark. Якщо потік Telnet виявлений, зловмисники можуть дізнатися ім'я користувача та пароль адміністратора.

Протокол SSH замінив Telnet для забезпечення віддаленого адміністрування маршрутизатора зі з'єднанням, яке підтримує конфіденційність і цілісність сесії. Він забезпечує функціональність, яка схожа на з'єднання Telnet, за винятком того, що зв'язок відбувається в зашифрованому вигляді і працює на порту 22.

Необхідно перш за все переконатися, що цільові маршрутизатори працюють під керуванням Cisco IOS Release 12.1 (1) T або новішої версії з підтримкою SSH. Тільки криптографічні Cisco IOS образи містять функції IPsec з підтримкою SSH. Як правило, ці образи мають в назві ідентифікатори k8 або k9.

Наприклад, c1841-advipservicesk9-mz.124-10b.bin є образом, який може підтримувати SSH.

Чотири кроки потрібно виконати для підтримки на маршрутизаторі SSH:

Крок 1. Якщо маршрутизатор має унікальне ім'я хоста, потрібно налаштувати ім'я домену мережі за допомогою команди ip domain-name domain-name в режимі глобальної конфігурації.

Крок 2. Секретні оne-way ключі потрібно створити для шифрування маршрутизатором трафіку SSH. Ці ключі називають асиметричними ключами. Програмне забезпечення Cisco IOS використовує Rivest, Shamir, and Adleman (RSA) алгоритм для генерації ключів. Щоб створити ключ RSA, використовуй-

те команду crypto key generate rsa general-keys modulus modulus-size

команду в режимі глобальної конфігурації. modulus визначає розмір ключа RSA і може бути налаштований від 360 біт до 2048 біт. Чим більше модуль, тим більш безпечний ключ RSA. Однак, ключі з великим значенням модуля займають більше часу при створенні і також більше часу для шифрування і дешифру-

42

вання. Мінімально рекомендований модуль довжини ключа modulus key length 1024 біта.

Крок 3. Переконайтеся, що існує припустиме ім'я користувача для входу в локальній базі даних. Якщо ні, створіть його, використовуючи команду username name secret password.

Крок 4. Увімкніть vty вхідні SSH сесії з використанням команди line vty і transport input ssh.

SSH включається автоматично після того, як генеруються RSA ключі. Служби SSH маршрутизатора можуть бути доступні за допомогою SSH клієнтського програмного забезпечення.

Існують два різні способи підключення до SSH-доступного маршрутиза-

тора:

Підключення через SSH до Cisco маршрутизатора проводять за допомогою команди ssh в привілейованому режимі EXEC.

Підключення через SSH до Cisco маршрутизатора проводять за допомогою команди ssh в привілейованому режимі EXEC.

Підключення проходить з використанням вільних і комерційних SSH клієнтів, які працюють на хості. Прикладами таких клієнтів є PuTTY, OpenSSH, і TeraTerm.

Підключення проходить з використанням вільних і комерційних SSH клієнтів, які працюють на хості. Прикладами таких клієнтів є PuTTY, OpenSSH, і TeraTerm.

4.3 Контроль за доступом до пристроїв інфраструктури

Хоча важливо, щоб системний адміністратор міг безпечно підключатися і керувати пристроєм, для підтримки безпеки мережі необхідні додаткові налаштування. Більшості співробітників компанії потрібен доступ лише до конкретної області мережі. Не всі працівники навіть ІТ-відділу повинні мати однаковий рівень доступу до інфраструктури пристроїв.

Наприклад, старший адміністратор поїхав на відпочинок і забезпечив молодшого адміністратора паролями до привілейованого режиму EXEC на всіх пристроях інфраструктури. Кілька днів по тому, цікавий молодший адміністратор випадково відключає мережу компанії. Цей сценарій часто зустрічається, коли маршрутизатор забезпечений тільки одним привілейованим паролем EXEC. Будь-хто, у кого є цей пароль, має повний доступ до маршрутизатора.

Налаштування рівня привілеїв є наступним кроком для системного адміністратора, який хоче захистити мережу. Рівні привілеїв визначають, кому має бути дозволений доступ для підключення до пристрою і що людина зможе з ним робити. Програмне забезпечення Cisco IOS CLI має два рівні доступу до команд:

Користувацький режим (рівень привілеїв 1) - забезпечує низький рівень привілеїв і дозволяє лише команди користувацького рівня, доступні в командному рядку маршрутизатора.

Користувацький режим (рівень привілеїв 1) - забезпечує низький рівень привілеїв і дозволяє лише команди користувацького рівня, доступні в командному рядку маршрутизатора.

Привілейований режимі (рівень привілеїв 15) - Включає в себе всі команди на маршрутизаторі.

Привілейований режимі (рівень привілеїв 15) - Включає в себе всі команди на маршрутизаторі.

Хоча ці два рівні дійсно забезпечують контроль, іноді потрібен більш точний рівень контролю.

43

Програмне забезпечення Cisco IOS має два способи надання доступу до інфраструктури: рівень привілеїв (Privilege Levels) і на основі ролей CLI (rolebased CLI).

4.3.1Призначення рівнів привілеїв (Privilege Levels)

ЗCisco IOS Release 10.3, Cisco маршрутизатори дозволяють адміністратору налаштувати декілька рівнів привілеїв. Налаштування рівнів привілеїв особливо корисне в середовищі служби підтримки, коли деякі адміністратори повинні мати можливість налаштовувати і контролювати кожну частину маршрутизатора (рівень 15), та іншим адміністраторам необхідно тільки стежити за налаштуваннями, а не налаштовувати маршрутизатор (підходять рівні від 2 до 14). Існує 16 рівнів привілеїв в цілому. Рівні 0, 1, та 15 мають зумовлені налаштування.

Адміністратор може визначити кілька користувальницьких рівнів привілеїв і призначити різні команди для кожного рівня. Чим вище рівень привілеїв, тим більше прав доступу у користувача до маршрутизатора. Команди, які доступні на більш низькому рівні привілеїв також виконуються на більш високому рівні, тому що рівень привілеїв включає в себе привілеї всіх нижчих рівнів. Наприклад, користувач уповноважений для привілеїв 10 рівня отримує доступ до команд дозволеним на рівнях привілеїв від 0 до 10 (якщо вони визначені). Користувач 10 рівня привілеїв не може отримати доступ до команд, які надаються на рівні 11 або вище. Користувач, авторизований для рівня привілеїв 15 може виконувати всі команди Cisco IOS.

Щоб призначити команди на користувальницький рівень привілеїв, використовуємо команду privilege в режимі глобальної конфігурації:

Router(config)# privilege mode {level level command|reset}command

Важливо відзначити, що призначення команди з декількома ключовими словами, такої як show ip route на певний рівень привілеїв автоматично призначає всі команди, пов'язані з першими кількома ключовими словами на зазначений рівень привілеїв. Наприклад, обидві команди show і show ip автоматично встановлюються на рівень привілеїв, де була встановлена команда show ip

route.

Хоча призначення рівня привілеїв дійсно забезпечує певну гнучкість, деяким організаціям це не підходить через наступні обмеження:

Немає контролю доступу через інтерфейси, порти, логічні інтерфейси на маршрутизаторі.

Немає контролю доступу через інтерфейси, порти, логічні інтерфейси на маршрутизаторі.

Команди, доступні на більш низькому рівні привілеїв завжди виконуються на більш високих рівнях.

Команди, доступні на більш низькому рівні привілеїв завжди виконуються на більш високих рівнях.

Команди, спеціально встановлені на більш високий рівень привілеїв, не доступні для користувачів з нижчими привілеями.

Команди, спеціально встановлені на більш високий рівень привілеїв, не доступні для користувачів з нижчими привілеями.

Призначення команди з кількома ключовими словами для певного рівня привілеїв також призначає на нього всі команди, пов'язані з першим ключовим словом.

Призначення команди з кількома ключовими словами для певного рівня привілеїв також призначає на нього всі команди, пов'язані з першим ключовим словом.

44

Призначення команд на певний рівень привілеїв може бути трудомістким процесом.

Призначення команд на певний рівень привілеїв може бути трудомістким процесом.

4.3.2 Налаштування доступу на основі ролей (Role-Based CLI Access)

Для забезпечення більшої гнучкості, ніж надають рівні привілеїв, використовується доступ на основі ролей. Ця функція забезпечує більш тонкий, більш гнучкий контроль доступу, контролюючи конкретно, які команди доступні для певних ролей. Доступ на основі ролей дозволяє адміністратору мережі створювати різні види (view) конфігурації маршрутизатора для різних користувачів. Кожен вид визначає команди консолі, до яких певний користувач може отримати доступ.

Доступ на основі ролей підвищує безпеку пристроїв, визначивши набір команд CLI, які доступні конкретному користувачеві. Крім того, адміністратори можуть контролювати доступ користувачів до певних портів, логічних інтерфейсів, і слотів на маршрутизаторі. Це вберігає користувача від випадкових або навмисних змін в конфігурації та від збору інформації, до якої він не повинен мати доступ.

За рахунок того, що попереджається незловмисне виконання команд невповноваженими особами, зменшується час простою і підвищується доступність пристрою.

Користувачі бачать тільки ті команди, які можна застосувати до портів, до яких вони мають доступ. Маршрутизатор уявляється їм менш складним пристроєм.

Доступ на основі ролей передбачає три типи видів:

Root view CLI view Superview

Root view

Для налаштування будь-якого виду адміністратор має перебувати в Root view. Root view має такі самі права доступу, як і користувач з рівнем привілеїв

15.

CLI view

Конкретний набір команд може бути згрупований в CLI view. На відміну від рівня привілеїв, він не має ієрархії команд. Він не наслідує команди від іншого виду. Команди можуть бути представлені в декількох CLI view.

Superview

Superview складається з одного або декількох CLI view. Дозволяє адміністратору мережі налаштувати користувачам і групам користувачів кілька видів одразу.

Superview має наступні характеристики:

Один CLI view може бути використаний в декількох Superview.

Один CLI view може бути використаний в декількох Superview.

45

Команди не можуть бути налаштовані для Superview. Адміністратор має додати команди до CLI view і додати його до Superview.

Команди не можуть бути налаштовані для Superview. Адміністратор має додати команди до CLI view і додати його до Superview.

Користувачі, які увійшли до Superview мають можливість отримати доступ до всіх команд, які були налаштовані для будь-якого CLI view, який є части-

Користувачі, які увійшли до Superview мають можливість отримати доступ до всіх команд, які були налаштовані для будь-якого CLI view, який є части-

ною Superview.

Кожен Superview має пароль для переключення між Superview і CLI view. Видалення Superview не призводить до видалення пов’язаних з ним CLI view.

4.4 Самостійна робота студента

4.4.1 Запитання для самоперевірки

1.Які області безпеки маршрутизатора Ви знаєте?

2.Які три типи видів передбачає доступ на основі ролей?

3.Назвіть характеристики Superview.

4.Які загальні рекомендації з вибору надійних паролів Ви знаєте?

4.4.2 Матеріали для самостійного поглибленого вивчення теми

1.Дослідіть можливості утиліт автоматичного захисту маршрутизатора.

2.Дослідіть методи захисту образу операційної системи і конфігураційних файлів маршрутизатора.

46

ТЕМА 5. АУТЕНТИФІКАЦІЯ, АВТОРИЗАЦІЯ ТА ОБЛІК (ААА) Вступ

Мережа повинна бути спроектована для управління тим, кому дозволено підключатися до неї, і що вони можуть робити, коли підключені. Ці конструктивні характеристики визначені в політиці мережної безпеки. Політика визначає, як мережні адміністратори, корпоративні користувачі, віддалені користувачі, бізнес-партнери і клієнти мають доступу до мережних ресурсів. Політика безпеки також може передбачати впровадження системи обліку, яка відстежує, хто увійшов до системи і коли, що вони робили за час перебування в системі.

Управління доступом до мережі з використанням тільки пароля доступу до привілейованого режиму є обмеженим і не дуже добре масштабується. Замість цього, використання протоколу перевірки автентичності, авторизації та обліку (AAA) забезпечує необхідну основу для наявності безпеки доступу, яка масштабується.

Cisco IOS маршрутизатори можуть бути налаштовані на використання

ААА для доступу до локальної базі даних імен і паролів користувачів. Використання локальної бази даних імен і паролів користувачів забезпечує більший рівень безпеки, ніж простий пароль, є рішенням економічно ефективним і легко реалізується.

5.1 Задачі ААА

5.1.1 Аутентифікація без ААА

Найпростішою формою аутентифікації є використання паролів. Цей метод налаштовується за допомогою комбінації логіна і пароля на консолі, на vty лініях і aux порту. Цей метод є найпростішим у реалізації, але він також самий слабкий і найменш безпечний. Логіни, які захищені тільки паролями дуже уразливі до атак грубої сили. Крім того, цей метод не дає ніякого обліку. Будь-яка людина яка має пароль може отримати доступ до пристрою і змінити конфігурацію.

Щоб забезпечити облік, можна використовувати локальну базу даних аутентифікації за допомогою однієї з наступних команд:

username username password password username username secret password

Цей метод створює окремі облікові записи користувачів на кожному пристрої з конкретним паролем, заданим для кожного користувача. Метод локальної бази даних надає додаткову безпеку, тому що атакуючий повинен знати ім'я користувача та пароль. Цей метод також забезпечує облік, тому що ім'я користувача записується при вході до системи.

Метод локальної бази даних має деякі обмеження. Облікові записи користувачів повинні бути налаштовані локально на кожному пристрої. У великому корпоративному середовищі, яке має кілька маршрутизаторів і комутаторів, формування та і зміни локальних баз даних на кожному пристрої потребують

47

часу. Крім того, налаштування локальної бази даних не надає резервного методу перевірки автентичності. Наприклад, якщо адміністратор забуває ім'я користувача та пароль для пристрою, то відновлення пароля стає єдиним варіантом.

Кращим рішенням вважається таке, коли всі пристрої відносяться до однієї бази даних імен користувачів і паролів на центральному сервері.

5.1.2 Компоненти ААА

Мережна та адміністративна безпека ААА має кілька функціональних компонентів:

Аутентифікація - користувачі та адміністратори повинні довести, що вони є тими, за кого себе видають. Аутентифікація може бути встановлена з використанням комбінації імені користувача та пароля, запитання та відповіді на нього, смарт-карти, і інших методів. Наприклад: "Я користувач «студент». Я знаю, пароль, щоб довести, що я користувач "студент".

Авторизація - після перевірки автентичності користувача, сервіс авторизації визначає, до яких ресурсів користувач може отримати доступ і які операції користувач може виконати. Наприклад "Користувач "студент" може отримати доступ до сервера XYZ, використовуючи тільки Telnet."

Облік - записує те, що користувач робить, в тому числі тривалість доступу до ресурсів, і будь-які зміни, які були зроблені. Облік відстежує, як використовуються ресурси мережі. Наприклад "Користувач "студент" звертався до сервера XYZ за допомогою Telnet протягом 15 хвилин."

Ця концепція схожа на використання кредитної картки.

Режими перевірки автентичності

ААА може використовуватися з метою аутентифікації користувачів для адміністративного доступу, або він може бути використаний для аутентифікації користувачів для віддаленого доступу до мережі. Ці два методи доступу використовують різні режими для запиту послуги ААА:

Character mode (текстовий режим) - користувач відправляє запит на створення процесу режиму EXEC з маршрутизатором для адміністративних цілей.

Character mode (текстовий режим) - користувач відправляє запит на створення процесу режиму EXEC з маршрутизатором для адміністративних цілей.

Packet mode (пакетний режим) - користувач надсилає запит на встановлення з'єднання через маршрутизатор з пристроєм в мережі.

Packet mode (пакетний режим) - користувач надсилає запит на встановлення з'єднання через маршрутизатор з пристроєм в мережі.

За винятком команд обліку, всі команди AAA можуть застосовуватися в обох режимах. Існує два загальні методи реалізації послуг ААА.

Локальна ААА аутентифікація

Локальна ААА використовує локальну базу даних для перевірки автентичності. Цей метод зберігає імена користувачів і паролі локально в маршрутизаторі, і користувачі аутентифікуються в локальній базі даних. Локальна ААА

ідеально підходить для невеликих мереж.

48

Серверна ААА аутентифікація

Серверний метод використовує зовнішній ресурс серверу бази даних, який використовує протоколи RADIUS або TACACS +. Якщо в мережі кілька маршрутизаторів, використання серверної ААА є більш доцільним.

Авторизація

Після того як користувач успішно пройшов аутентифікацію на обраному

ААА джерелі даних, локальному або серверному, йому дозволяється доступ до певних мережних ресурсів. Авторизація визначає що користувач може і не може робити в мережі після того, як він пройшов аутентифікацію.

Авторизація зазвичай реалізується з використанням серверного рішення

ААА. Авторизація використовує створений набір атрибутів, який описує доступ користувача до мережі. Ці атрибути порівнюються з інформацією, яка міститься в базі даних AAA, і визначають обмеження для цього користувача.

Авторизація відбувається автоматично і не вимагає від користувачів виконання додаткових дій після аутентифікації. Авторизація здійснюється одразу ж після перевірки автентичності користувача.

Облік (Accounting)

Облік збирає і передає дані про використання ресурсів, тому він може бути використаний для таких цілей, як аудит або білінг. Зібрані дані можуть містити початок і кінець з’єднання, виконані команди, кількість пакетів, і кількість байтів.

Облік здійснюється за допомогою ААА серверного рішення. Статистичні дані можуть бути вилучені з сервера для створення докладних звітів про конфігурацію мережі.

Одним з поширених рішень є використання обліку у поєднанні з ААА аутентифікацією для управління доступом до міжмережних пристроїв адміністративного персоналу. Облік забезпечує більш високий рівень безпеки, ніж просто аутентифікація. Сервери AAA ведуть докладний журнал про те, що авторизований користувач робить на пристрої. Ця інформація корисна при усуненні неполадок пристрою. Вона також забезпечує важелі щодо осіб, які виконують шкідливі дії.

5.2 Локальна аутентифікація

Локальна ААА аутентифікація, яка також згадується як автономна аутентифікація, може бути налаштована для невеликих мереж. Невеликими вважаються ті мережі, які мають один або два маршрутизатора та забезпечують доступ для обмеженого кола користувачів. Цей метод використовує локальні імена користувачів і паролі, що зберігаються на маршрутизаторі. Системний адміністратор повинен заповнити локальну базу даних безпеки, вказавши профілі для кожного користувача, який може увійти до системи.

49