- •Тема : Аутентификация сообщений и функции хеширования

- •Требования аутентификации

- •Функции аутентификации

- •Шифрование сообщения

- •Шифрование сообщения

- •Код аутентичности сообщения

- •Код аутентичности сообщения

- •Функция хеширования

- •Функция хеширования

- •Бесключевые функции хеширования Требования.

- •Требования предъявляемые к безключевым хеш- функциям

- •Хеш-функции с секретным ключом Требования.

Тема : Аутентификация сообщений и функции хеширования

План:

Функции аутентификации Логика алгоритма SHA-1 Логика алгоритма ГОСТ 34.11-94

Требования аутентификации

Типы нарушения защиты

1.Раскрытие содержимого

2.Анализ потока данных

3.Имитация

4.Модификация содержимого

5.Модификация последовательности сообщений

6.Модификация временных характеристик( задержка или воспроизведение)

7. Отречение

Меры защиты

Конфиденциаль |

Шифрование |

|

|

-ность |

|

Целостность, |

Функции |

аутентификация |

аутентификации |

Аутентификация |

Электронная подпись |

2

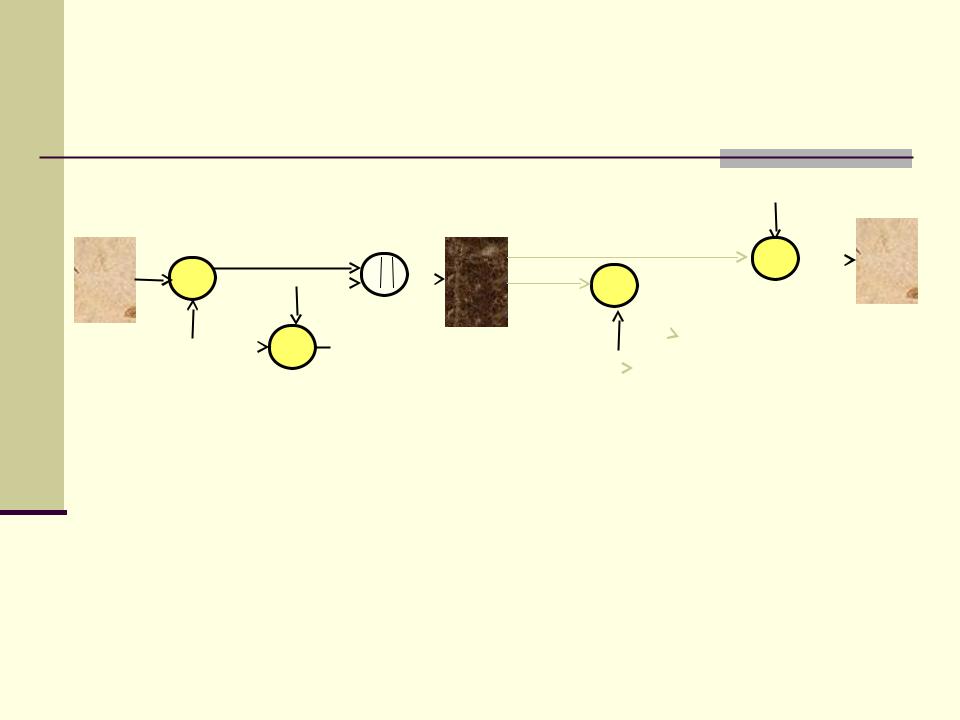

Функции аутентификации

Функция

ШИФРОВАНИЕ

КОД АУТЕНТИЧНОСТИ СООБЩЕНИЯ

Аутентификатор

шифрованный текст

MAC= Ck(M) где М –сообщение, к – секретный ключ,

MAC – фиксированное значение

ФУНКЦИЯ |

|

ХЕШИРОВАНИЯ |

h= H(M) |

3

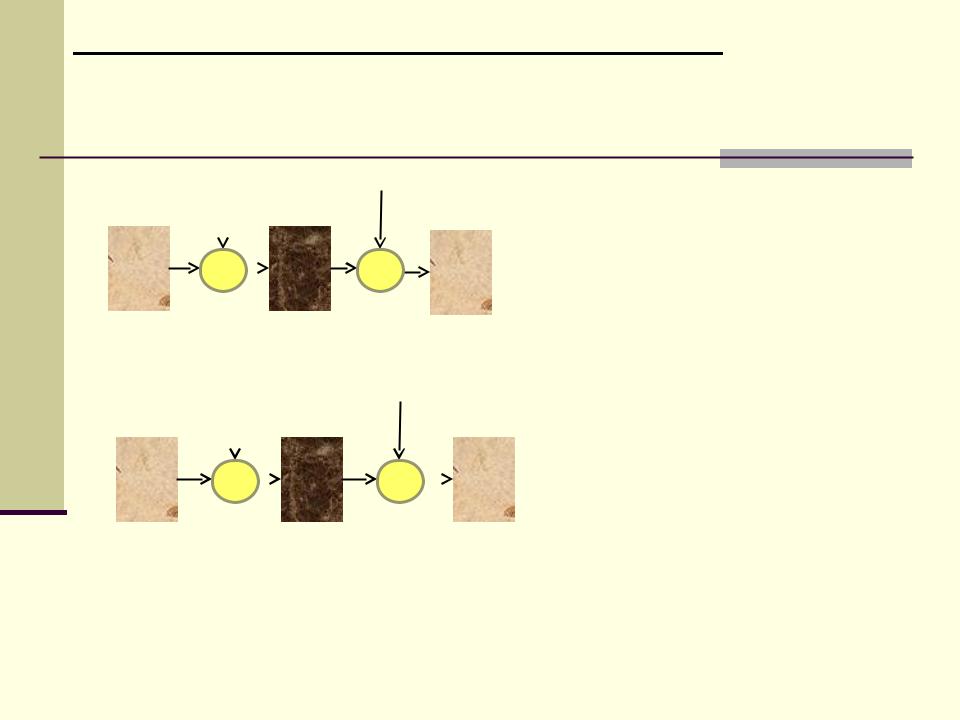

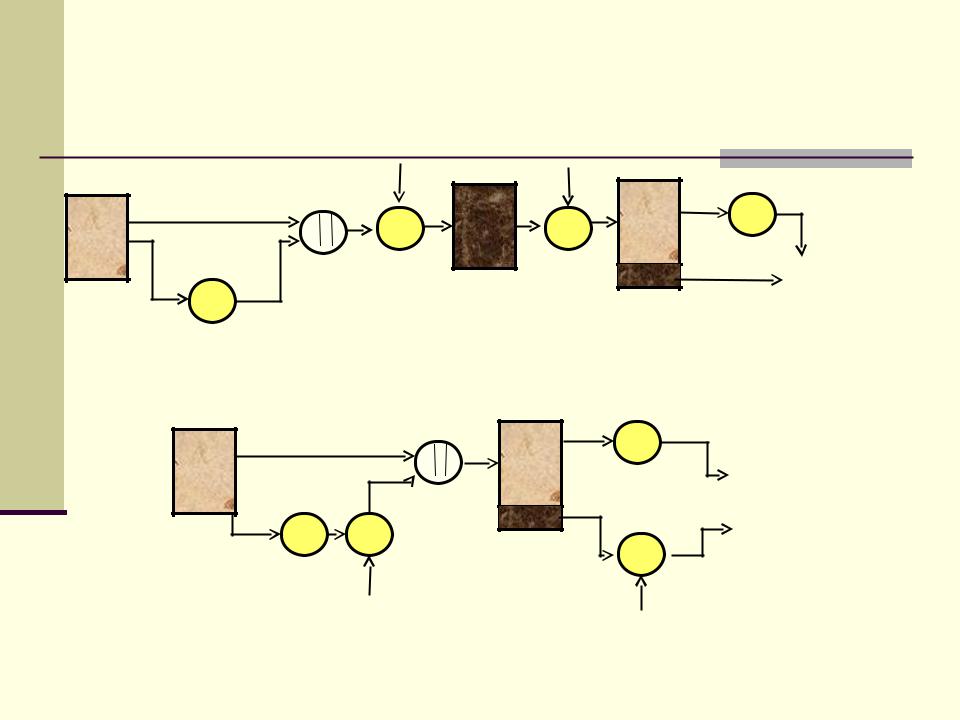

Шифрование сообщения

Отправитель А |

|

|

К |

К |

|

|

|

Получатель В |

||||||||||||||

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

а) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Традиционное шифрование: |

|

M |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

E |

|

|

|

|

|

|

|

D |

|

|

M |

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Конфиденциальность +аутентификация |

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Eк(М) |

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

б) |

|

|

|

|

|

|

|

ОКв |

ЗКв |

|

|

|

Шифрование с открытым ключом: |

|||||||||

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

M |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

M |

||||

|

|

|

E |

|

|

|

|

|

|

D |

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

Конфиденциальность |

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

EОКв(М) |

|

|

|

|

|

|

|

|

|||

4

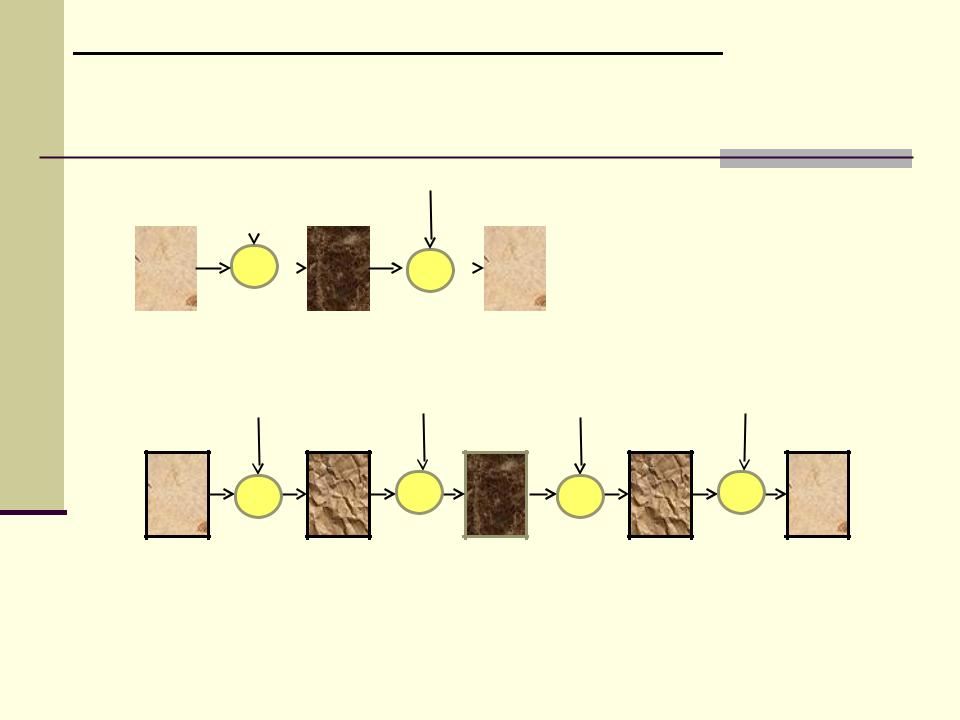

Шифрование сообщения

Отправитель А |

|

ЗКа |

|

ОКа |

|

Получатель В |

|||||||

|

|

|

|||||||||||

в) |

|

|

|

|

|

|

|

|

|

|

|

|

Шифрование с открытым ключом |

|

|

|

|

|

|

|

|

|

|

|

|

||

M |

|

E |

|

|

|

D |

|

|

M |

|

|||

|

|

|

|

|

|

|

Аутентификация |

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

EЗКа(М) |

|

|

|

|||

|

|

ЗКа |

ОКв |

ЗКв |

|

ОКв |

|

|

|

|

|||

г) |

M |

E |

E |

D |

D |

M |

|

EЗКа(М) EОКв[М(EЗКа(М)] EЗКа(М)

Шифрование с открытым ключом: Конфиденциальность, Аутентификация и цифровая подпись

5

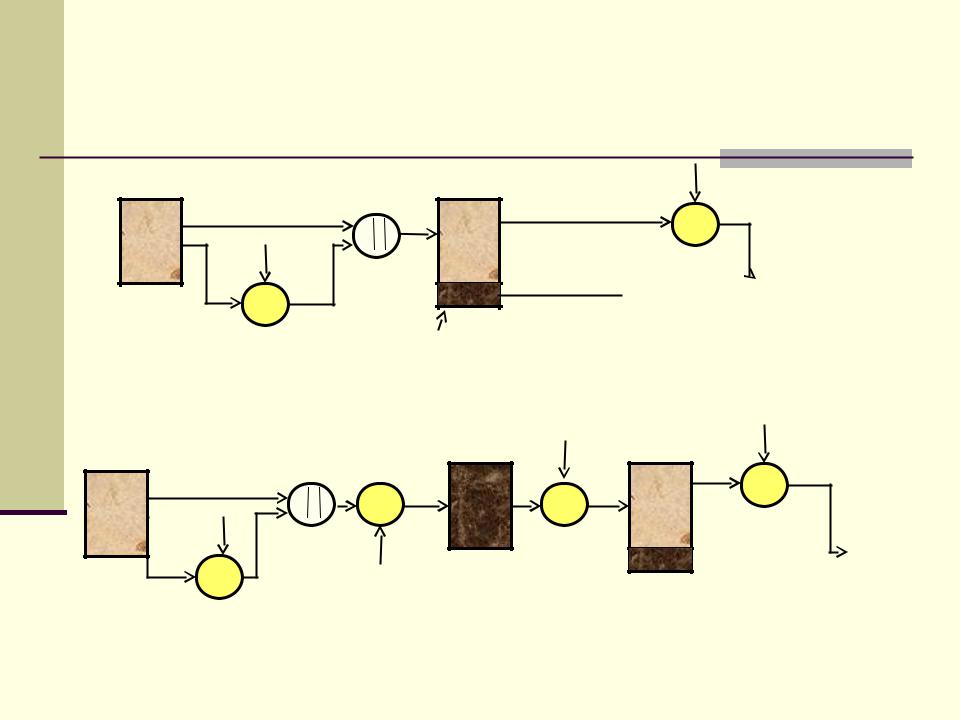

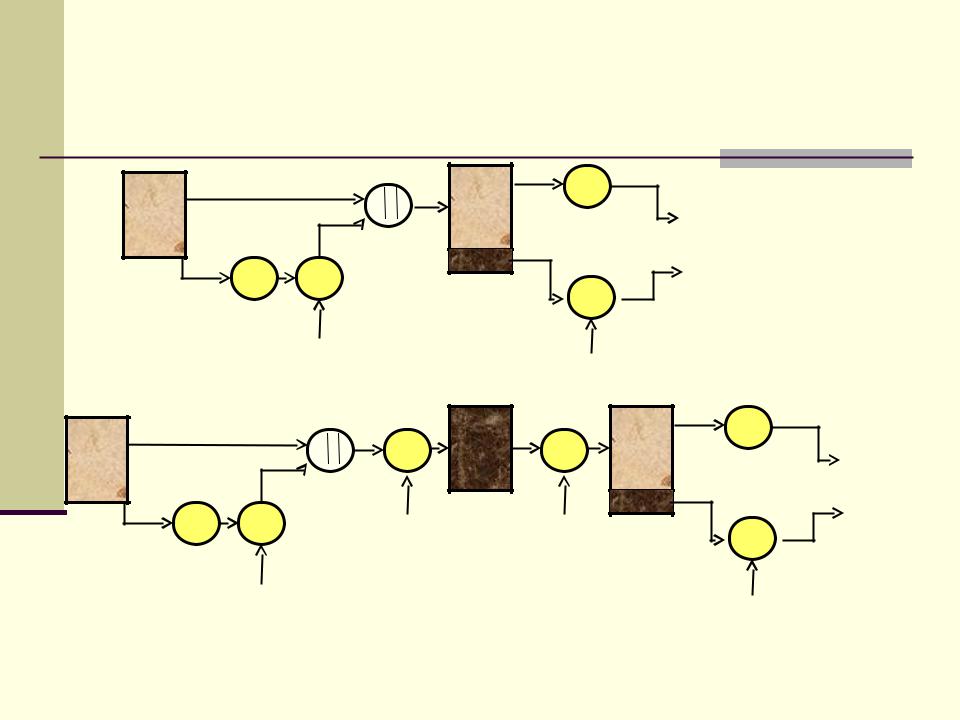

Код аутентичности сообщения

(MAC - Message Authentication Code )

M |

К |

M |

|

|

C

Ск(М)

а) Аутентификация сообщения

К2

M |

E |

D |

К1 |

|

|

|

|

|

|

К2 |

Eк2[М||Cк1(M)] |

|

C |

|

|

|

К

C

Сравнение

Сравнение

C

M

Сравнение

Сравнение

б) Аутентификация сообщения и конфиденциальность |

|

(код аутентичности связывается с открытым текстом) |

6 |

|

Код аутентичности сообщения

(MAC - Message Authentication Code )

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

D |

К2 |

|

||

|

|

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

M |

||

M |

К2 |

|

К1 |

|

|

|

|

|

|

C |

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

C |

|

|

|

|

|

|

|

К2 |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

СК1 (EК1(M)) |

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

Сравнение |

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

в) Аутентификация сообщения и конфиденциальность |

|

|

|

|

|||||||||||

|

|

|

|

|

(код аутентичности связывается с шифрованным текстом) |

|

|

|

|

|||||||||||

7

Функция хеширования

(однонаправленная функция)

|

К |

|

К |

|

M |

E |

D |

M |

Н |

|

||||

|

|

|

|

|

|

Eк(М||Н(M)) |

|

|

Сравнение |

|

Н |

|

|

|

а) Конфиденциальность, структуризация и избыточность для аутентификации

|

|

M |

Н |

M |

|

|

|

|

|

|

|

|

|

|

Сравнение |

|

Н E |

Eк (Н(M)) |

D |

|

|

К |

К |

|

б) Аутентификация |

|

(шифрование +хеширование = код аутентичности) |

8 |

|

Функция хеширования

(однонаправленная функция)

|

|

|

M |

Н |

|

|

M |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Сравнение |

|

Н E |

Eзка [Н(M)] |

D |

Сравнение |

|

|

|

|

|

||

|

|

ЗКа |

|

ОКа |

|

|

|

|

|

|

|

|

|

в) Аутентификация, цифровая подпись |

|

||

|

|

E |

E |

M |

Н |

M |

|

|

|||

|

|

|

|

|

|

|

Н E |

К |

К |

|

|

|

Eк[M||Eзка[Н(M)] |

|

D |

||

|

|

|

|||

ЗКа |

ОКа |

|

|

|

г) Конфиденциальность, цифровая подпись |

9

Бесключевые функции хеширования Требования.

Стойкость к вычислению прообраза (сообщение) – невозможность нахождения неизвестного прообраза для любых предварительно заданных хэш-значений h=H(M).

Стойкость к коллизиям первого рода – для заданного прообраза Х вычислительно невозможно найти другой прообраз Y, для которого

выполнялось бы условие H(X)=H(Y) .

Стойкость к коллизиям второго – вычислительно невозможно найти два прообраза X и Y, , для которых выполнялось бы условие H(X)=H(Y)

.

10