401 / LR1

.docxБірюков А.О. 401-ТТ

Лабораторна робота №1

Хід роботи

У даній лабораторній роботі ми будемо працювати с ОС Linux, а саме з Ubuntu 10.0.4. Хочаця ОС і позіціонується як «десктопна», більшість операцій будемо виконувати у терміналі (консолі).

-

Ознайомимося з довідковою документацією системних команд

Заходимо в ОС, під користувачем student, пароль 123456.

Безпосередньо, заходимовтермінал: Applications => Accessories => Terminal

Для того щоб дізнатися більше про команди та прочитати документацію до них, треба у консолі ввести: manназва_команди

Наприклад:

mansudo

Результат, детальна документація про команду sudo. Для того щобвийти, потрібнонатиснутиq.

-

Ознайомимось з форматом та змістом конфігів

Ознайомимось з деякими конфігами системи. Фактично, будимо читати ці конфіги. Для цього скористаємося командою cat. У тій же консолі потрібно ввести cat /шлях до конфігу/конфіг

cat/etc/passwd

Результат:

Рисунок 1 – Читання конфігуpasswd

Результататом є прочитаний файл конфігу. За аналогією, можна прочитати любий інший файл.

-

Створимополітикубезпеки КС, щорегламентувала б питання контролю доступу, права на виконанняпевнихпрограм та на адмініструваннясистеми

Як відомо, у системі Linux, пристуній користувач і суперкористувач. Це стандартна політика безпеки ОС, більш детальніше можна дізнатися в інтернеті, ми в свою чергу розглянемо основні принципи. Користувач, має дуже вузьке коло можливостей та прав на виконання багатьох команд, тому, щоб виконати «серйозну» команду, який би суттєво впливав на роботу системи чи змінював політику безпеки, потрібно ідентифікувати себе як суперкористувач. Суперкористувач або root, має всі права упрпавління системою.

Зараз, спробуємо створити просту політику доступу, надавши користувачу student право на виконання команди, дозволеної тільки суперкористувачеві.

Спочатку, ми повинні автентифікуватисуперкористувача, ввівши в консолі sudosu (або su підтвердивши паролем(123456) вхід), потім, відредагувати конфігsudoers, вписавши до нього student ALL=NOPASSWD:/sbin/iptables (де, student – ім’я користувача на якого розповсюджується «дозвіл», ALL – для всіх ПК, NOPASSWD – не виводити запит на підтвердження паролем, /sbin/iptables – повний шлях (для того щоб дізнатися повний шлях до команди, потрібно в консолі ввести which назва_команди) до програми/команди).

Наприклад:

Спробуємо застосувати функцію iptables -P FORWARD DROP , яка доступна тільки суперкористувачеві, в результаті ми отримаємо повідомлення про помилку. Вводимо далі…

sudosu

Результатом того що ви з користувача ( $ ) перемкнулися на суперкористувача, є значок решітки (#).

nano /etc/sudoers

вписуємо (не чіпаючи інформації в інших строках) нашу команду

student ALL=NOPASSWD:/sbin/iptables

Результат:

Рисунок 2 – Читання і редагування конфігуsudoers

зберігаємо файл, натиснувши Ctrl+x, підтвержуємо зміни y, та ім’я Enter

Дляперевірки, логінемосьвідкористувачаstudent

su student

sudoiptables -P FORWARD DROP

якщо термінал «проковтнув» команду без помилок, все відпрацьовано вірно

Результат:

Рисунок 3 – Виконання программиiptables користувачем

-

Визначаємомісцезнаходження та ім'я файлу системного журналу аудиту

Цей файл показує всі дані про активність аутонтефікації користувачів, тому його будемо читати командою cat (або в режимі оновлення tail -f /var/log/auth.log)

Наприклад:

cat /var/log/auth.log

Результат:

Рисунок 4 – Читання логуючогоконфігуauth.log

-

Створимо кілька користувачів та груп і призначте їм атрибути, що відповідають політиці безпеки

Спочатку, створимо 3-и користувача і 2-і групи. Назви груп, та належність користувачів зображені на рисунку:

Рисунок 5 – Блок-схема побудови політики безпеки користувачів і груп

Для того щоб додати нового користувача, потрібно застосувати в конслолі команду adduser назва_користувача , потім, додаємо пароль при запиті системи, і пропускаємо додаткові параметри (за бажанням). Отже, створимо 2-а користувача (student2 та student3). Створити нового користувачаможетількиroot.

Наприклад:

su

пароль admin

adduser student2

пароль1234567

adduserstudent3

пароль12345678

перевіряємо наявність створених користувачів

cat /etc/passwd

Результат:

гыу

гыу

Рисунок 6 – Перевірка наявних юзерів. Читання конфігуpasswd

Аналогічностворемо 2-і групи.

Наприклад:

addgroup group1

addgroup group2

Результат:

Рисунок 7 – Успішне додавання груп у систему

Додамо всіх користувачів до своїх груп, згідно рис. 6. Для цього, застосуємо команду usermod -G назва_групи користувач_якого_додаємо.

Наприклад:

su

пароль admin

usermod -G group1 student

usermod -G group1 student2

usermod -G group2 student3

перевіримо наявність користувачів у відповідних групах

Результат:

Рисунок 8 – Перевірка груп та користувачів які входять до них

Якщо допущена помилка, то можна видалити юзера с групи, скориставшись командою deluser --group ім’я_користувача

Наприклад:

su

пароль admin

deluser--group student2

-

Створимодекількафайловихоб’єктів (включаючи каталоги та посилання), відредагуэмоїхвласників, групи та права доступу

Для того щоб розібратися з базовою політикою безпеки, користувачів і груп, в ОС Linux, ми спробуємо створити каталоги dir1 і dir2 які будуть відповідати існуючим групам group1та group2 відповідно. Кожен «груповий каталог» (dir1 і dir2) буде мати внутрішні каталоги dirstud, dirstud2, dirstud3, доступ до котрих буде мати відповідний корситувач (student, student2, student3). Користувач student, додатково, буде мати права доступу та читання до каталогу dirstud2. Більш детальніше на рисунку 10.

Рисунок 9 – Права доступу до каталогів та можливості користувачів

Спочатку, створимо каталоги dir1 та dir2 з підкаталогами dirstud, dirstud2, dirstud3. Щобстворити каталог, потрібноскористатись командою mkdirназва_папки. Створювати каталоги, будимо/mnt/

Наприклад:

su

пароль admin

cd /mnt/

mkdir dir1

mkdir dir2

cd dir1

mkdirdirstud

mkdir dirstud2

cd /mnt/dir2/

mkdirdirstud3

ls(Для перевірки каталогів у дочірній папці)

Результат:

Рисунок 10 – Створені каталоги

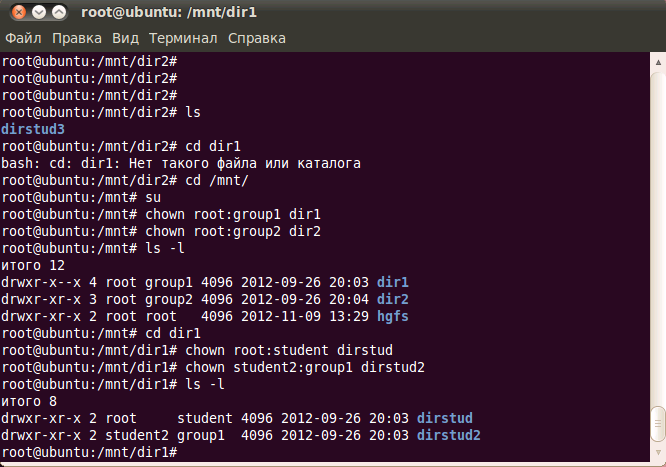

Тепер, почнемо присвоювати права, тобто, вказувати кому належитькаталог dir1і dir2. Для цього скористаємося командою chown первинний:вторинний назва_каталогу.

Наприклад:

cd /mnt/

su

парольadmin

chown root:group1 dir1

chownroot:group2dir2

ls –l (Перевіримо права за допомогою команди)

Результат:

Рисунок 11 – Права на каталогах

Надамо права належності, згідно Рисунка 10, тобто усім внутрішнім каталогам dirstud, dirstud2, dirstud3

Наприклад:

su

пароль admin

cddir1

chownroot:studentdirstud

chown student2:group1 dirstud2

ls –l

Аналогічно, потрібно самостійно виконати chown для папки dirstud3 у dir2.

Результат:

Рисунок 12 – Праваналежності у внутрішніхкаталогахdir1

Починаємо, безпосередньо, надавати права на читання/запис/доступ до файлів та підкаталогів, тобто, виконувати chmod.

сhmod значення, виставляється за певними правилами, зображеними на рисунку 14. Більш детальну інформацію можна знайти в документації ОС (команда manchmod), або на просторої мережіІнтернет.

Рисунок 13 – Правадоступу до каталога. chmod

Вкажемо права доступу до каталогу dir1. Користувачіroot, student та student2 можуть читати та виконувати цей каталог. student3, в свою чергу, не може його читати, для цього застосуємо команду chmodВолодарГрупаІнші назва_каталогу_застосування. Самостійно надайте права доступу до каталогу dir2 згідно Рисунку 10 (Виконувати та читати його може тільки root, student3, інші, не можуть(окрім Execute))

Наприклад:

su

пароль admin

cd /mnt/

chmod 751 dir1

Результат:

Рисунок 14 – chmod каталогів dir1, dir2

Розпишемо права для внутрішніх каталогів згідно Рисунку 10.

Наприклад:

su

пароль admin

cd /mnt/

chmod 770 dirstud

chmod 750 dirstud2

Результат:

Рисунок 15 – chmod каталогів dirstud, dirstud2

Каталог /mnt/dir2/dirstud3 потрібно зачмодити самостійно згідно Рисунку 10. Тобто, до нього щоб міг мати повний доступ тільки root та student3.

Перевіряємо права доступу до певних каталогів, різними користувачами як у терміналі, так і за допомогою графічного інтерфейсу. Якщо виникли неточності, або спостерігається некоректна робота, потрібно переглянути налаштування chmod та chown.