- •Казанский кооперативный институт (филиал)

- •Информационные технологии в менеджменте тестовые задания

- •Паспорт

- •V1: Информационные технологии в управлении и их программное обеспечение

- •V1: Информационные ресурсы предприятий и организаций

- •V1: Компьютерные технологии интеллектуальной поддержки управленческих решений

- •V1: Инфокоммуникационные технологии систем управления

- •V1: Интегрированные информационные системы в управлении предприятием

- •V1: Информационные системы и технологии в государственном и муниципальном управлении

V1: Инфокоммуникационные технологии систем управления

I:

S: Базовая эталонная модель взаимодействия открытых систем имеет…

-: три уровня

-: четыре уровня

-: пять однородных уровней

+: семь уровней

I:

S: Сервис - провайдером называется…

-: программа для просмотра Web-страниц

-: один из новейших видов сервиса Интернета

-: компьютер, непосредственно подключённый к Интернету

+: компания со шлюзом в Интернете, который она предоставляет другим компаниям или частным лицам

I:

S: Протокол FTP предназначен для...

-: загрузки сообщений из новостных групп

-: просмотра Web-страниц

-: общения в чатах

+: передачи файлов

I: S: FTP - сервер – это компьютер, на котором...

-: содержится информация для организации работы телеконференций

-: содержатся файлы, предназначенные для администратора сети

+: содержатся файлы, предназначенные для открытого доступа

-: хранится архив почтовых сообщений

I:

S:Устройство, выполняющее модуляцию и демодуляцию (преобразование аналогового сигнала в цифровой и обратно) информационных сигналов при передаче их из ЭВМ в канал связи и при приеме в ЭВМ из канала связи, называется...

-: мультиплексором передачи данных

-: концентратором

-: повторителем

+: модемом

I:

S: Высказыванием, ложным по отношению к топологии «звезда», является…

-: легко добавить новые компоненты сети

-: обеспечивается централизованный контроль и управление сетью

+: выход из строя одного компьютера останавливает работу всей сети

-: выход из строя центрального узла выводит из строя всю сеть

I:

S: Из перечисленных уровней взаимодействия: 1) транспортный; 2) сеансовый, 3)прикладной, 4) представления баз данных – к эталонной модели (взаимодействия открытых систем) можно отнести…

+: 1, 2, 3

-: 1 и 4

-: 1, 2 и 4

-: 2,3 и 4

I:

S: Распределённая обработка данных – это…

-: распределение выполняемых функций между несколькими пользователями

+: обработка данных, выполняемая на независимых, но связанных между собой компьютерах

-: обработка данных в случайной последовательности

-: разграничение доступа пользователей к обрабатываемым данным

I:

S: Для описания физического расположения кабелей и других компонентов сети используется термин…

+: топология

-: трансивер

-: канал

I:

S: Высказыванием, относящимся к локальным сетям, является…

+: абоненты расположены на небольшом расстоянии

-: в качестве канала передачи данных используется только оптоволоконный кабель

-: абоненты сети располагаются на значительном расстоянии

-: не используется сетевой адаптер

I:

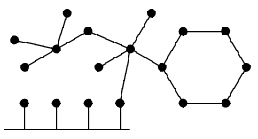

S: Представленная на рисунке сеть

соответствует топологии…

-: звезда

-: полносвязная

+: смешанная

-: общая шина

I:

S: Какой топологии сете не существует…

-: кольцо

-: звезда

+: треугольник

I:

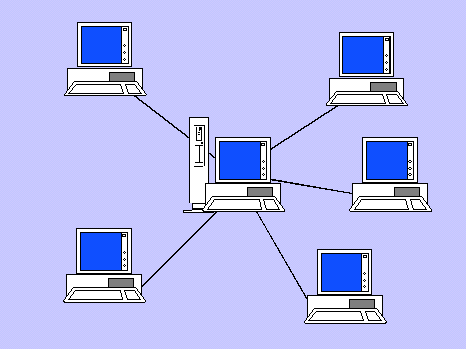

S: Представленная на рисунке сеть

соответствует топологии…

+: звезда

-: полносвязная

-: смешанная

-: общая шина

I:

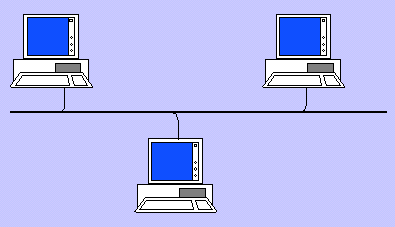

S: Представленная на рисунке сеть

соответствует топологии…

-: звезда

-: полносвязная

-: смешанная

+: общая шина

I:

S:Устройство, объединяющее разные локальные вычислительные сети называется…

-: маршрутизатор

-: мост

+: шлюз

I:

S: Задача установления соответствия между символьным именем узла сети Интернет и его IP адресом решается с помощью службы _______ имен.

-: атрибутивных

-: служебных

-: сетевых

+: доменных

I:

S: Какой адрес компьютера записывается последовательностью цифр, разделенных на четыре блока…

-: атрибутивный

+: IP адрес

-: сетевой

-: доменный

I:

S: Информационная или рекламная рассылка, автоматически рассылаемая по списку, без предварительной подписки называется…

-: чатом

-: телеконференцией

+: спамом

-: вирусом

I;

S: Браузер предназначен для работы...

-: с данными записанными в виде гипертекста

-: с файлами, имеющими расширение htm

-: интернет страницами

+: все ответы верны

I:

S: InternetExplorer является…

-: сетевой службой, предназначенной специально для Интернет.

-: программой, обслуживающей всю работу в сети Интернет

+: встроенным браузером ОС Windows

-: программой, служащей для приема и передачи сообщений в сети Интернет

I:

S: Приложение для просмотра гипертекстовых страниц называется ...

-: редактор

-: сервер

+: браузер

-: клиент

I:

S: Не существует технологии обработки информации в сфере вычислительных сетей…

-: файл-сервер

-: клиент-сервер

+: сервер-сервер

I:

S: Какое утверждение верно…

+: при технологии клиент-сервер рабочая станция (клиент) пользуется вычислительными ресурсами сервера

-: работа большого числа клиентов с файлами центральной базы данных при технологии клиент-сервер может замедлить работу всей сети

-: технология файл-сервер пользуется большей популярностью, чем технология клиент-сервер

I:

S: В настоящее время наибольшее распространение получила архитектура…

-: файл-сервер

+: клиент-сервер

-: сервер-сервер

I:

S: Может ли использоваться технология файл-сервер в одноранговых сетях?

-: да

+: нет

I:

S: Конфиденциальность компьютерной информации – это…

-: предотвращение проникновения компьютерных вирусов в память ПЭВМ

+: свойство информации быть известной только допущенным и прошедшим проверку (авторизацию) субъектам системы

-: безопасность программного обеспечения

I:

S: Угроза доступности данных возникают в том случае, когда…

+: объект не получает доступа к законно выделенному ему ресурсу

-: легальный пользователь передает или принимает платежные документы

-: случаются стихийные бедствия

I:

S: Укажите два программных средства защиты информации на машинных носителях ЭВМ...

криптографическое преобразование (шифрование)

методом физического заграждения

с помощью охранной сигнализации

цифровая подпись

-: a), b)

-: a), с)

+: a), d)

-: b), d)

I:

S: Правовые методы защиты программ и баз данных включают ...

+: лицензионные соглашения и контракты

-: аппаратные (электронные) ключи

-: парольные защиты программ при их запуске

-: антивирусные программы

I:

S: Нарушение, искажение или уничтожение информации относится к…

+: активным угрозам

-: пассивным угрозам

-: активно- пассивным угрозам

I:

S: Подслушивание, копирование, просмотр информации относится к ____________ угрозам.

-: активным

+: пассивным

-: активно-пассивным

I:

S: Перехват информации в технических каналах, внедрение электронных устройств перехвата, воздействие на парольно-ключевые системы, радиоэлектронное подавление линий связи и систем управления относятся к ____________ угрозам.

-: информационным

-: программно-математическим

+: радиоэлектронным

-: физическим

I:

S: Внедрение компьютерных вирусов, установка программных средств, уничтожение или модификация данных в автоматизированных информационных системах относится к ________угрозам.

-: информационным

+: программно-математическим

-: физическим

I:

S: Одинаковые ключи для шифрования и дешифрования имеет ______________ криптология.

+: симметричная

-: асимметричная

-: двоичная

I:

S: Регламентация относится к ____________ методам защиты информации.

-: законодательным

+: организационным

-: аппаратным

I:

S: Препятствие относится к ____________ методам защиты информации.

+: физическим

-: организационным

-: аппаратным

I:

S: Маскировка относится к ____________ методам защиты информации.

+: программным

-: аппаратным

-: физическим

I:

S: Электронно-цифровая подпись позволяет ...

+: удостовериться в истинности отправителя и целостности сообщения

-: зашифровать сообщение для сохранения его секретности

-: пересылать сообщение по секретному каналу

-: восстанавливать поврежденные сообщения

I:

S: Результатом реализации угроз информационной безопасности может быть…

-: изменение конфигурации периферийных устройств

+: несанкционированный доступ к информации

-: уничтожение устройств ввода-вывода информации

I:

S: Защита целостности кабельной сети относится к _________ методам защиты информации в сети.

+: физическим

-: административным

I:

S: Из перечисленного к средствам компьютерной защиты информации относятся:

пароли доступа

дескрипторы

установление прав доступа

запрет печати

+: а), c)

-: c), d)

-: a), d)

-: b), d)

I:

S: Защита от утечки по побочным каналам электромагнитных излучений реализуется…

-: средствами контроля включения питания и загрузки программного обеспечения

-: ограждением зданий и территорий

+: экранированием аппаратуры и помещений, эксплуатацией защитной аппаратуры, применением маскирующих генераторов шумов и помех, а также проверкой аппаратуры на наличие излучений

I:

S: Несанкционированное использование информационных ресурсов, не оказывающее на них отрицательного влияния, относится к ___________ угрозам.

-: активным

+: пассивным

-: активно-пассивным

I:

S: Метод физического преграждения пути злоумышленнику - это

-: маскировка

-: регламентация

+: препятствие

I:

S: Метод программного преграждения пути злоумышленнику - это

+: маскировка

-: регламентация

-: препятствие

I:

S: Контроль над работой системы защиты осуществляется на этапе…

-: анализа рисков

-: реализации систем защиты

+: сопровождения систем защиты

I:

S: Начальным этапом разработки системы защиты информации является…

+: анализ риска информационной угрозы

-: планирования мероприятий по защите от угроз