TESTI

.docx

|

Завдання 8 [1853],Тип питання: Простий вибір [Radio Button] |

|

|

Слово «воля» закодоване шифром частоколу. Яка з наведених криптограм є правильною? |

|

|

Варіант 1 |

|

|

Овал. |

Неправильна |

|

Варіант 2 |

|

|

Лвяо. |

Неправильна |

|

Варіант 3 |

|

|

Ялов. |

Правильна |

|

Варіант 4 |

|

|

Вляо. |

Неправильна |

|

Завдання 9 [1854],Тип питання: Простий вибір [Radio Button] |

|

|

Укажіть правильну криптограму слова з трьох літер, отриману за допомогою одноразового блокнота з послідовністю (07 15 11)? |

|

|

Варіант 1 |

|

|

10011 01000 00111. |

Неправильна |

|

Варіант 2 |

|

|

00101 11101 00100 |

Правильна |

|

Варіант 3 |

|

|

11001 10001 01010. |

Неправильна |

|

Варіант 4 |

|

|

00110 00011 11101. |

Неправильна |

|

Завдання 10 [1855],Тип питання: Простий вибір [Radio Button] |

|

|

Електронна кодова книжка: |

|

|

Варіант 1 |

|

|

Це шифрувальний блокнот. |

Неправильна |

|

Варіант 2 |

|

|

Це один з режимів шифрування. |

Правильна |

|

Варіант 3 |

|

|

Це назва одного з алгоритмів шифрування. |

Неправильна |

|

Варіант 4 |

|

|

Це зібрання застосовних алгоритмів. |

Неправильна |

|

Завдання 11 [1856],Тип питання: Простий вибір [Radio Button] |

|

|

У якому з алгоритмів шифрування вихідний блок даних поділяється на 4 частини? |

|

|

Варіант 1 |

|

|

AES. |

Неправильна |

|

Варіант 2 |

|

|

IDEA. |

Правильна |

|

Варіант 3 |

|

|

RC6. |

Неправильна |

|

Варіант 4 |

|

|

BlowFish. |

Неправильна |

|

Завдання 12 [1857],Тип питання: Простий вибір [Radio Button] |

|

|

Який з алгоритмів шифрування є американським стандартом шифрування? |

|

|

Варіант 1 |

|

|

AES. |

Правильна |

|

Варіант 2 |

|

|

IDEA. |

Неправильна |

|

Варіант 3 |

|

|

RC6. |

Неправильна |

|

Варіант 4 |

|

|

BlowFish. |

Неправильна |

|

Завдання 13 [1858],Тип питання: Простий вибір [Radio Button] |

|

|

Який з алгоритмів шифрування є міжнародним стандартом шифрування? |

|

|

Варіант 1 |

|

|

AES. |

Неправильна |

|

Варіант 2 |

|

|

IDEA. |

Правильна |

|

Варіант 3 |

|

|

RC6. |

Неправильна |

|

Варіант 4 |

|

|

BlowFish. |

Неправильна |

|

Завдання 14 [1859],Тип питання: Простий вибір [Radio Button] |

|

|

У якому з алгоритмів шифрування не застосовується мережа Фейстела? |

|

|

Варіант 1 |

|

|

AES. |

Правильна |

|

Варіант 2 |

|

|

IDEA. |

Неправильна |

|

Варіант 3 |

|

|

RC6. |

Неправильна |

|

Варіант 4 |

|

|

BlowFish. |

Неправильна |

|

Завдання 15 [1860],Тип питання: Простий вибір [Radio Button] |

|

|

Алгоритм Евкліда: |

|

|

Варіант 1 |

|

|

Це – алгоритм шифрування. |

Неправильна |

|

Варіант 2 |

|

|

Це – алгоритм визначення простого числа. |

Неправильна |

|

Варіант 3 |

|

|

Це – алгоритм визначення найменшого спільного кратного. |

Неправильна |

|

Варіант 4 |

|

|

Це – алгоритм визначення найбільшого спільного дільника. |

Правильна |

|

Завдання 16 [1861],Тип питання: Простий вибір [Radio Button] |

|

|

Афінні шифри: |

|

|

Варіант 1 |

|

|

Це – шифри спрадавна відомі в Афінах. |

Неправильна |

|

Варіант 2 |

|

|

Це – найпростіші асиметричні шифри. |

Правильна |

|

Варіант 3 |

|

|

Це – найпростіші симетричні шифри. |

Неправильна |

|

Варіант 4 |

|

|

Це – шифри, пов’язані з афінними інваріантами, тобто властивостями просторових фігур, що не залежать від геометричних перетворень простору. |

Неправильна |

|

Завдання 17 [1862],Тип питання: Простий вибір [Radio Button] |

|

|

Одностороння функція: |

|

|

Варіант 1 |

|

|

Це функція, яка працює тільки в одній стороні області визначення. |

Неправильна |

|

Варіант 2 |

|

|

Це функція, яка з одного боку може вважатися функцією, а з іншого – функціоналом. |

Неправильна |

|

Варіант 3 |

|

|

Це однозначна функція, обернена до якої є багатозначною. |

Неправильна |

|

Варіант 4 |

|

|

Це ефективно обчислювана функція, для обернення якої не існує ефективних алгоритмів. |

Правильна |

|

Завдання 18 [1863],Тип питання: Простий вибір [Radio Button] |

|

|

Які дві з перелічених функцій є односторонніми? |

|

|

Варіант 1 |

|

|

Визначення найбільшого спільного дільника. |

Неправильна |

|

Варіант 2 |

|

|

Визначення найменшого спільного кратного. |

Неправильна |

|

Варіант 3 |

|

|

Визначення значень обернених тригонометричних функцій. |

Неправильна |

|

Варіант 4 |

|

|

Розкладання числа на прості множники. |

Правильна |

|

Завдання 19 [1864],Тип питання: Простий вибір [Radio Button] |

|

|

Які дві криптосистеми ґрунтуються на складності розкладання числа на прості множники? |

|

|

Варіант 1 |

|

|

Рюкзакові шифри |

Неправильна |

|

Варіант 2 |

|

|

Криптосистема RSA |

Правильна |

|

Варіант 3 |

|

|

Криптосистема Рабіна |

Правильна |

|

Варіант 4 |

|

|

Криптосистема Ель-Гамаля |

Неправильна |

|

Варіант 5 |

|

|

Криптосистема на основі еліптичних кривих. |

Неправильна |

|

Варіант 6 |

|

|

Симетричні криптосистеми |

Неправильна |

|

Завдання 20 [1865],Тип питання: Простий вибір [Radio Button] |

|

|

Яка криптосистема базується на складності логарифмування в скінченому полі? |

|

|

Варіант 1 |

|

|

Рюкзакові шифри. |

Неправильна |

|

Варіант 2 |

|

|

Криптосистема RSA. |

Неправильна |

|

Варіант 3 |

|

|

Криптосистема Рабіна. |

Неправильна |

|

Варіант 4 |

|

|

Криптосистема Ель-Гамаля. |

Правильна |

|

Варіант 5 |

|

|

Криптосистема на основі еліптичних кривих. |

Неправильна |

|

Варіант 6 |

|

|

Симетричні криптосистеми |

Неправильна |

|

Завдання 21 [1866],Тип питання: Простий вибір [Radio Button] |

|

|

Який з генераторів псевдовипадкових послідовностей має зворотний зв’язок? |

|

|

Варіант 1 |

|

|

Генератор з регістром зсуву |

Правильна |

|

Варіант 2 |

|

|

Генератор BBS |

Неправильна |

|

Варіант 3 |

|

|

Генератор RSA |

Неправильна |

|

Варіант 4 |

|

|

Генератор алгоритму RC4 |

Неправильна |

|

Завдання 22 [1867],Тип питання: Простий вибір [Radio Button] |

|

|

Яку хешувальну функцію називають стійкою в розумінні обчислення колізій? |

|

|

Варіант 1 |

|

|

Таку, що не має ефективного алгоритму обернення |

Неправильна |

|

Варіант 2 |

|

|

Таку, що не має оберненої |

Неправильна |

|

Варіант 3 |

|

|

Таку, результат якої має фіксовану довжину бітів |

Неправильна |

|

Варіант 4 |

|

|

Таку, для якої не можливо знайти два аргументи, що дають одне і те саме значення функції |

Правильна |

|

Завдання 23 [1868],Тип питання: Простий вибір [Radio Button] |

|

|

Яка з хешувальних функцій є найшвидшою? |

|

|

Варіант 1 |

|

|

Функція MD5 |

Правильна |

|

Варіант 2 |

|

|

Функція SHA-1 |

Неправильна |

|

Варіант 3 |

|

|

Функція RIPEMD-160 |

Неправильна |

|

Варіант 4 |

|

|

Функція, що застосовує криптосистему RSA |

Неправильна |

|

Завдання 24 [1869],Тип питання: Простий вибір [Radio Button] |

|

|

Вкажіть два значення, до яких вкорочують вихідний текст більшість хешувальних функцій. |

|

|

Варіант 1 |

|

|

40 біт |

Неправильна |

|

Варіант 2 |

|

|

64 біт |

Неправильна |

|

Варіант 3 |

|

|

128 біт |

Правильна |

|

Варіант 4 |

|

|

160 біт |

Правильна |

|

Варіант 5 |

|

|

192 біт |

Неправильна |

|

Варіант 6 |

|

|

256 біт |

Неправильна |

|

Завдання 25 [1870],Тип питання: Простий вибір [Radio Button] |

|

|

Укажіть дві обов’язкові властивості цифрових підписів. |

|

|

Варіант 1 |

|

|

Неможлива підробка підпису |

Правильна |

|

Варіант 2 |

|

|

Неможливо копіювання підпису з одного документу на іншій |

Правильна |

|

Варіант 3 |

|

|

Верифікація підпису є можливою лише за участю автора підпису |

Неправильна |

|

Варіант 4 |

|

|

У випадку підробки справжній автор може довести фальшування |

Неправильна |

|

Завдання 26 [1871],Тип питання: Простий вибір [Radio Button] |

|

|

Укажіть дві властивості цифрового підпису, який називають незаперечним. |

|

|

Варіант 1 |

|

|

Верифікація підпису є можливою лише за участю автора підпису |

Правильна |

|

Варіант 2 |

|

|

Оригінальний документ пересилається разом з підписом |

Неправильна |

|

Варіант 3 |

|

|

Можливо копіювання підпису на іншій документ |

Неправильна |

|

Варіант 4 |

|

|

У випадку підробки справжній автор може довести фальшування |

Правильна |

|

Завдання 27 [1872],Тип питання: Простий вибір [Radio Button] |

|

|

У якому з вказаних алгоритмів цифрового підпису необхідне обчислення хешувальної функції? |

|

|

Варіант 1 |

|

|

Отримання підпису як криптограми тексту, що належить до пересилання |

Неправильна |

|

Варіант 2 |

|

|

Цифровий підпис Ель-Гамаля |

Неправильна |

|

Варіант 3 |

|

|

Цифровий підпис Шнорра. |

Правильна |

|

Варіант 4 |

|

|

Алгоритм цифрового підпису DSA |

Неправильна |

|

Завдання 28 [1873],Тип питання: Простий вибір [Radio Button] |

|

|

Який з цифрових підписів є найдовшим для тексту довжиною порядку 10 тисяч біт? |

|

|

Варіант 1 |

|

|

Підпис, отриманий як криптограма тексту, що належить до пересилання |

Правильна |

|

Варіант 2 |

|

|

Підпис за допомогою алгоритму RSA |

Неправильна |

|

Варіант 3 |

|

|

Цифровий підпис Ель-Гамаля |

Неправильна |

|

Варіант 4 |

|

|

Цифровий підпис Шнорра |

Неправильна |

|

Завдання 29 [1874],Тип питання: Простий вибір [Radio Button] |

|

|

Який з перелічених способів зберігання ключів не є прийнятним. |

|

|

Варіант 1 |

|

|

Розміщення ключів на комп’ютері, що не має зв’язку з локальною або глобальною мережею. |

Неправильна |

|

Варіант 2 |

|

|

Використання спеціального мережевого сервера. |

Неправильна |

|

Варіант 3 |

|

|

Розміщення всіх ключів, крім головного, на звичайних дисках у вигляді криптограм, зашифрованих за допомогою головного ключа. |

Неправильна |

|

Варіант 4 |

|

|

Зберігання головного ключа у сейфі банка. |

Правильна |

|

Завдання 30 [1875],Тип питання: Простий вибір [Radio Button] |

|

|

Який протокол узгодження ключа за допомогою асиметричного шифрування є захищеними від атаки “man in the middle”. |

|

|

Варіант 1 |

|

|

Протокол без підпису |

Неправильна |

|

Варіант 2 |

|

|

Протокол із підписом |

Неправильна |

|

Варіант 3 |

|

|

Протокол Діффі-Хелмана |

Неправильна |

|

Варіант 4 |

|

|

Протокол STS (Station-to-Station) |

Правильна |

|

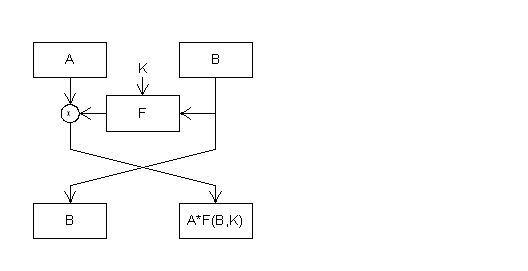

Завдання 31 [1876],Тип питання: Простий вибір [Radio Button] + зображеня [jpeg, gif, png] |

|

|

На

рисунку зображена структура поточного

циклу мережі Фейстела. Укажіть, як

можна виправити помилку.

|

|

|

Варіант 1 |

|

|

|

Правильна |

|

Варіант 2 |

|

|

|

Неправильна |

|

Варіант 3 |

|

|

|

Неправильна |

|

Варіант 4 |

|

|

|

Неправильна |

|

Завдання 32 [1877],Тип питання: Простий вибір [Radio Button] + зображеня [jpeg, gif, png] |

|

|

У

якому з алгоритмів шифрування

використовується операція ( operasiu

vubratu v zobragenni)

|

|

|

Варіант 1 |

|

|

|

Неправильна |

|

Варіант 2 |

|

|

|

Правильна |

|

Варіант 3 |

|

|

|

Неправильна |

|

Варіант 4 |

|

|

|

Неправильна |

|

Завдання 33 [1878],Тип питання: Простий вибір [Radio Button] |

|

|

Яка з операцій використовується всіма шифрувальними алгоритмами? |

|

|

Варіант 1 |

|

|

|

Неправильна |

|

Варіант 2 |

|

|

|

Неправильна |

|

Варіант 3 |

|

|

|

Правильна |

|

Варіант 4 |

|

|

|

Неправильна |

|

Варіант 5 |

|

|

|

Неправильна |

|

Варіант 6 |

|

|

|

Неправильна |