Labs good 2014

.pdf

10 |

ОХОТСК |

Я6ШЮТУЕНЙЙКДЁМО |

|

|

|

11 |

ЯКУТСК |

0Л45ЧЬХДПЙИБЗЪ10 |

|

|

|

12 |

ЭВОРОН |

ДЗЧЦ_РУ6ЁЗЁЕУНРЮ |

|

|

|

13 |

ЭЛЬБАН |

ЖРБУУЭ_СГЖОЧ2ВФА1 |

|

|

|

14 |

АРХАРА |

РС7Р_СУЖХАП11И |

|

|

|

15 |

ХАРБИН |

ГБ2ФШ0Ц0И2БЧФХЮ |

|

|

|

16 |

ШАНХАЙ |

4Й4ЫОТ1_ДНАБУ2НХ9 |

|

|

|

17 |

ДАЛЯНЬ |

ИГЯЁЩТ6АВ_ЮГЙМБ |

|

|

|

18 |

ЯПОНИЯ |

Е0ЮУФЗХЙЁЕБШЦЗЁ |

|

|

|

19 |

АОМОРИ |

ЮЪЯЯ1ОТ0ГСИА0ЬЖМ |

|

|

|

20 |

КУРИЛЫ |

Э7ТЫХ_ФИЖГГТВКЖЪ |

|

|

|

21 |

АНГАРА |

СУЛЁ1ГБ1Ф0ЙА1Е403 |

|

|

|

22 |

КОЛЫМА |

ЭФЭДЦХФЪМДГ2КЁГУ |

|

|

|

23 |

ДИКСОН |

ИШО0СЭХ9ГЙЁЁ7АГИ |

|

|

|

24 |

ДЕЖНЁВ |

ПФХ0ЧГПШ7Й73568ДЧ |

|

|

|

25 |

УССУРИ |

ЬТЭФЩ9НИИПЗЁЙ016 |

|

|

|

26 |

БЕРИНГ |

ЙЁЁЛЩД18ЗБДЕЯШС |

|

|

|

27 |

АМУРСК |

ТЬЩХЫЩЁЫЭЦЗЙ1Д9 |

|

|

|

28 |

ХЕХЦИР |

0Ф26ОЯ7ЁВ_8ЖС6ММЪ |

|

|

|

29 |

ХИНГАН |

7ОЯМ_ДННР3АНФАЕ5 |

|

|

|

30 |

ВОСТОК |

Т_05ЮЦСЫЗКЁВ5Я2Н |

4.Оформити алгоритм функціонування програми та здійснити його опис

5.Оформити звіт в згідно вимог, результати подати у вигляді текстів програми, відповідних пояснень та скрін шотів.

6.Додаткове завдання. Здійснити написання програми яка виконує шифрування даних над файлами за одним з методів відповідно до заданого варіанту приведеного в таблиці. Інформацію (текстовий блок для шифрування) взяти у відповідності до вибраної предметної галузі (узгоджується з викладачем) але не менше ніж 120 слів.

|

Таблиця 3 |

|

|

|

|

№ |

Завдання |

|

|

|

|

1 |

Шифрування методом Віженера повідомлення на англійській мові |

|

|

(мін 60 слів) з довжиною ключа в 10 символів |

|

2 |

Шифрування методом біграм фрази на українській мові. Ключове |

|

|

21 |

|

|

слово довільне та вводиться користувачем. |

3 |

Шифрування методом біграм з використанням квадрата 5 на 5 |

|

фрази на укр. мові. Ключове слово вводиться користувачем. |

4 |

Шифрування методом біграм з подвійним квадратом фрази на |

|

українській мові. Ключове слово вводиться користувачем. |

5 |

Шифрування методом Віженера повідомлення на українській мові |

|

(мін 80 слів) з довжиною ключа в 6 символів |

6 |

Шифрування методом біграм фрази на англійській мові. Ключове |

|

слово довільне та вводиться користувачем. |

7 |

Шифрування методом біграм з подвійним квадратом з |

|

використанням квадрата 5 на 5 фрази на англійській мові. |

|

Ключове слово довільне та вводиться користувачем. |

8 |

Шифрування методом Віженера повідомлення на англійській мові |

|

(мін 40 слів) із складеним ключем із двох слів. Обмеження на |

|

ведення по 6 символів. |

9 |

Шифрування методом біграм без використання ключового слова. |

10 |

Шифрування методом біграм з подвійним квадратом з |

|

використанням квадрата 5 на 5 фрази на українській мові. |

|

Ключове слово довільне та вводиться користувачем. |

11 |

Шифрування методом Віженера повідомлення на українській мові |

|

(мін 60 слів) із складеним ключем м із двох слів. Обмеження на |

|

ведення по 5 символів. |

12 |

Шифрування методом біграм з подвійним квадратом фрази на |

|

англійській мові. Ключове слово вводиться користувачем. |

13 |

Шифрування методом біграм з подвійним квадратом з |

|

використанням квадрата 6 на 6фрази на англійській мові. |

|

Ключове слово вводиться користувачем. |

14 |

Шифрування методом біграм без використання ключового слова |

|

фрази на українській мові. |

15 |

Шифрування методом Віженера повідомлення на українській мові |

|

(мін 40 слів) із складеним ключем із двох слів. Обмеження на |

|

ведення по 5 символів. |

16 |

Шифрування методом Віженера повідомлення на англійській мові |

|

(мін 60 слів) з довжиною ключа в 10 символів |

17 |

Шифрування методом біграм фрази на українській мові. Ключове |

|

слово довільне та вводиться користувачем. |

18 |

Шифрування методом біграм з використанням квадрата 5 на 5 |

|

фрази на укр. мові. Ключове слово вводиться користувачем. |

19 |

Шифрування методом біграм з подвійним квадратом фрази на |

|

українській мові. Ключове слово вводиться користувачем. |

20 |

Шифрування методом Віженера повідомлення на українській мові |

|

(мін 80 слів) з довжиною ключа в 6 символів |

|

22 |

21 |

Шифрування методом біграм фрази на англійській мові. Ключове |

|

слово довільне та вводиться користувачем. |

22 |

Шифрування методом біграм з подвійним квадратом з |

|

використанням квадрата 5 на 5фрази на англійській мові. |

|

Ключове слово довільне та вводиться користувачем. |

23 |

Шифрування методом Віженера повідомлення на англійській мові |

|

(мін 40 слів) із складеним ключем із двох слів. Обмеження на |

|

ведення по 6 символів. |

24 |

Шифрування методом біграм без використання ключового слова. |

25 |

Шифрування методом біграм з подвійним квадратом з |

|

використанням квадрата 5 на 5 фрази на українській мові. |

|

Ключове слово довільне та вводиться користувачем. |

26 |

Шифрування методом Віженера повідомлення на українській мові |

|

(мін 60 слів) із складеним ключем м із двох слів. Обмеження на |

|

ведення по 5 символів. |

27 |

Шифрування методом біграм з подвійним квадратом фрази на |

|

англійській мові. Ключове слово вводиться користувачем. |

28 |

Шифрування методом біграм з подвійним квадратом з |

|

використанням квадрата 6 на 6фрази на англійській мові. |

|

Ключове слово вводиться користувачем. |

29 |

Шифрування методом біграм без використання ключового слова |

|

фрази на українській мові. |

30 |

Шифрування методом Віженера повідомлення на українській мові |

|

(мін 40 слів) із складеним ключем із двох слів. Обмеження на |

|

ведення по 5 символів. |

Лабораторна робота №3

Тема роботи: Захист даних з допомогою комбінованих алгоритмів шифрування та застосування електронного цифрового підпису

Мета роботи: Вивчити принцип роботи асиметричного алгоритму шифрування на прикладі алгоритму RSA. Освоїти методику створення комбінованих алгоритмів шифрування, які поєднують переваги методів симетричної та асиметричної криптографії та навчитись застосовувати електронний цифровий підпис.

Теоретичні відомості

Як відомо з попередніх лабораторних робіт, алгоритми симетричного шифрування використовують ключі відносно невеликої довжини і тому можуть швидко здійснювати шифрування великих обсягів даних. При використанні алгоритму симетричного шифрування відправник і одержувач

23

застосовують для шифрування й розшифрування даних один і той же секретний ключ. Таким чином, алгоритми симетричного шифрування ґрунтуються на припущенні про те, що зашифроване повідомлення не зможе прочитати ніхто, крім того хто володіє ключем для його розшифрування. При цьому, якщо ключ не скомпрометований, то при розшифруванні повідомлення автоматично виконується аутентифікація відправника, з огляду на те, що тільки він має ключ за допомогою якого можна розшифрувати повідомлення. Таким чином, для симетричних криптосистем актуальною є проблема безпечного розподілу секретних ключів. У зв'язку з цим без ефективної організації захищеного розподілу ключів використання звичайної системи симетричного шифрування в обчислювальних мережах є практично неможливою.

Вирішенням даної проблеми здійснюється є використання асиметричних алгоритмів шифрування – криптосистем з відкритим ключем. У них для зашифрування даних використовується – «відкритий ключ», а для розшифрування – інший, «закритий, секретний ключ». При цьому розуміється, що ключ розшифрування не може бути визначений з ключа зашифрування. В асиметричних криптосистемах відритий ключ і криптограма можуть бути відправлені по незахищених каналах. Концепція таких систем заснована на застосуванні одно направлених функцій.

В якості прикладу одно направленої функції може служити операція цілочисельного множення. Наприклад, задача - обчислення добутку двох великих цілих чисел p і q, n = p * q. Це відносно нескладне завдання для ЕОМ. Зворотне йому завдання – факторизація або розкладання на множники великого цілого числа практично є нерозв‘язаною при достатньо великих значеннях n.

Іншим прикладом однонаправленої функції є модульна експонента з фіксованою основою і модулем. Наприклад, якщо y = ax, то можна записати, що x = loga (y). Завдання дискретного логарифмування формулюється наступним чином. Для відомих цілих a, n, y необхідно знайти таке число x, при якому ax(mod n) = y. Наприклад, якщо a = 2664 і n = 2664 знаходження значення степеня x для відомого значення y вимагає здійснення близько 1026 операцій, що вимагає значного часу для сучасних персональних машин. У зв'язку з тим, що в даний час не вдалося довести, що не існує ефективного алгоритму обчислення дискретного логарифму за прийнятний час, то модульна експонента також умовно віднесена до однонапрвлених функцій. Іншим важливим класом функцій, які використовуються при побудові криптосистем з відкритим ключем є, так звані, однонапрвлені функції з секретом. Функція відноситься до даного класу за умови, що вона є одно

24

направленою і , крім того передбачає ефективне обчислення оберненої функції, якщо відомий секрет. У даній лабораторній роботі досліджується криптосистема RSA, яка використовує модульну експоненту з фіксованим модулем і показником степеня (тобто одно направлену функцію з секретом).

Ши фр RS A

Шифр RSA є на сьогодні є найбільш популярною системою шифрування з відкритим ключем. RSA використовує розкладання великих чисел (кілька сот розрядів) на прості множники, що вимагає великих обчислень і визначає його стійкість. Першим етапом асиметричного шифрування є створення одержувачем шифрограми пари ключів. Процедура створення ключів RSA полягає в наступному:

1.Вибираються два простих числа P та Q. Простим числом прийнято вважати натуральне число, яке має тільки два натуральних дільника: одиницю та самого себе. Всі решта натуральні числа, крім одиниці називаються складовими. Зокрема послідовність простих чисел починається як: 2, 3, 5, 7, 11, 13, 17, 19, 23, 29, 31, 37, 41, 43, 47, 53, 59, 61, 67, 71, 73, 79, 83, 89, 97, 101, 103, 107, 109, 113, 127, 131, 137, 139, 149, 151, 157……..

Виберемо наприклад P=7 та Q=13.

2.Здійснюється обчислення добутку N=P*Q, в нашому прикладі:

n7 13 91.

3.Далі обчислюється функція Ейлера (n) яка визначає кількість натуральних чисел, що є , меншими за n и та є взаємно простими з ним:

(n) ( p - 1) (q - 1).

Внашому прикладі: (n) (7 - 1) (13 - 1) 72 .

4. Здійснюється вибір довільного цілого числа e з врахуванням виконання умови: 0 e n та взаємно простого із значенням функції Ейлера. В нашому прикладі візьмемо e 5. При цьому, пара чисел (e, n) оголошується відкритим ключем шифру. В нашому прикладі (e, n) (5, 91) .

5. Обчислюємо ціле число d яке буде секретним ключем, виходячи з відношення:

(d e) mod (n) 1

Це відношення означає, що результатом ділення добутку чисел e та d на значення функції Ейлера повинно бути число 1. З огляду на те, d можна розрахувати за формулою:

d k ( n ) 1 e ,

lе змінна k набуває послідовно значення 1, 2, 3,.. до тих пір, поки не буде

25

отримано ціле число d . Знайдемо d в нашому прикладі:

|

d k 72 1 |

|

|

|

5 , |

при k 1, d – не ціле, при |

k 2 , |

d 29. З огляду на те, пара чисел |

(d, n)буде нашим закритим ключем шифру : (d, n) (29, 91) . RSA-шифрування повідомлення T здійснюється з допомогою відкритого

ключа (e, n) за формулою:

Ci Tie mod n,

де Ti та Ci числові еквіваленти символів початкового та зашифрованого повідомлення. RSA-дешифрування зашифрованого повідомлення C виконується з допомогою закритого ключа (d, n) за формулою:

Ti Cid mod n .

В якості прикладу початкового повідомлення використаємо фразу «ДВГУПС» та зашифруємо її з допомогою відкритого ключа (5, 91) (рис. 1). Коди символів візьмемо з табл.1.

Таблиця 1. Алфавіт «Російські букви та цифри»

|

Буква |

А |

|

Б |

В |

Г |

|

Д |

|

Е |

|

|

Ё |

|

Ж |

З |

И |

|

Й |

|

К |

|||

|

Код |

01 |

|

02 |

03 |

04 |

|

05 |

|

06 |

|

07 |

|

08 |

09 |

10 |

|

11 |

|

12 |

|

|||

|

Буква |

Л |

|

М |

Н |

О |

|

П |

|

Р |

|

|

С |

|

Т |

У |

Ф |

|

Х |

|

Ц |

|||

|

Код |

13 |

|

14 |

15 |

16 |

|

17 |

|

18 |

|

19 |

|

20 |

21 |

22 |

|

23 |

|

24 |

|

|||

|

Буква |

Ч |

|

Ш |

Щ |

Ъ |

|

Ы |

|

Ь |

|

|

Э |

|

Ю |

Я |

|

Пробіл |

|

|

||||

|

Код |

25 |

|

26 |

27 |

28 |

|

29 |

|

30 |

|

31 |

|

32 |

33 |

|

34 |

|

|

|

||||

Цифра |

0 |

|

1 |

2 |

3 |

|

4 |

|

5 |

|

|

6 |

|

7 |

8 |

|

9 |

|

|

|

||||

|

Код |

35 |

|

36 |

37 |

38 |

|

39 |

|

40 |

|

41 |

|

42 |

43 |

|

44 |

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

Символи початкового |

|

|

Коди символів |

T |

|

Зашифровані коди |

|

|

|||||||||||||||

|

повідомлення , Ti |

|

|

|

i , |

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

(табл. 1) |

|

|

|

|

|

символів, Ci |

|

|

|||||||||||

|

|

|

Д |

|

|

|

|

|

5 |

|

|

|

|

|

|

55 mod 91 = 31 |

|

|

||||||

|

|

|

В |

|

|

|

|

|

3 |

|

|

|

|

|

|

35 mod 91 = 61 |

|

|

||||||

|

|

|

Г |

|

|

|

|

|

4 |

|

|

|

|

|

|

45 mod 91 = 23 |

|

|

||||||

|

|

|

У |

|

|

|

|

|

21 |

|

|

|

|

|

|

215 mod 91 = 21 |

|

|

||||||

|

|

|

П |

|

|

|

|

|

17 |

|

|

|

|

|

|

175 mod 91 = 75 |

|

|

||||||

|

|

|

С |

|

|

|

|

|

19 |

|

|

|

|

|

|

195 mod 91 = 80 |

|

|

||||||

Рис. 1. Шифрування RSA

В результаті отримаємо шифрограму «31, 61, 23, 21, 75, 80». Дешифрування шифрограми «31, 61, 23, 21, 75, 80» здійснюється

закритим ключем (29, 91), рис. 2.

26

Коди |

Дешифровані коди |

Початковий |

|

шифрограми, Ci |

символів Ti |

текст Ti |

|

31 |

3129 |

mod 91 = 5 |

Д |

61 |

6129 |

mod 91 = 3 |

В |

23 |

2329 |

mod 91 = 4 |

Г |

21 |

2129 |

mod 91 = 21 |

У |

75 |

7529 |

mod 91 = 17 |

П |

80 |

8029 |

mod 91 = 19 |

С |

Рис. 2. Дешифрування RSA

Модульна арифметика (mod – арифметика)

Модульна арифметика – це система арифметики цілих чисел, пов'язана з залишками від ділення цілих чисел на певне задане натуральне число. Фактично в ній розглядаються класи еквівалентності певного натурального числа. При цьому mod визначає цілий залишок від ділення двох цілих додатних чисел.

Пояснення:

R1=12 (mod 10) = 12-10*mod(12/10)=12-10*1=2

Поняття a mod (-N) не існує а обрахувати від‘ємне ціле число за модулем

N можна так: – 9 mod 4 =- (9 mod 4)= –1 + 4 = 3

Можна скористатися також функцією Int(x) – ціле число Для а > 0 r = a mod N = a –N * Int(a/N)

Для a < 0 r = a mod N = a + N * (Int(-a/N)+1)

Наприклад:

r = 9 mod 4 = 9 –4 * Int(9/4) = 9 –4*2 = 9 – 8 = 1

r = –9 mod 4 = –9 + 4 * (Int(+9/4) = — 9 + 4*(2+1) = 3

В теорії чисел визначено відношення ( ) зрівняності цілих чисел: a

) зрівняності цілих чисел: a b (mod N), яке визначає, що ‗a‘ зрівняне з ‗b‗ по модулю N, ‗a‗ та ‗b‗ – цілі, N≠0, якщо виконується рівність: a = b + k*N. Або іншими словами: N ділить (a –b): N| (a-b) та ‗b‘ називають вирахуванням числа ‗a' по модулю N.

b (mod N), яке визначає, що ‗a‘ зрівняне з ‗b‗ по модулю N, ‗a‗ та ‗b‗ – цілі, N≠0, якщо виконується рівність: a = b + k*N. Або іншими словами: N ділить (a –b): N| (a-b) та ‗b‘ називають вирахуванням числа ‗a' по модулю N.

Вираз a b (mod N)є рівносильний твердженню про те, що залишки від ділення a‗ і ‗b‘на N рівні. Приклад, 17

b (mod N)є рівносильний твердженню про те, що залишки від ділення a‗ і ‗b‘на N рівні. Приклад, 17  5 (mod 12) означає, що 17 mod 12 = 5 та 5 mod 12 = 5.

5 (mod 12) означає, що 17 mod 12 = 5 та 5 mod 12 = 5.

Однією з властивостей модульної арифметики якою будемо

користуватись є:

xm mod N = xa+b+c mod N = (xaxbxc) mod N = [(xa mod N)*(xb mod N)*(xc mod N)] mod N

27

Її зручно використовувати у випадку коли необхідно обраховувати великі числа, які значно більші за розрядність комп‘ютера.

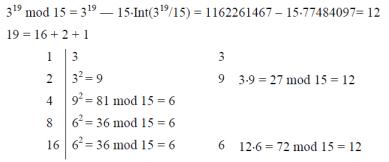

Наприклад : x53 mod N

Розкладемо 53 на двійкові співмножними 1, 2, 4, 8, 32, 64, … .

x53 = x(32+16+4+1)

Необхідно спочатку знайти x2, x4 = (x2)2, x8 = (x4)2, x16 = (x8)2, x32 = (x16)2.

Тепер потрібно послідовно помножити x32 * x16 * x4* x. Всі операції необхідно виконувати за модулем N. В результаті отримаємо результат за 8 операцій.

Приклад:

Електронний цифровий підпис

Технологія застосування системи електронного цифрового підпису (ЕЦП) припускає наявність мережі абонентів, які обмінюються підписаними електронними документами. При обміні електронними документами по мережі значно знижуються витрати, пов'язані з їх обробкою, зберіганням і пошуком. Одночасно при цьому виникає проблема, як аутентифікації автора електронного документа, так і самого документа, тобто встановлення справжності автора й відсутності змін в отриманому повідомленні.

В алгоритмах ЕЦП як і в асиметричних системах шифрування використовуються однонаправлені функції. Концепція формування цифрового підпису основана на оборотності асиметричних шифрів, а також на взаємопов'язаності вмісту повідомлення, підпису і пари ключів. Зміна хоча б одного з названих елементів зробить неможливим підтвердження справжності підпису, у випадку її реалізації за допомогою асиметричних алгоритмів шифрування та хеш-функцій.

Система ЕЦП включає дві процедури: формування цифрового підпису та його перевірки. У процедурі формування підпису використовується секретний ключ відправника повідомлення, в процедурі перевірки підпису -

28

відкритий ключ відправника.

При цьому електронний цифровий підпис надійніше вирішує не тільки традиційні завдання авторства і достовірності документа, які раніше забезпечувалися рукописним підписом під паперовим документом, але й наступні важливі завдання електронного документообігу: цілісність документа; неможливість підробки підпису; запобігання відмови від підпису; юридичну значимість документа.

Обчислення ЕЦП

Алгоритм цифрового підпису розпочинає свою роботу з попереднього хешування повідомлення – обчислюється значення деякої контрольної функції від всього повідомлення. Для обчислення хеш-образу H повідомлення T в даній лабораторній роботі пропонується використовувати спрощену хеш-функцію квадратичної згортки:

Hi Hi 1 Mi 2 mod n,

де n визначається з відкритого ключа автора повідомлення, Mi – коди символів повідомлення, відкритого чи попередньо зашифрованого. Після опрацювання останнього символу отримуємо хеш-образ всього повідомлення H .

В алгоритмах ЕЦП призначення відкритого та закритого ключів змінюється, а саме – повідомлення підписується закритим ключем відправника, після чого будь-хто може перевірити достовірність з допомогою

відкритого ключа. Обчислення ЕЦП |

S |

здійснюється |

за хеш образом |

|

H повідомлення, що пересилається |

T з |

допомогою |

закритого |

ключа |

(d, n) автора повідомлення за формулою: |

|

|

|

|

S H d mod n |

|

|

||

Формування повідомлення підписаного електронним цифровим |

||||

підписом для передачі здійснюється приєднанням останнього (ЕЦП) |

S до |

|||

повідомлення M : SM. Наприклад, поставимо електронний цифровий підпис на повідомлення «МАША».

У відповідності з алгоритмом формування ЕЦП RSA вибираємо два взаємно простих числа p і q та обчислюємо значення n=p*q=91, вибираємо значення секретного ключа d=29 та обчислюємо значення відкритого ключа

e= 5.Вектор ініціалізації H0 приймем0 рівним нулю (вибирається довільним

чином). Закритий ключ відправника (d, n) (29, 91) . Обрахуємо хеш-образ повідомлення (рис. 3) застосовуючи таблицю 1.

29

|

Символи |

|

Коди |

|

Обчислення хеш-образу |

||||

|

|

символів |

|

||||||

i |

|

|

|

|

|||||

|

Mi |

|

|

|

H |

|

|

||

тексту |

|

|

|

|

|

|

|||

|

|

Mi |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

H0 0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

М |

|

|

14 |

H1 |

2 |

2 |

|

mod 91 14 |

|

|

|

|

|

H0 M1 |

mod n 0 14 |

|

||

2 |

А |

|

|

1 |

H2 |

2 |

2 |

mod 91 43 |

|

|

|

|

|

|

H1 M2 |

mod n 14 1 |

|||

3 |

Ш |

|

|

26 |

H3 |

2 |

2 |

mod 91 29 |

|

|

|

|

|

|

H2 M3 |

mod n 43 26 |

|

||

4 |

А |

|

|

1 |

H4 |

2 |

2 |

mod 91 81 |

|

|

|

|

|

|

H3 M4 |

mod n 29 1 |

|||

|

|

|

Хеш-образ |

H 81 |

|

|

|

||

|

Цифровий підпис |

S H d mod n 8129 mod 91 9 |

|

|

|||||

Рис. 3. Обчислення ЕЦП

Хеш-образом H повідомлення «МАША» є число 81. Обчислення ЕЦП S за хеш-образом з допомогою закритого ключа здійснюється за другою формулою. Електронним цифровим підписом повідомлення є число 9. Сформуємо повідомлення для передачі додавши до нього ЕЦП, отримаємо повідомлення «9МАША».

Перевірка справжності ЕЦП

Здійснюється за такими етапами:

1.Відділення ЕЦП від основного повідомлення

2.Виділення з ЕЦП хеш образу отриманого повідомлення відкритим ключем за формулою:

H S e mod n.

3.Обчислення хеш-образу H отриманого повідомлення на стороні отримувача за першою формулою.

4.Порівняння H та H . ЕЦП визнається достовірний якщо значення

хеш образів співпадають:

H H .

Наприклад, допустимо, що при передачі повідомлення його вид «9МАША» змінився на на «9МИША». Перевіримо достовірність отриманого повідомлення (рис. 4).

Хеш-образ з ЕЦП H Se mod n 95 mod 91 81

30