- •5.1 Математичні моделі основних симетричних криптографічних перетворень та їх властивості.

- •5.2 Основні елементарні крипто перетворення симетричного типу

- •Криптографічні перетворення (шифри) типу перестановка

- •Аналітична підстановки в полі Галуа

- •Блочні симетричні шифри та їх властивості.

- •Idea подібні шифри( Європейський стандарт idea та його модифікації і удосконалення);

- •Додаток б Випадкова таблиця підстановки « байт в байт»(Калина)

-

Блочні симетричні шифри та їх властивості.

Симетричне криптографічне перетворення у вигляді блокового симетричного шифру(БСШ) знайшло широке застосування на практиці. БСШ будуються на основі використання декількох симетричних криптографічних перетворень( елементарних шифрів), більшість яких розглянуто вище в підрозділі 2.7. Хоча кожен з таких елементарних шифрів, як буде показано в розділі 8, є нестійким[ 1,2 ], застосування декількох з них послідовно чи паралельно, та багатократно, як сказано в [ 1 ], дозволяє отримати звіря з « товстою шкірою». Вказане визначило появу, широке застосування та розвиток БСШ.

В цьому розділі ми робимо спробу розглянути сутність, проблемні питання, в межах обмежень обсягом викладення результатів досліджень, застосування та можливі напрями розвитку БСШ.

Необхідно відмітити, що при побудові БСШ знайшли застосування декілька концептуальних підходів, які будемо називати методологічними принципами. Серед них необхідно виділити,

на наш погляд, три основні:

на основі ланцюгів Фейстеля (Data Encryption Standard, ГОСТ 28147 – 89 тощо);

Idea подібні шифри( Європейський стандарт idea та його модифікації і удосконалення);

SPN структури( перше за все Rijndael, FIPS – 197 тощо).

Ми вважаємо, що сьогодні системне викладення теорії та практики блочного симетричного шифрування вимагає написання багатотомної роботи. Тому нижче викладення теоретичних та практичних питань є обмеженим. Крім того , в цьому розділі, ми практично не розглядаємо питання крипто аналізу, так як вони системно викладаються в 8 розділі цієї роботи.

Додаток А - Таблиця підстановки ГОСТ 281347 -89.

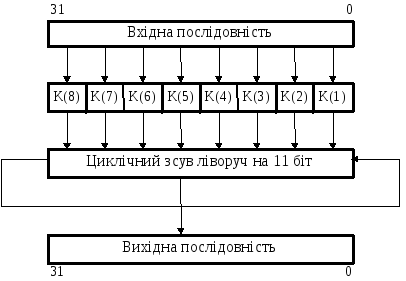

Функція шифрування fш , що наведена на рис. 2.6, включає дві операції [ 55 ]. Перша операція – підстановка. Блок підстановки К складається з 8 вузлів заміни К(1),...,К(8) з пам'яттю 64 біт кожний. 32-розрядний вектор, що надходить на блок підстановки, розбивається на вісім 4-розрядних векторів, кожний з який заміняється іншим 4-розрядним вектором відповідним вузлом заміни, що являє собою таблицю з 16 цілих чисел у діапазоні 0…15. Ключ підстановки є довгостроковим.

Друга операція – циклічний зсув вліво 32-розрядного вектора, отриманого в результаті підстановки К.

Рисунок 2.6 – Функція шифрування ГОСТ 28147 - 89

Взагалі систему (набір) із m різних підстановок n-го степеня Smn подають у вигляді розширення традиційного подання підстановки за рахунок додання нових рядків:

.

(2.105)

.

(2.105)

Верхній рядок називають нульовим, а останні пронумеруємо від 1 до m. Необхідно розв’язати задачу побудови деякого числа випадкових таблиць підстановок, що відповідають критеріям випадковості. Перевірки необхідно виконувати на трьох рівнях. На першому рівні оцінюється відповідність характеристик окремо взятої підстановки властивостям випадкової рівно ймовірної підстановки. Підстановки, що пройшли таку перевірку, можна вважати підстановками випадкового типу. На другому рівні визначається відповідність характеристик випадковості системи підстановок, що попали в таблицю, властивостям середньостатистичної таблиці випадкових підстановок. Таблиці, що пройшли перші два рівні перевірки, вважаються випадковими таблицями підстановок.

На третьому рівні проводиться оцінка характеристик випадковості множини таблиць підстановок, із яких відбираються таблиці, що задовольняють вимоги довгострокових ключів.

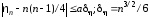

Критерії відбору підстановок першого рівня можна задати у вигляді випадкових вимог [199], де n – розмір підстановки.

Вимога

1. Число

інверсій

в підстановці степеня n

має задовольняти умову

в підстановці степеня n

має задовольняти умову

(2.106)

(2.106)

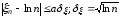

Вимога

2.

Число

циклів

в підстановці степеня n

має задовольняти умову

в підстановці степеня n

має задовольняти умову

.

(2.107)

.

(2.107)

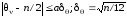

Вимога

3.

Число збільшень

в підстановці степеня n

має задовольняти умову

в підстановці степеня n

має задовольняти умову

.

(2.108)

.

(2.108)

Вимога 4. В таблицю підстановок мають входити підстановки, які не мають спів падань з нульовим рядком (які не мають циклів нульової довжини).

В таблиці 2.3[ 13 ] наведений приклад довгострокового ключа - блока заміни длноя ГОСТ 28147 – 89, де j – номер одного із 8 ключів заміни « 4 біта в 4 біта», а ki – безпосередньо ключ заміни.

Таблиця 2.3 – Ключ заміни

|

j\ki |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

|

1 |

4 |

10 |

9 |

2 |

13 |

8 |

0 |

14 |

6 |

11 |

1 |

12 |

7 |

15 |

5 |

3 |

|

2 |

14 |

11 |

4 |

12 |

6 |

13 |

15 |

10 |

2 |

3 |

8 |

1 |

0 |

7 |

5 |

9 |

|

3 |

5 |

6 |

1 |

13 |

10 |

3 |

4 |

2 |

14 |

15 |

12 |

7 |

6 |

0 |

9 |

11 |

|

4 |

7 |

13 |

10 |

1 |

0 |

8 |

9 |

15 |

14 |

4 |

6 |

12 |

11 |

2 |

5 |

3 |

|

5 |

6 |

12 |

7 |

1 |

5 |

15 |

13 |

8 |

4 |

10 |

9 |

14 |

0 |

3 |

11 |

2 |

|

6 |

4 |

11 |

10 |

0 |

7 |

2 |

1 |

13 |

3 |

6 |

8 |

5 |

9 |

12 |

15 |

14 |

|

7 |

13 |

11 |

4 |

1 |

3 |

15 |

5 |

9 |

0 |

10 |

14 |

7 |

6 |

8 |

2 |

12 |

|

8 |

1 |

15 |

13 |

0 |

5 |

7 |

10 |

4 |

9 |

2 |

3 |

14 |

6 |

11 |

8 |

12 |