- •3. Помехоустойчивые коды

- •Оку (Обнаруживающий код удвоения).

- •Исходник: 1001101 1000001 1010001 1010011 1000001

- •Принято:10011011000001101000110100111000001 10011011000001 101000110100110111110

- •Оки (Обнаруживающий код инверсный)

- •Исходник: 1001101 1000001 1010001 1010011 1000001

- •Корректирующий циклический код кцк генерируется порождающим полиномом

- •Корректирующий мажоритарный код кмк: генерация, диагностика, коррекция, декодирование и эффективность

-

Корректирующий мажоритарный код кмк: генерация, диагностика, коррекция, декодирование и эффективность

Генерация.

Исходник: 1001101 1000001

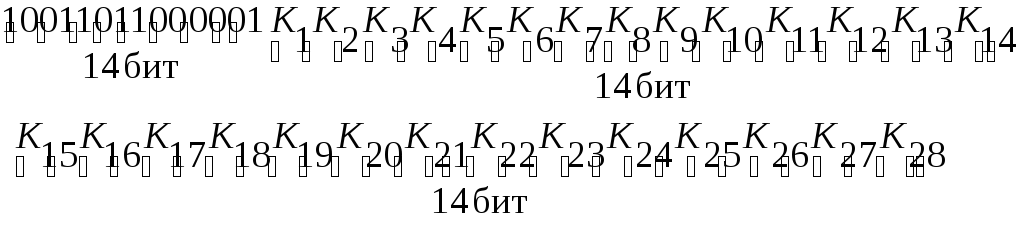

Макет:

Контрольные биты равны соответствующим битам исходника.

КМК(42;14) = 10011011000001 10011011000001 10011011000001=

![]()

Диагностика.

Принято: 00011011000001 10011111000001 10011011000011

Для диагностики для каждого информационного бита строится синдром, включающий этот информационный бит и соответствующие ему удвоения (контрольные биты).

Для

![]()

-

Если все биты синдрома равны, то ошибки нет;

-

Если биты синдрома не равны, то ошибка существует.

Адрес ошибки определяется «по голосованию»: каких бит меньше, в этих битах есть ошибка.

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

для

![]()

-

Коррекция ошибок.

Инверсия ошибочных позиций.

-

Декодирование

Удаление всех контрольных бит. Сообщение – 1001101 1000001

Для сильно зашумленных каналов применяется большее число удвоений К=7,9,… (Например, армейские радиостанции используют удвоения 7, 9)

Примечание. Число удвоений К – нечетно (К=3,5,7,…), т.к. при четном числе удвоений (4,6,…) «голоса» могут распределиться поровну и адрес ошибки не определится.

-

Эффективность.

-

Обнаруживает и корректирует кратные ошибки;

-

Удобный, простой алгоритм генерации и диагностики;

-

Большое количество контрольных бит полезной избыточности (отрицательный момент);

-

Для сильно зашумленных каналов применяется большее число удвоений.

4. Криптографический код

Криптоанализ – создание методов «взлома» систем защиты данных

Криптография включает методы:

-

Симметрические методы шифрования с использованием секретного ключа

-

Открытые криптосистемы

-

Стенография – сокрытие самого факта передачи секретного сообщения.

Основные требования к криптосистемам:

-

Защита данных от несанкционированного доступа

-

Неотслеживаемость

-

Целостность (не должно быть добавлений, удалений, изменений)

-

Юридическая значимость – обеспечивается с помощью электронно-цифровой подписи (ЭЦП)

-

Аутентичность – подлинность, истинность сообщения

-

Криптостойкость – противостояние взлому ключа и сообщения

Криптографические принципы Шенона

-

Рассеивание данных – изменение статистических характеристик

-

Перемешивание данных, многократное перемешивание

Абсолютно стойкий ключ по Шенону

-

Длина ключа равна длине сообщения

-

Ключ в симметричных системах применяется только 1 раз (одноразовый ключ)

-

Выбор ключа из ключевого пространства производится случайным образом

-

Создание ключей строится на основе использования неразрешенной математической задачи (реализуется в открытых криптосистемах)

Криптографическое правило Кирхгофа

Криптоаналитик знает все: методы шифрования, программное обеспечение, шифротекст (его фрагмент). Но не знает ключа шифрования.

Следствие: криптостойкость определяется ключом шифрования

Симметричные криптосистемы

В них используется 1 ключ и для шифрования, и для дешифрования

Методы (поточные):

-

Шифр Цезаря

-

Шифр Полибия

-

Модульная арифметика

-

Алфавитное сложение (шифр Хассегала)

-

Квадрат Виженера – многоалфавитная система шифрования

Открытые криптосистемы, в которых работают два ключа: открытый и секретный (личный). Открытый ключ является общедоступным и этим ключом выполняется шифрование сообщения. Секретный ключ находится только у владельца ключа и этим ключом выполняется дешифрование сообщений. Открытые криптосистемы позволяют решить проблемы симметричных криптосистем:

а) передача ключа – ключи не передаются

б) криптостойкость – сверхвысокая криптостойкость (ключи не взламываются)

в) ключи долговременные, постоянные

Современный электронно-документальный оборот построен на открытых криптосистемах.

ЭЦП предназначена для идентификации лица, подписавшего электронный документ, и является полноценной заменой собственноручной подписи в случаях, предусмотренных законом.

Использование электронной подписи позволяет осуществить:

-

Контроль целостности передаваемого документа

-

Защиту от изменений (подделки) документа

-

Невозможность отказа от авторства.

-

Доказательное подтверждение авторства документа: Так как создать корректную подпись можно, лишь зная закрытый ключ, а он известен только владельцу, он может доказать своё авторство подписи под документом. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор», «внесённые изменения», «метка времени» и т. д.

Приложение 1

Таблица количества информации

![]()

|

0.01 |

6.64386 |

0.34 |

1.55639 |

0.67 |

0.57777 |

|

0.02 |

5.64386 |

0.35 |

1.51457 |

0.68 |

0.55639 |

|

0.03 |

5.05889 |

0.36 |

1.47393 |

0.69 |

0.53533 |

|

0.04 |

4.64386 |

0.37 |

1.4344 |

0.7 |

0.51457 |

|

0.05 |

4.32193 |

0.38 |

1.39593 |

0.71 |

0.49411 |

|

0.06 |

4.05889 |

0.39 |

1.35845 |

0.72 |

0.47393 |

|

0.07 |

3.8365 |

0.4 |

1.32193 |

0.73 |

0.45403 |

|

0.08 |

3.64386 |

0.41 |

1.2863 |

0.74 |

0.4344 |

|

0.09 |

3.47393 |

0.42 |

1.25154 |

0.75 |

0.41504 |

|

0.1 |

3.32193 |

0.43 |

1.21759 |

0.76 |

0.39593 |

|

0.11 |

3.18442 |

0.44 |

1.18442 |

0.77 |

0.37707 |

|

0.12 |

3.05889 |

0.45 |

1.152 |

0.78 |

0.35845 |

|

0.13 |

2.94342 |

0.46 |

1.12029 |

0.79 |

0.34008 |

|

0.14 |

2.8365 |

0.47 |

1.08927 |

0.8 |

0.32193 |

|

0.15 |

2.73697 |

0.48 |

1.05889 |

0.81 |

0.30401 |

|

0.16 |

2.64386 |

0.49 |

1.02915 |

0.82 |

0.2863 |

|

0.17 |

2.55639 |

0.5 |

1 |

0.83 |

0.26882 |

|

0.18 |

2.47393 |

0.51 |

0.97143 |

0.84 |

0.25154 |

|

0.19 |

2.39593 |

0.52 |

0.94342 |

0.85 |

0.23447 |

|

0.2 |

2.32193 |

0.53 |

0.91594 |

0.86 |

0.21759 |

|

0.21 |

2.25154 |

0.54 |

0.88897 |

0.87 |

0.20091 |

|

0.22 |

2.18442 |

0.55 |

0.8625 |

0.88 |

0.18442 |

|

0.23 |

2.12029 |

0.56 |

0.8365 |

0.89 |

0.16812 |

|

0.24 |

2.05889 |

0.57 |

0.81097 |

0.9 |

0.152 |

|

0.25 |

2 |

0.58 |

0.78588 |

0.91 |

0.13606 |

|

0.26 |

1.94342 |

0.59 |

0.76121 |

0.92 |

0.12029 |

|

0.27 |

1.88897 |

0.6 |

0.73697 |

0.93 |

0.1047 |

|

0.28 |

1.8365 |

0.61 |

0.71312 |

0.94 |

0.08927 |

|

0.29 |

1.78588 |

0.62 |

0.68966 |

0.95 |

0.074 |

|

0.3 |

1.73697 |

0.63 |

0.66658 |

0.96 |

0.05889 |

|

0.31 |

1.68966 |

0.64 |

0.64386 |

0.97 |

0.04394 |

|

0.32 |

1.64386 |

0.65 |

0.62149 |

0.98 |

0.02915 |

|

0.33 |

1.59946 |

0.66 |

0.59946 |

0.99 |

0.0145 |

Приложение 2

|

х |

log х |

х |

log х |

х |

log х |

|

1 |

0,00000 |

38 |

5,24793 |

75 |

6,22882 |

|

2 |

1,00000 |

39 |

5,28540 |

76 |

6,24793 |

|

3 |

1,58496 |

40 |

5,32193 |

77 |

6,26679 |

|

4 |

2,00000 |

41 |

5,35755 |

78 |

6,28540 |

|

5 |

2,32193 |

42 |

5,39232 |

79 |

6,30378 |

|

6 |

2,58496 |

43 |

5,42626 |

80 |

6,32193 |

|

7 |

2,80735 |

44 |

5,45943 |

81 |

6,33985 |

|

8 |

3,00000 |

45 |

5,49185 |

82 |

6,35755 |

|

9 |

3,16993 |

46 |

5,52356 |

83 |

6,37504 |

|

10 |

3,32193 |

47 |

5,55459 |

84 |

6,39232 |

|

11 |

3,45943 |

48 |

5,58496 |

85 |

6,40939 |

|

12 |

3,58496 |

49 |

5,61471 |

86 |

6,42626 |

|

13 |

3,70044 |

50 |

5,64386 |

87 |

6,44294 |

|

14 |

3,80735 |

51 |

5,67242 |

88 |

6,45943 |

|

15 |

3,90689 |

52 |

5,70044 |

89 |

6,47573 |

|

16 |

4,00000 |

53 |

5,72792 |

90 |

6,49185 |

|

17 |

4,08746 |

54 |

5,75489 |

91 |

6,50779 |

|

18 |

4,16993 |

55 |

5,78136 |

92 |

6,52356 |

|

19 |

4,24793 |

56 |

5,80735 |

93 |

6,53916 |

|

20 |

4,32193 |

57 |

5,83289 |

94 |

6,55459 |

|

21 |

4,39232 |

58 |

5,85798 |

95 |

6,56986 |

|

22 |

4,45943 |

59 |

5,88264 |

96 |

6,58496 |

|

23 |

4.52356 |

60 |

5,90689 |

97 |

6,59991 |

|

24 |

4,58496 |

61 |

5,93074 |

98 |

6,61471 |

|

25 |

4,64386 |

62 |

5,95420 |

99 |

6,62936 |

|

26 |

4,70044 |

63 |

5,97728 |

100 |

6,64386 |

|

27 |

4,75489 |

64 |

6,00000 |

200 |

7,644 |

|

28 |

4,80735 |

65 |

6,02237 |

300 |

8,229 |

|

29 |

4,85798 |

66 |

6,04439 |

400 |

8,614 |

|

30 |

4,90689 |

67 |

6,06609 |

500 |

8,966 |

|

|

4,95420 |

68 |

6,08746 |

600 |

9,229 |

Литература

-

Цимбал В.Л. Теорія інформації й кодування. 4-і вид. - К.: Вища школа, 1992.

-

Жураковський Ю.П., Полтарак В.П. Теорія інформації та кодування - К.: Вища Школа, 2001.

-

Ширшков О.К. Теорія інформації та кодування. Методичні вказівки та контрольні завдання до практичних зайняти - Одеса ОНМУ 2005.

-

Дейт К. Введення в системи баз даних. Пер. с англ. 6-і вид. - К.: Діалектика, 1998.

-

Кузьмін И.В., Кедрус В.А. Основи теорії інформації й кодування. - К.: Вища школа, 1986.

-

Кузьмін И.В. і ін. Кодування й декодування в інформаційних системах. - К.: Вища школа, 1985.

-

Бэрри Нанс. Комп'ютерні мережі. Пер. с англ. - М.: Біном, 1996.

-

Фигурнов В.Э. IBM PC для користувача. 7-і вид. - М.: ИНФРА, 1998.

-

Теорія й практика забезпечення інформаційної безпеки. Під ред. Зегжди П.Д. - М.: Яхтемен, 1996.

31

31