- •Вопрос 1. Структура машин фон-Неймана, с общей шиной, с каналами прямого доступа в память. Сравнительный анализ и область применения.

- •Вопрос 11. Защита памяти с помощью ключей защиты. Структурная схема памяти с защитой. Достоинства и недостатки.

- •Вопрос 17. Методы параметрического диагностирования.

- •Вопрос 19. Детерминированный структурный подход к синтезу тестов.

- •Вопрос 20. Применение логического моделирования к синтезу тестов.

- •Асинхронное событийное моделирование

- •Видно, что на выходе схемы образуется последовательность значений 01011, что приводит к ложному импульсу. Троичное моделирование

- •Вопрос 21. Методы анализа выходных реакций.

- •Вопрос 40. Однокристальные м-эвм фирмы Intel

- •Вопрос 74. Com и exe программы. Их особенности и правила написания.

- •Вопрос 75. Принципы организации взаимодействия пользовательской программы с клавиатурой ibm pc.

- •Вопрос 76. Принципы организации вывода информации на экран ibm pc.

- •Вопрос 78. Файловая система ms dos, функции с использованием fcb и дескриптора

- •Вопрос 80. Компоновщики и загрузчики. Назначение и применение.

- •Вопрос 81. Отладчики, дизассемблеры и профайлеры. Назначение. Функции и возможности.

- •Вопрос 82. Утилиты. Назначение. Примеры использования.

- •Вопрос 97. Авм. Основные решающие элементы.

- •Вопрос 102. Квантование информации. Теорема Котельникова.

- •3.2. Выбор частоты отсчётов при дискретизации.

- •Вопрос 119. Алгоритмическая структура вычислительных сетей. Назначение протоколов соответствующих уровней.

- •Вопрос 120. Стандарты комитета ieee в области локальных вычислительных сетей. Протоколы ieee 802.3, ieee 802.4, ieee 802.5.

- •Вопрос 122. Стандарты скоростных магистралей Fast Ethernet, Switch Ethernet, 100vg.

- •Вопрос 123. Архитектурные особенности малых локальных сетей. Структура сети битбас.

- •Вопрос 124. Структура региональных сетей эвм.

- •Вопрос 141. Векторный операционный автомат с изменяющейся разрядностью данных и размерностью вектора.

- •Вопрос 156. Управляющий автомат с принудительной адресацией, с проверкой двух логических условий и с одним укороченным адресом в поле микрокоманды.

- •Вопрос 167. Принципы иерархической организации памяти эвм. Роль взу в иерархической структуре памяти современных эвм.

- •4.1 Основные понятия и классификация взу

- •Вопрос 184. Современные методологии разработки сложных информационных систем и их программного обеспечения. Case-системы, особенности организации и применения.

Вопрос 1. Структура машин фон-Неймана, с общей шиной, с каналами прямого доступа в память. Сравнительный анализ и область применения.

По принципу Неймана ВМ состоит из устройств ввода-вывода, АЛУ, ОЗУ, и устройства управления.

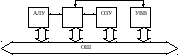

Структура с общей шиной:

В такой структуре обмен информацией в любой момент времени может происходить только между двумя устройствами. Основным достоинством является простота (в том числе добавления или изъятия отдельных компонентов). Основной недостаток – низкое быстродействие и низкая надёжность (из-за наличия общего компонента – шины). Свойства:

1) наименьшая стоимость;

2) наименьшая сложность;

3) изменение конфигурации устройств не вызывает сложностей и осуществляется путём добавления или исключения отдельных функциональных устройств;

4) общие возможности системы ограничены скоростью передачи через ОШ;

5) отказ ОШ приводит к катастрофическому отказу системы;

6) Расширение системы путём добавления новых устройств может привести, начиная с некоторой конфигурации, к уменьшению производительности системы;

7) Достижимая эффективность системы при одновременном использовании всех готовых к работе устройств является наиболее низкой.

Структура с ОШ рекомендуется к применению в малых системах.

Структура с каналами прямого доступа в память:

В такой структуре, всё что связано с коммуникацией устройств выполняется в ОЗУ. Модули ОЗУ имеют число входов, соответствующее числу устройств. Такой способ позволяет сохранять все достоинства систем с перекрёстной коммутацией (надёжность, скорость), несколько упрощая при этом систему. Свойства:

1) требуются наиболее дорогие устройства ОП;

2) относительно дешёвые системы;

3) очень высокая скорость передачи информации;

4) размер и конфигурация возможных дополнений в системе определяется и ограничивается числом имеющихся модулей памяти;

5) требуется большое число соединительных кабелей и сопрягающих устройств.

6) расширение системы приводит к увеличению производительности системы в целом.

Системы с такими структурами применяются в многопроцессорных комплексах.

Вопрос 11. Защита памяти с помощью ключей защиты. Структурная схема памяти с защитой. Достоинства и недостатки.

Существуют 2 базовых принципа защиты информации:

Защита используемой информации.

Защита хранилищ, где хранится эта информация.

Необходимость защиты возникает во многопользовательских системах из-за ошибок программ.

Защита информации производится с использованием различных способов кодирования. Простейшие способы защиты от ошибок, в том числе и от ошибок в собственных программах – это приписывание к каждому слову тега, то есть при обращении к памяти читается не только информация, но и тег.

Другой способ основан на защите хранилищ, то есть памяти. В этом случае информация может хранится как в кодированной , так и в не кодированной форме.

Способ организации защиты этой памяти.

Память разбивается на блоки, которые играют роль комнат в гостинице, а у каждого блока физической памяти есть замок(этот замок - код), программе, в которой выделяется такой блок выдается код этого блока, то есть ключ. Таким образом, когда программа ставится на исполнение, то одновременно с передачей адреса, передается ключ, как расширение адреса. Адрес пересылается в память, а ключ – в память ключей защиты, где он сравнивается с замком, если они совпадают, то происходит обращение, если нет, то все обращения к памяти прекращаются. Сравнивание ключа и замка идет одновременно с обращением к памяти, поэтому дополнительной задержки это не вносит.

При сигнале 'нет' возникает сигнал прерывания, который идет к процессору и задача снимается, так как она обратилась к блоку памяти, который не был для нее выделен.

По адресу в целом происходит обращение по записи или по чтению к ОЗУ. По старшим разрядам происходит обращение к памяти ключей защиты в i той ячейке которой хранится замок от i-ой ячейки ОЗУ. ПЗК(память ключей защиты) – маленькая и быстрая, поэтому работает гораздо быстрее, чем ОЗУ, и если что, то приостанавливает процесс обращения. ПЗК должна не только читать, но и записывать. Для этого должны быть предусмотрены специальные команды, но они не могут быть использованы прикладным программистом, так как тогда все средства защиты будут разрушены. Так как команды записи в ПЗК не могут выполнятся в прикладных программах, то их относят к числу привилегированных, поэтому предусматривается триггер, который устанавливается в 1, когда работает ОС и сбрасывается в 0 только привилегированной командой ОС, когда ОС передает управление прикладной программе.

Прикладная программа не может выполнять привилегированные команды и не может установить триггер в 1. Команды записи в ПКЗ будут выполнятся только тогда, когда триггер в 1. В коде команды есть признак на то, привилегированна программа или нет. Поэтому с помощью схемы сравнения признака кода и сигнала триггера определяются дальнейшие действия, но при всем этом существует необходимость обмена данными, то есть нужно организовывать память, доступ к которой имели бы несколько программ.

Существует еще проблема того, что если программа испортилась, то ключ, фактически пропадает, поэтому у ОС есть ключ-вездеход, то есть она имеет ключи от всех блоков. Это может быть, например, код 0. Он будет работать только тогда, когда триггер установлен в 1.