«Алиса и Боб» или Принцип квантовой телепортации

…Алиса не удержалась, ткнула пальцем в Труляля и крикнула:

– Первый!

– Ни в коем разе! – тут же отозвался Труляля и так быстро захлопнул рот, что зубы щелкнули.

– Второй! – крикнула Алиса и ткнула пальцем в Траляля

– Задом наперед, совсем наоборот! – крикнул он.

Другого Алиса и не ждала.

Л. Кэрролл. Алиса в Зазеркалье.

Телепортация основана на эффекте «сцепления» или «связности» (entanglement), который заключается в том, что два квантовых объекта, будучи сцеплены, ведут себя как Труляля и Траляля из сказки Льюиса Кэрролла. Если произвести измерение одного из них, то другой «подстроится» к первому и примет противоположное значение. Любопытно, что этот эффект был открыт еще Альбертом Эйнштейном в 1935 году «на бумаге», а экспериментально подтвержден физиками лишь в девяностых годах.

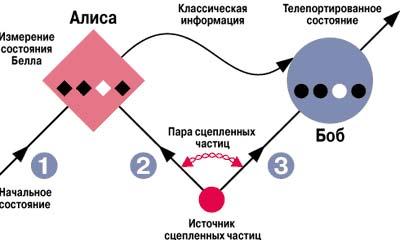

Примерная схема телепортации такова.

Предположим, что у Алисы есть частица в определенном квантовом состоянии (частица 1) и Алиса хочет, чтобы у живущего далеко от нее Боба была такая же частица. Алиса не может произвести такие измерения, которые позволили бы Бобу реконструировать квантовую систему Алисы. Для осуществления задуманного Алисе и Бобу необходимо обзавестись парой сцепленных частиц (частицы 2 и 3). Алиса проводит сцепление исходной частицы 1 и находящейся в ее распоряжении частицы 2. При этом частица 2 вначале переходит в состояние, «противоположное» состоянию частицы 1, а затем обе частицы оказываются в одном из четырех возможных состояний (состояний Белла). Алиса определяет, какое состояние было реализовано, путем измерения, результаты которого она посылает Бобу. При сцеплении частица 3, находящаяся у Боба, сначала переходит в исходное состояние частицы 1 (ведь она скреплена с частицей 2), а затем в то состояние, в котором частица 1 оказалась после сцепления. Боб, получив от Алисы результаты ее измерения и выяснив, в каком состоянии Белла находится его частица, может путем обратного преобразования перевести частицу 3 в состояние, в котором находилась частица 1 до телепортации. Важно, что во время телепортации Алиса разрушает состояние первой частицы, а Боб это состояние получает; при этом ни Боб, ни Алиса не получают никакой информации о состоянии частицы 1.

Схема телепортации:

Конфиденциальность информации

Но я обдумывал свой план,

Как щеки мазать мелом,

А у лица носить экран,

Чтоб не казаться белым.

Л. Кэрролл. Алиса в Зазеркалье.

Итак, если удастся построить квантовый компьютер, способный выполнять разложение больших чисел на множители с помощью алгоритма Шора, защита информации в подавляющем большинстве сегодняшних систем окажется ненадежной. Но, оказывается, квантовый мир может дать и средство для обеспечения секретности при обмене информацией.

Как известно, традиционные защитные системы основаны на том, что передаваемое сообщение с помощью некоторого алгоритма комбинируется с дополнительной секретной информацией (ключом), в результате чего получается криптограмма. Если для каждого сообщения использовать отдельный ключ, то обеспечивается абсолютная секретность. Но как скрытно передать сам ключ? Это и есть суть проблемы.

Для любой системы передачи информации характерны следующие действующие лица: объекты «А» и «Б», совершающие обмен информации (назовем их Алиса и Боб – Алиса передает информацию Бобу), и некто «Е», пытающийся эту информацию перехватить (назовем ее Ева). Предложенный в 1984 году Чарльзом Беннетом (CharlesBennett) и Джилом Брассардом метод квантового распространения ключа (quantumkeydistribution) позволяет передать ключ Бобу от Алисы так, что попытка его перехвата неизбежно будет обнаружена.

* Алиса и Боб должны быть соединены квантовым каналом связи (оптоволоконный канал, в котором информация переносится при помощи фотонов) и обычным общедоступным каналом, например, телефонные линии или Internet-соединение.

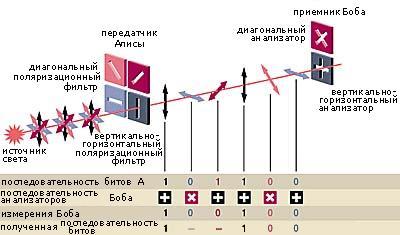

* Алиса посылает фотон в одном из четырех поляризованных состояний, которое выбирает случайно (это может быть вертикальное, горизонтальное и под углами +45° или -45°). Результат она записывает. Боб располагает двумя анализаторами: один позволяет определить вертикально и горизонтально поляризованные фотоны, а другой – фотоны, поляризованные под углами +45° и -45°. Для регистрации каждого фотона Боб случайно выбирает анализатор, записывает выбор и результат, который был получен. Вероятность того, что он выберет неверный анализатор, составляет 50%.

* После получения достаточного количества фотонов Боб по общедоступному каналу сообщает Алисе, какие анализаторы он использовал, но не сообщает, какие результаты он получил. Алиса сравнивает эту последовательность со своими записями и сообщает Бобу, для каких фотонов он правильно выбрал анализатор, но не сообщает, какова была поляризация этих фотонов. Из последовательности выбрасываются те биты, для которых не были применены соответствующие анализаторы. Для оставшихся битов Алиса и Боб должны иметь одинаковые результаты при условии, что Ева не производила перехват.

* Алиса и Боб выбирают случайное подмножество ключа и сравнивают его по общедоступному каналу. Предположим, что Ева разрезала кабель и выполняет измерения с помощью оборудования, аналогичного оборудованию Боба. После этого она посылает Бобу фотон в соответствии с результатами своих измерений, используя оборудование, аналогичное оборудованию Алисы. В 50% случаев Ева выберет неверный анализатор, следовательно, будет посылать Бобу фотоны в случайно выбранных состояниях, что в 25% случаев даст ошибку. Таким образом, на этом этапе перехват информации может быть обнаружен.

* Однако, ошибки могут возникнуть и в том случае, если Ева не производила перехват. Они могут быть устранены посредством стандартных методов коррекции ошибок. Вычисленный коэффициент ошибки (обычно около 1%) может быть полностью отнесен на счет Евы. Процедура, называемая усилением секретности (privacyamplification), позволяет удалить из ключа информацию, которая могла быть перехвачена Евой, однако, это вновь приводит к сокращению длины используемого ключа. Поэтому очень важно сделать этот коэффициент как можно более малым.

После осуществления указанной процедуры Алиса и Боб получают в распоряжение случайно сгенерированный ключ требуемой длины, благодаря которому они могут зашифровать сообщение и переслать его по общедоступному каналу. Если для каждого нового сообщения они будут повторять эту процедуру, то информация будет полностью защищена от несанкционированного доступа. Нужно заметить, что этот «протокол» не может быть непосредственно использован для обмена информацией, поскольку часть информации, выбранная случайным образом, должна быть выброшена.

Схема устройства для квантового распространения ключа: