ZIvKS / method_8

.doc

МІНІСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ

Запорізький національний технічний університет

Методичні вказівки

к лабораторним роботам

з дисципліни

“ Основи захисту інформації ”

для студентів спеціальностей

8.091501 “Комп’ютерні системи та мережі”,

7.091503 “Спеціалізовані комп’ютерні системи”

2005

Методичні вказівки к лабораторним роботам з дисципліни «Основи захисту інформації» для студентів спеціальностей 8.091501 “Комп’ютерні системи та мережі”, 7.091503 “Спеціалізовані комп’ютерні системи” /Укл.: Козіна Г.Л., Хохлов М.М. – Запоріжжя: ЗНТУ, 2005. – 30с.

Укладачі: Г.Л. Козіна, доцент каф. радіотехніки, к.ф.-м.н.

М.М. Хохлов, асистент каф. комп’ютерних систем та мереж

Рецензент: Р.К. Кудерметов, зав. каф. комп’ютерних систем та мереж радіотехніки, к.т.н.

Затверджено

на засіданні каф. КСМ

Протокол № 5 від 15.02.05

ЗМІСТ

Лабораторная работа № 1 «Шифр Полибия» 4

Лабораторная работа № 2 «Шифр простой замены» 6

Лабораторная работа № 3 «Линейный конгруэнтный генератор псевдослучайных чисел» 8

Лабораторная работа № 4«Исследование межгосударственного стандарта шифрования – блочного

шифра ГОСТ 28147-89» 12

Лабораторная работа № 5 «Схема Диффи-Хеллмана» 17

Лабораторная работа № 6 «Исследование асимметричного

алгоритма шифрования RSA» 19

Лабораторная работа № 7 «ЭЦП. Функция хеширования» 22

Лабораторная работа № 8 «Стеганографическая защита

информации» 24

Вопросы к екзамену 29

Литература 30

Лабораторная работа № 1

«Шифр Полибия»

Цель работы: ознакомиться с древнейшим шифром – шифром Полибия

Используемое программное обеспечение

Для выполнения лабораторной работы используются текстовые файлы на украинском, русском и английском языках и программа шифр_Полибия.exe.

Задание на лабораторную работу

-

Откройте программу шифр_Полибия.exe.

-

Зашифрование сообщения

Выберите язык сообщения

Задайте ключ на выбранном языке

Сформируйте квадрат Полибия

Зашифруйте свое сообщение

Расшифруйте сообщение

-

Зашифрование из файла

Выберите язык сообщения

Задайте ключ на выбранном языке

Сформируйте квадрат Полибия

Загрузите файл с текстом сообщения

Зашифруйте сообщение из файла

Сохраните зашифрованное сообщение в файл

Расшифруйте сообщение из файла

Отчет

-

Титульный лист, тема и цель работы.

-

Выбранный язык сообщения, выбранный ключ.

-

Выбранное сообщение для шифрования.

-

Зашифрованное сообщение.

-

Выбранный язык сообщения, выбранный ключ.

-

Сообщение из файла.

-

Зашифрованное сообщение.

Контрольные вопросы

-

Опишите шифр Полибия

-

Является ли шифр Полибия шифром простой замены?

-

Как зависит стойкость шифра от длины ключа?

Лабораторная работа № 2

«Шифр простой замены»

Цель работы: ознакомиться с шифром простой замены и методом частотного криптоанализа.

Используемое программное обеспечение

Для выполнения лабораторной работы используются текстовые файлы на украинском, русском и английском языках, таблицы замен и программа шифр_простой_замены.exe .

Задание на лабораторную работу

1.Откройте программу шифр_простой_замены.exe.

2.Зашифрование сообщения

Выберите язык сообщения

Создайте таблицу замен на выбранном языке

Сохраните таблицу замен в файл с расширением *.tbl.

Загрузите файл с текстом сообщения

Загрузите файл с таблицей замен.

Зашифруйте сообщение из файла.

Сохраните зашифрованное сообщение в файл с расширением *.txt.

3.Расшифрование сообщения

Выберите язык сообщения

Загрузите файл с зашифрованным текстом сообщения

Загрузите файл с таблицей замен

Расшифруйте зашифрованное сообщение из файла

Сохраните расшифрованное сообщение в файл с расширением *.txt.

4.*Частотный криптоанализ

Выберите язык сообщения.

Загрузите файл с зашифрованным текстом сообщения.

Исследуйте таблицу частот.

Найдите самые частые символы и составьте соответствующую замену.

Сохраните таблицу замен в файл с расширением *.tbl.

Расшифруйте зашифрованное сообщение.

Проведите повторный частотный анализ.

Составьте соответствующую замену.

Сохраните таблицу замен в файл с расширением *.tbl.

Продолжите расшифрование.

Проведите повторный частотный анализ до прочтения всего текста.

Отчет

-

Титульный лист, тема и цель работы.

-

Выбранный язык сообщения.

-

Выбранное сообщение для шифрования.

-

Зашифрованное сообщение.

-

Частотный анализ зашифрованного сообщения.

Контрольные вопросы

-

Опишите шифр простой замены.

-

Являются ли шифры Полибия Цезаря шифрами простой замены?

-

Опишите метод частотного криптоанализа.

-

В каких случаях можно использовать метод частотного криптоанализа?

*

Лабораторная работа № 3

«Линейный конгруэнтный генератор псевдослучайных чисел»

Цель работы: ознакомиться с линейным конгруэнтным генератором псевдослучайных чисел и его свойствами.

Используемое программное обеспечение

Для выполнения лабораторной работы используется пакет математических вычислений MathCad.

Задания на лабораторную работу

-

Запустите программу MathCAD.

-

Создайте собственный линейный конгруэнтный генератор псевдослучайных чисел (ПСЧ) по формуле (1), взяв модуль m1 из диапазона 10 m1 20 и подобрав параметры А и С для получения наибольшего периода последовательности.

-

Нормируйте исходную последовательность ПСЧ по формуле (2).

-

Разбейте отрезок [0,1] на 8 равных частей. Для каждой части определите количество принадлежащих ей ПСЧ.

-

Постройте гистограмму (рис.1).

-

Для определения периода последовательности постройте график выборочной автокорреляционной функции (см. формулу (3)).

-

Постройте линейный конгруэнтный генератор ПСЧ с другим модулем m2 , 40 m2 100.

-

Нормируйте его.

-

Постройте гистограмму.

-

Для определения периода последовательности постройте график выборочной автокорреляционной функции.

-

*Постройте новую последовательность ПСЧ на основе выходов двух предыдущих генераторов: нечетные элементы последовательности – ПСЧ первого генератора, четные элементы – ПСЧ второго генератора.

-

*Постройте гистограмму новой последовательности

-

*Найдите период новой последовательности по формуле

M = 2*НОК (m1, m2 ), НОК– наименьшее общее кратное.

Отчет

-

Титульный лист, тема и цель работы.

-

Выбранные значения параметров.

-

Проведенные вычисления.

-

Графики.

Контрольные вопросы

-

Дайте определение псевдослучайной последовательности.

-

Для какой цели применяют последовательности ПСЧ.

-

Опишите линейный конгруэнтный генератор ПСЧ.

-

Какими свойствами должны обладать генераторы ПСЧ для использования их в криптографии.

-

Как оценить равномерность и случайность последовательности ПСЧ.

-

Какие методы применяют для улучшения качеств последовательности ПСЧ.

Теоретические сведения

Линейный конгруэнтный генератор псевдослучайных чисел (ПСЧ) определяется формулой

X i + 1 = ( A*X i + C ) mod m (1)

где m – модуль генератора, параметры А, С и начальное значение X0 – неотрицательные, меньшие модуля m величины,

0 А, С, X0 m – 1.

Величины А, С, X0 образуют ключ генератора ПСЧ. Значение m обычно выбирается достаточно большим.

Последовательность {Xi}, определяемая формулой (1), имеет максимальный период, равный m, при выполнении условий следующий теоремы.

Теорема. Длина периода последовательности {Xi}, определяемой формулой (1), равна m в том и только том случае, если

1) С и m взаимно просты (не имеют общих делителей);

2) B = A – 1 делится на любой простой делитель p модуля m;

3) если m делится на 4, то и B делится на 4.

Для получения последовательности, принимающей значения из отрезка [0,1], нормируем последовательность Xi по формуле

Ri = Xi / m . (2)

Для оценки

равномерности распределения

последовательности {Ri} на отрезке

[0,1] построим гистограмму. Для этого

отрезок [0,1] разбиваем на t (например, t =

8) равных частей и подсчитываем количество

ПСЧ, попавших в каждый отрезок. В MathCAD

используем функцию hist ( t, R ), которая

возвращает вектор значений

![]() – количество ПСЧ, попавших в j-тый

интервал.

– количество ПСЧ, попавших в j-тый

интервал.

Рисунок

1 – Пример построения гистограммы ПСЧ

при n

= 64.

Рисунок

1 – Пример построения гистограммы ПСЧ

при n

= 64.

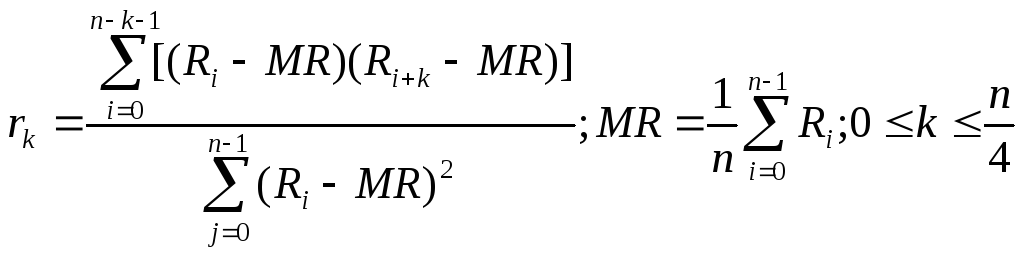

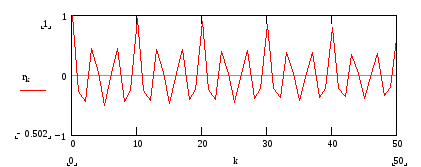

Для определения периода последовательности найдем выборочную автокорреляционную функцию по формулам (3)

(3)

(3)

Рисунок 2 – График выборочной автокорреляционной функции при

n = 200 для последовательности ПСЧ с модулем m = 10.

Лабораторная работа № 4

«Исследование межгосударственного стандарта шифрования –

блочного шифра ГОСТ 28147-89»

Цель работы: Ознакомится с методом шифрования и дешифрования данных с использованием алгоритма шифрования ГОСТ 28147-89.

Используемое программное обеспечение

Для работы используется демонстрационная программа gost.exe, служащая для шифрования и дешифрования файлов сообщений и 24-х разрядных ВМР-файлов в режиме демонстрации с помощью алгоритма шифрования ГОСТ 28147-89.

Задание на лабораторную работу

Перейдите в каталог, содержащий рабочие программы лабораторной работы.

1. Создайте графический и текстовый файлы для шифрования.

2. Запустите программу gost.exe .

3. Создайте 24-х разрядный графический файл, для наглядности рекомендуется создать файл с однотонным фоном и крупной надписью, например:

4. Ознакомьтесь с файлом помощи к программе, меню «ПОМОЩЬ».

5. Перейдите во вкладку «ДЕМОНСТРАЦИЯ» (см. рисунок 3).

6. Загрузите исходный ВМР файл в окно для шифрования (см. рисунок 3).

7. В меню выбора режима шифрования назначьте режим простой замены и, нажав кнопку «ЗАШИФРОВАТЬ», зашифруйте файл, проанализируйте полученный результат

8. Зашифруйте исходный файл в режиме гаммирования, проанализируйте полученный результат.

9. Зашифруйте файл с сообщением в режиме гаммирования с обратной связью, проанализируйте полученный результат.

10. Исследуйте влияние ошибок, введенных в зашифрованный файл, на результат дешифрования в каждом режиме. Для этого необходимо предварительно произвести графические изменения в зашифрованном файле, загрузить файл в окно для дешифрования, назначить соответствующий режим и произвести его дешифровку;

11. Перейдите во вкладку «ШИФРОВАНИЕ» (см. рисунок 4).

12. Произведите шифрование в режиме простой замены, гаммирования и режиме гаммирования с обратной связью. Внесите изменения в зашифрованный текст, дешифруйте и проанализируйте полученный результат.

13. Проанализировать зашифрованный текст, полученный в различных режимах шифрования.

14. Зашифруйте исходное сообщение в режиме выработки имитовставки, после чего внесите изменения в зашифрованный текст и дешифруйте сообщение.

Отчет

-

Титульный лист, тема и цель работы.

-

Режимы шифрования согласно алгоритму ГОСТ 28147-89

-

Ключевые параметры шифра ГОСТ 28147-89

-

Основной шаг криптопреобразования.

-

Краткое описание алгоритмов основных режимов шифрования.

-

Открытый текст.

-

Номер измененного символа криптограммы.

-

Номера изменившихся символов в дешифрованном сообщении.

-

Результаты анализа шифрования графического файла в различных режимах.

Рисунок 3 – Демонстрация

Рисунок 4 – Шифрование

Контрольные вопросы

-

Почему шифр ГОСТ 28147-89 называется блочным шифром?

-

Каким может быть длина ключа и блока?

-

В чем заключается основной шаг криптосистемы?

-

Перечислить базовые циклы криптографических преобразований.

-

Перечислить основные режимы шифрования.

-

Какие основные параметры шифра ГОСТ 28147-89?

-

В чем заключается режим простой замены?

-

В чем заключается режим гаммирования?

-

В чем заключается режим гаммирования с обратной связью?

-

В чем заключается режим выработки имитовставки?

Лабораторная работа № 5

«Схема Диффи-Хеллмана»

Цель работы: ознакомиться со схемой Диффи-Хеллмана выработки совместного секретного ключа.

Используемое программное обеспечение

Для выполнения лабораторной работы используется пакет математических вычислений MathCad.

Задание на лабораторную работу

Для заданных параметров N = 29 и g = 10 выработайте совместный секретный ключ.

-

Выберите случайное число kA, 1 < kA < N .

-

Вычислите значение yA по формуле

yA = g kA mod N .

-

Выберите случайное число kB, 1 < kB < N .

-

Вычислите значение yB по формуле

yB = g kB mod N .

-

«Обменяйтесь» значениями yA и yB .

-

Вычислите значение yBA по формуле

yBA = yB kA mod N .

-

Вычислите значение yAB по формуле

yAB = yA kB mod N .

-

Убедитесь, что значениями yAB и yBA совпадают.

-

Переведите значение yAB в двоичный 6 – разрядный вид и сформируйте совместный секретный ключ.

Отчет

-

Титульный лист, тема и цель работы.

-

Выбранные значения параметров.

-

Проведенные вычисления.

-

Сформированный секретный ключ.

Контрольные вопросы

-

Опишите схему Диффи-Хеллмана выработки совместного секретного ключа.

-

На чем основана криптографическая стойкость схемы Диффи-Хеллмана?

-

Как влияет величина простого числа N на криптостойкость?

Лабораторная работа № 6

«Исследование асимметричного алгоритма шифрования RSA»

Цель работы: Ознакомится с методом шифрования и дешифрования данных с использованием алгоритма шифрования RSA.

Используемое программное обеспечение

Для работы используется демонстрационная программа CRLAB_RU.EXE, служащая для шифрования и дешифрования данных с использованием алгоритма шифрования RSA.

Задание на лабораторную работу

1. Запустите программу CRLAB_RU.EXE.

2. Генерация ключей

2.1 Выберите операцию №1 Генерация ключей

2.2 Задайте простые числа p и q

При вводе с клавиатуры задайте простые числа p и q из ТАБЛИЦЫ ПРОСТЫХ ЧИСЕЛ.

При автоматическом выборе простых чисел p и q задайте количество двоичных разрядов Np и Nq для генерации простых чисел.

Полученные результаты:

Простое число p =

Простое число q =

Модуль N =

Функция Эйлера φ ( N ) =

Открытый ключ K =

Секретный ключ k =

2.3 Сохраните ключи в два разных файла.

3. Шифрование сообщения, представленного десятичным числом

3.1 Выберите операцию № 2 Возведение в степень

3.2 Введите открытый ключ

3.3 Задайте открытый текст в виде десятичного числа а =

3.4 Осуществите возведение в степень открытого ключа по модулю N

3.5 Запишите результат шифрования.

4. Дешифрование криптограммы, представленной десятичным числом

4.1 Повторите операцию № 2 Возведение в степень

4.2 Введите секретный ключ

4.3 Задайте криптограмму, полученную в предыдущем пункте, в виде десятичного числа а =

4.4 Осуществите возведение в степень секретного ключа по модулю N

4.5 Запишите результат дешифрования

5. Запишите все результаты для отчета.

6. Выберите операцию № 5. Выход.

Отчет

-

Титульный лист, тема и цель работы.

-

Краткое описание алгоритма.

-

Выбранные значения параметров.

-

Проведенные вычисления.

-

Сформированные открытый и секретный ключи.

-

Результаты шифрования и дешифрования.

Контрольные вопросы

-

Опишите процедуру генерации ключей в RSA.

-

Опишите процедуры шифрования и дешифрования в RSA.

-

Нарисуйте схему криптосистемы с открытым ключом.

-

На чем основана криптографическая стойкость алгоритма RSA?

-

Как влияет величина модуля N на криптостойкость алгоритма RSA?

Таблица простых чисел

|

1 |

2 |

3 |

5 |

7 |

11 |

13 |

17 |

19 |

23 |

|

29 |

31 |

37 |

41 |

43 |

47 |

53 |

59 |

61 |

67 |

|

71 |

73 |

79 |

83 |

89 |

97 |

101 |

103 |

107 |

109 |

|

113 |

127 |

131 |

137 |

139 |

149 |

151 |

157 |

163 |

167 |

|

173 |

179 |

181 |

191 |

193 |

197 |

199 |

211 |

223 |

227 |

|

229 |

233 |

239 |

241 |

251 |

257 |

263 |

269 |

271 |

277 |

|

281 |

283 |

293 |

307 |

311 |

313 |

317 |

331 |

337 |

347 |

|

349 |

353 |

359 |

367 |

373 |

379 |

383 |

389 |

397 |

401 |

|

409 |

419 |

421 |

431 |

433 |

439 |

443 |

449 |

457 |

461 |

|

463 |

467 |

479 |

487 |

491 |

499 |

503 |

509 |

521 |

523 |

|

541 |

547 |

557 |

563 |

569 |

571 |

577 |

587 |

593 |

599 |

|

601 |

607 |

613 |

617 |

619 |

631 |

641 |

643 |

647 |

653 |

|

659 |

661 |

673 |

677 |

683 |

691 |

701 |

709 |

719 |

727 |

|

733 |

739 |

743 |

751 |

757 |

761 |

769 |

773 |

787 |

797 |

|

809 |

811 |

821 |

823 |

827 |

829 |

839 |

853 |

857 |

859 |

|

863 |

877 |

881 |

883 |

887 |

907 |

911 |

919 |

929 |

937 |

|

941 |

947 |

953 |

967 |

971 |

977 |

983 |

991 |

997 |

1009 |

|

1013 |

1019 |

1021 |

1031 |

1033 |

1039 |

1049 |

1051 |

1061 |

1063 |

|

1069 |

1087 |

1091 |

1093 |

1097 |

1103 |

1109 |

1117 |

1123 |

1129 |

|

1151 |

1153 |

1163 |

1171 |

1181 |

1187 |

1193 |

1201 |

1213 |

1217 |

|

1223 |

1229 |

1231 |

1237 |

1249 |

1259 |

1277 |

1279 |

1283 |

1289 |

|

1291 |

1297 |

1301 |

1303 |

1307 |

1319 |

1321 |

1327 |

1361 |

1367 |

|

1373 |

1381 |

1399 |

1409 |

1423 |

1427 |

1429 |

1433 |

1439 |

1447 |

|

1451 |

1453 |

1459 |

1471 |

1481 |

1483 |

1487 |

1489 |

1493 |

1499 |

|

1511 |

1523 |

1531 |

1543 |

1549 |

1553 |

1559 |

1567 |

1571 |

1579 |

|

1583 |

1597 |

1601 |

1607 |

1609 |

1613 |

1619 |

1621 |

1627 |

1637 |

|

1657 |

1663 |

1667 |

1669 |

1693 |

1697 |

1699 |

1709 |

1721 |

1723 |

|

1733 |

1741 |

1747 |

1753 |

1759 |

1777 |

1783 |

1787 |

1789 |

1801 |

|

1811 |

1823 |

1831 |

1847 |

1861 |

1867 |

1871 |

1873 |

1877 |

1879 |