[Компютерные сети] / zao_control / контр2_зао_8_семестр_сети_4kurs

.pdf50

МІНІСТЕРСТВО ОСВІТИ І НАУКИ, МОЛОДІ ТА СПОРТУ УКРАЇНИ

Запорізький національний технічний університет

МЕТОДИЧНІ ВКАЗІВКИ

до виконання контрольних робіт з дисципліни

"Комп’ютерні мережі"

для студентів напряму підготовки 6.050102 "Комп'ютерна інженерія", заочної форми навчання

2012

2

Методичні вказівки до виконання контрольних робіт з дисципліни "Комп’ютерні мережі". Для студентів напряму підготовки 6.050102 "Комп'ютерна інженерія", заочної форми навчання / Укл. Г.Г. Киричек, О.Г.Маркін. – Запоріжжя: ЗНТУ, 2012. – 34 с.

Укладачі:

Г.Г. Киричек, доцент, к.т.н., О.Г. Маркін, старш.викл.

Рецензент:

О.І. Вершина, доцент, к.т.н.

Відповідальний за випуск:

Г.Г. Киричек, доцент, к.т.н.

Затверджено на засіданні кафедри КСМ

Протокол № 6 від 23.03.2012

3

ЗМІСТ

1 ЗАГАЛЬНІ ТА ТЕОРЕТИЧНІ ВІДОМОСТІ |

................................................. 4 |

|

1.1 |

Повторна передача. Розмір вікна................................................................. |

5 |

1.2 |

Якість обслуговування. Теорія черг ............................................................ |

5 |

1.3 |

Виявлення і корекція помилок..................................................................... |

6 |

1.4 |

Технологія широкосмугового сигналу........................................................ |

6 |

1.5 |

Технології первинних мереж ....................................................................... |

7 |

1.6 |

Вихідні дані стандарту Fast Ethernet ........................................................... |

8 |

2 ВАРІАНТИ ЗАВДАНЬ .................................................................................. |

11 |

|

2.1 |

Варіант 1 ...................................................................................................... |

11 |

2.2 |

Варіант 2 ...................................................................................................... |

11 |

2.3 |

Варіант 3 ...................................................................................................... |

12 |

2.4 |

Варіант 4 ...................................................................................................... |

14 |

2.5 |

Варіант 5 ...................................................................................................... |

15 |

2.6 |

Варіант 6 ...................................................................................................... |

15 |

2.7 |

Варіант 7 ...................................................................................................... |

16 |

2.8 |

Варіант 8 ...................................................................................................... |

17 |

2.9 |

Варіант 9 ...................................................................................................... |

18 |

2.10 Варіант 10 .................................................................................................. |

19 |

|

2.11 Варіант 11 .................................................................................................. |

20 |

|

2.12 Варіант 12 .................................................................................................. |

21 |

|

2.13 Варіант 13 .................................................................................................. |

22 |

|

2.14 Варіант 14 .................................................................................................. |

23 |

|

2.15 Варіант 15 .................................................................................................. |

24 |

|

2.16 Варіант 16 .................................................................................................. |

25 |

|

2.17 Варіант 17 .................................................................................................. |

26 |

|

2.18 Варіант 18 .................................................................................................. |

27 |

|

2.19 Варіант 19 .................................................................................................. |

28 |

|

2.20 Варіант 20 .................................................................................................. |

29 |

|

2.21 Варіант 21 .................................................................................................. |

29 |

|

2.22 Варіант 22 .................................................................................................. |

30 |

|

2.23 Варіант 23 .................................................................................................. |

31 |

|

2.24 Варіант 24 .................................................................................................. |

32 |

|

2.25 Варіант 25 .................................................................................................. |

33 |

|

РЕКОМЕНДОВАНА ЛІТЕРАТУРА ............................................................... |

34 |

|

4

1 ЗАГАЛЬНІ ТА ТЕОРЕТИЧНІ ВІДОМОСТІ

Мета роботи – виконання залікової контрольної роботи в цілях закріплення теоретичних курсів та практичних навичок при заочному вивченні предмету «Комп'ютерні мережі», який включає в себе безліч концепцій, протоколів і технологій. Дисципліна «Комп’ютерні мережі» є першим досвідом отримання теоретичних та практичних знань з технологій та правил для тих, хто хоче легко ввійти у світ комп’ютерних мереж та поглибити свої знання.

При вивченні дисципліни студенти одержують основні поняття та визначення мережевих архітектур, типів, топологій, методів доступу, середовищ передачі даних, апаратних компонентів комп'ютерних мереж. Як основні фактори вивчення мережевої взаємодії, розглядаються методи пакетної передачі даних, модель OSІ, задачі та функції рівнів мережевої моделі OSІ, розходження та особливості розповсюджених протоколів різних рівнів, принципи адресації в мережі, стеки протоколів і особливості їхнього використання, особливості міжмережевої взаємодії: технології доступу до глобальних інформаційних ресурсів, адресація в мережах, алгоритми маршрутизації, фільтрації пакетів та особливості основних операційних систем, структура та інформаційні послуги територіальних мереж.

При виконанні контрольної роботи розглядаються всі різновиди локальних і глобальних комп'ютерних мереж, особливості їхніх структур, компонентів і методів застосування.

Кожен з варіантів роботи включає 7 теоретичних та 3 практичних завдання. При їх виконанні студенти можуть користуватися нижче наведеними теоретичними відомостями та рекомендованою літературою. Варіанти розподіляються між студентами згідно двом останнім цифрам залікової книжки з кратністю 25. Для прикладу, якщо дві останні цифри 03варіант № 3, а якщо 87варіант № 12 (87-25-25-25=12).

Контрольна робота виконується письмово (в окремому зошиті) та захищається на консультаціях, впродовж семестру, до початку екзаменаційної сесії.

5

1.1 Повторна передача. Розмір вікна

У тих випадках, коли методи забезпечення надійності не спрацьовують і пакети губляться, застосовують методи повторної передачі пакетів. Ці методи вимагають використання протоколів, орієнтованих на з'єднання.

Щоб переконатися в необхідності повторної передачі даних, відправник нумерує кадри і для кожного кадру очікує від приймача позитивної квитанції (Positive Acknowledgment, ACK) - службового кадру, який передає, що вихідний кадр отримано і дані в ньому коректні. Існує два методи організації процесу обміну квитанціями: метод простою джерела і метод ковзаючого вікна.

Метод простою джерела вимагає, щоб джерело, яке посилає кадр, очікувало отримання квитанції (позитивної або негативної) від приймача і тільки після цього посилало наступний кадр.

Другий - метод ковзаючого вікна (sliding window). У цьому методі для підвищення швидкості передачі даних джерела дозволяється передавати деяку кількість кадрів в безперервному режимі, тобто в максимально можливому для джерела темпі без отримання на ці пакети квитанцій. Кількість пакетів, які дозволяється передавати таким чином, називається розміром вікна. Розглянемо застосування цього методу для вікна розміром W пакетів.

У початковий момент, коли не послано жодного пакета, вікно визначає діапазон пакетів з номерами від 1 до W включно. Джерело починає передавати пакети і отримувати у відповідь квитанції. У момент t1 при отриманні першої квитанції К1 вікно зсувається на одну позицію, визначаючи новий діапазон від 2 до (W + 1). Для довільного моменту часу tn, коли джерело отримує квитанцію на пакет з номером n. Вікно зсовується вправо і визначає діапазон дозволених до передачі пакетів від (n + 1) до (W + n).

1.2 Якість обслуговування. Теорія черг

Постійна швидкість потокового трафіку (CBR) може бути обчислена шляхом усереднення на одному періоді:

CBR = В / Т біт / с.

У загальному випадку постійна швидкість потокового трафіку менше номінальної максимальної бітової швидкості протоколу, так як між пакетами існують паузи.

6

Теорія черг дозволяє оцінити середню довжину черги і середній час очікування заявки в черзі в залежності від характеристик вхідного потоку і часу обслуговування. Якщо нам відомо, що середній час між надходженнями заявок дорівнює Т. Це означає, що інтенсивність надходження заявок, дорівнює:

λ = 1 / Т заявок за секунду.

Випадковий процес надходження заявок описується функцією розподілу інтервалів між надходженнями заявок. Для отримання компактних аналітичних результатів вважаємо, що ці інтервали описуються марківським розподілом (інша назва - пуасонівським).

1.3 Виявлення і корекція помилок

Для того щоб оцінити кількість додаткових бітів, необхідних для виправлення помилок, потрібно знати так звану відстань Хеммінга між дозволеними комбінаціями коду, якою є мінімальне число бітових розрядів, в яких відрізняється будь-яка пара дозволених кодів. Для схем контролю за паритетом відстань Хеммінга дорівнює 2.

Можна довести, що якщо ми сконструювали надлишковий код з відстанню Хеммінга, рівним n, то такий код буде в змозі розпізнавати (n-1)-кратні помилки і виправляти (n-1) / 2-кратні помилки. Так як коди з контролем за паритетом мають відстань Хеммінга, яка дорівнює 2, то вони можуть тільки виявляти однократні помилки і не можуть виправляти помилки. Коди Хеммінга ефективно виявляють і виправляють ізольовані помилки. Однак при пульсації помилок коди Хеммінга не працюють.

Пульсації помилок характерні для бездротових каналів, в яких застосовують сверточні коди. Оскільки для розпізнавання найбільш ймовірного коректного коду в цьому методі використовується решечата діаграма, то такі коди ще називають решечатими. Ці коди використовуються не тільки в бездротових каналах, а й у модемах.

1.4 Технологія широкосмугового сигналу

Широка смуга пропускання дозволяє застосовувати модуляцію з декількома несучими, коли смуга поділяється на декілька підканалів, кожен з яких використовує свою несучу частоту. Відповідно, бітовий потік ділиться на кілька підпотоків, поточних з більш низькою швидкістю. потім кожен підпотік модулюється за допомогою певної несучої частоти, яка кратна основній несучій частоті, тобто f0, 2f0. 3f0

7

і т. д. Модуляція виконується за допомогою звичайних методів FSK або PSK. Така техніка називається ортогональним частотним мультиплексуванням (Orthogonal Frequency Division Multiplexing, OFDM).

Мета кодування методами DSSS та FHSS - підвищення стійкості до перешкод. Код, яким замінюється двійкова одиниця вихідної інформації, називається розширяємою послідовністю, а кожен біт такої послідовності - чипом. Відповідно, швидкість передачі результуючого коду називають чиповою швидкістю.

Прикладом значення розширяємої послідовності є послідовність Баркера (Barker), яка складається з 11 біт: 10110111000. Якщо передавач використовує цю послідовність, то передача трьох бітів 110 веде до передачі наступних бітів:

10110111000 10110111000 01001000111

Послідовність Баркера дозволяє приймачу швидко синхронізуватися з передавачем, тобто надійно виявляти початок послідовності.

1.5 Технології первинних мереж

Існує три покоління технологій первинних мереж: плезіохронна цифрова ієрархія (Plesiochronous Digital Hierarchy, PDH); синхронна цифрова ієрархія (Synchronous Digital Hierarchy, SDH); ущільнене хвильове мультиплексування (DWDM).

Перші дві технології (PDH і SDH) для поділу високошвидкісного каналу використовують тимчасове мультиплексування (TDM) і передають дані в цифровій формі. Кожна з них підтримує ієрархію швидкостей. Технологія SDH забезпечує більш високі швидкості, ніж PDH, так що при побудові великої первинної мережі її магістраль будується на технології SDH, а мережа доступу - на технології PDH.

Мережі DWDM є останнім досягненням в області створення високошвидкісних каналів. Вони вже не є цифровими, так як надають своїм користувачам виділену хвилю для передачі інформації, яку ті можуть задіяти на свій розсуд - модулювати або кодувати. Технологія DWDM витісняє сьогодні технологію SDH з протяжних магістралей на периферію мережі, перетворюючи SDH в технологію мереж доступу.

8

Три різні технології комутації та мультиплексування дозволяють створити гнучку і масштабовану первинну мережу, здатну обслуговувати велику кількість комп'ютерних і телефонних мереж.

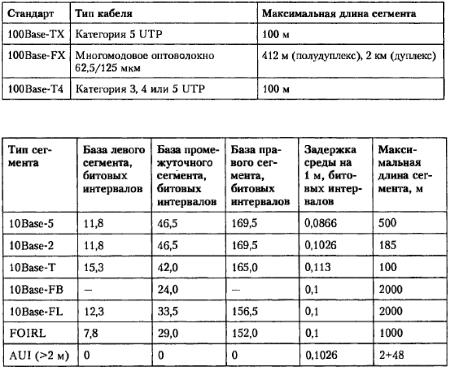

1.6 Вихідні дані стандарту Fast Ethernet

Як і для технології Ethernet 10 Мбіт / с, стандарт Fast Ethernet дає вихідні дані для розрахунку часу обороту сигналу. Однак при цьому сама форма представлення цих даних і методика розрахунку змінюються. Стандарт Fast Ethernet надає дані про подвоєні затримки, які вносить кожен з сегментів мережі, не розділяючи сегменти мережі на лівий, правий і проміжний. Крім того, затримки, внесені мережевими адаптерами, враховують преамбули кадрів, тому час обороту потрібно порівнювати з величиною 512 бітових інтервалів, тобто з часом передачі кадру мінімальної довжини без преамбули.

Для повторювачів класу I час обороту можна розрахувати наступним чином. Затримки, внесені проходженням сигналів по кабелю, розраховуються на підставі даних табл. 1.1, в якій враховується подвоєне проходження сигналу по кабелю. Затримки, які вносять два взаємодіючих через повторювач мережевих адаптера (або порти), беруться з табл. 1.2.

Враховуючи, що подвоєна затримка, яка внесена повторювачем класу I, дорівнює 140 бітових інтервалів, можна розрахувати час обороту для довільної конфігурації мережі, враховуючи максимально можливі довжини безперервних сегментів кабелю (табл. 1.3). Якщо вийшло значення менше 512, значить, за критерієм розпізнавання колізій мережа є коректною. Стандарт 802.3 рекомендує залишати запас в 4 бітових інтервалів для стійко працюючої мережі, але дозволяє вибирати цю величину з діапазону від 0 до 5 бітових інтервалів.

9

Таблиця 1.1. Затримки, які вносяться кабелем

Таблиця 1.2. Затримки, які внесені мережевими адаптерами

Таблиця 1.3. Параметри мереж на основі повторювачів класу I

10

Таблиця 1.4. Максимальні значення довжини сегментів між пристроями - джерелами нових кадрів

Таблиця 1.5. Дані для розрахунку значення PDV

Таблица 1.6. Зменшення міжкадрового інтервалу повторювачами

Сегмент |

Початковий |

Проміжний |

|

|

|

10BASE2 |

16 |

11 |

10BASE5 |

16 |

11 |

10BASE-T |

16 |

11 |

10BASE-FL |

11 |

8 |