- •Электронный вариант лекций по дисциплине «Сетевые технологии»

- •Пермь 2004 Иерархия сетей.

- •Принципы организации информационных сетей.

- •Модель взаимодействия открытых систем.

- •Сетевые топологии.

- •Набор протоколов tcp/ip.

- •Архитектура tcp-1.

- •Ip-адресация.

- •Маски подсетей.

- •Представление маски подсети в виде префикса сети

- •Прикладные интерфейсы tcp/ip

- •Протоколы маршрутизации стека tcp/ip

- •Определения протоколов

- •Ip – Маршрутизация

- •Электронная почта в сети internet Почтовые протоколы

- •1. Протокол smtp

- •2. Протокол pop3

- •Раздел: Сетевая безопасность

- •1.Обнаружение атак на сетевом уровне

- •2. Обнаружение атак на системном уровне

- •Статистика самых распространенных атак

- •Классификация атак

- •Психологические методы доступа

- •Средства защиты компьютерных сетей

Раздел: Сетевая безопасность

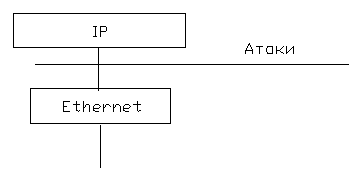

1.Обнаружение атак на сетевом уровне

Сигнатуры атак – известные части IP пакетов.

Известные атаки

Контроль частоты каких-либо событий

Связь или корреляция нескольких событий друг с другом

Т.е. сначала вызывается

4. Набор статистики (обнаружение статистических аномалий)

2. Обнаружение атак на системном уровне

Анализ логов файлов

Варианты искусственного интеллекта // если обнаружено подозрительное сообщение данного уровня, то выдается сообщение об ошибке.

Преимущества систем обнаружения атак на сетевом уровне:

Низкая эксплуатация

Обнаружение атак, которые пропускаются на системном уровне

Сложности в заметании следов атаки

Реагирование в режиме реального времени

Обнаружение неудавшихся атак

Независимость от операционной системы

Преимущества систем обнаружения атак на системном уровне:

Подтверждение

Контролирует деятельность конкретного узла на сети (вытаскивание вирусов (Троянов))

Обнаружение атак, которые пропускаются на сетевом уровне

Хорошо работают в сетях с шифрованием.

Если передаем зашифрованное сообщение, то в поле протокола возникает сообщение об этом

Не требует дополнительных аппаратных средств

Низкая цена ($10000) // amazon.com

Статистика самых распространенных атак

30% - ОС Windows (атаки на компьютер)

20% - Атаки на сетевые средства (Хабы, маршрутизаторы, коммутаторы )

4% - Атаки связанные со сканированием (сканирование уявиимых мест компьютера)

5% - Атаки на межсетевые экраны (Fire Wall)

Классификация атак

Удаленное проникновение в компьютер

Локальное проникновение в компьютер («Троян-конь»)

Удаленное блокирование компьютера (не может выйти в сеть)

Локальное блокирование компьютера (блокирование некоторых функций, компьютер выходит из строя на некоторое время)

Сетевые сканеры, сетевые анализаторы (сниферы). Эти программы слушают и анализируют сетевой трафик.

Сканеры уязвимых мест программ (IIS: есть команды PUT и GET, можно получить доступ не имея его)

Вскрыватели паролей.

Пароль из одного слова (10 символов) подбирается за несколько мин.

10 символов + 2 или 3 цифры – меньше часа

2 слова по 10 символов – сутки

Если распараллелить перебор на несколько машин, то расшифровка произойдет очень быстро.

Рекомендации:

1. Использовать и русские и латинские буквы, цифры, ([]), * , другие символы, не писать осмысленных фраз.

2. Наложить ограничения на доступ к терминалу

3. Наличие системного администратора

Психологические методы доступа

Звонок администратору: «Я пользователь, я забыл пароль» . В большинстве случаев высылают (особенно на больших предприятиях, где трудно знать всех служащих).

Звонок пользователю

«Я администратор, у нас упала БД с паролями, введите его снова »

«Я администратор RADE.ru введите имя, пароль и отправьте по такому - то адресу»

Нельзя имя пользователя и пароль хранить в КЭШЕ ,а в БД, следовательно нужно в настройках убрать флажек «хранить имя и пароль в КЭШЕ»