Laboratornaya_rabota_4 / Методичка - Лабораторная работа 4

.docxЛабораторная работа №4

Изучение технологии VLAN на основе стандарта IEEE 802.1Q

Теоритическая часть.

В работе системных администраторов довольно часто возникает задача разделения сети на отдельные логические блоки (на отделы, аудитории и т.д.). Хорошо, если время и ресурсы позволяют реализовать такое деление в железе. Но зачастую на объекте уже есть сеть и делать надо на ее базе и желательно с минимальными простоями.

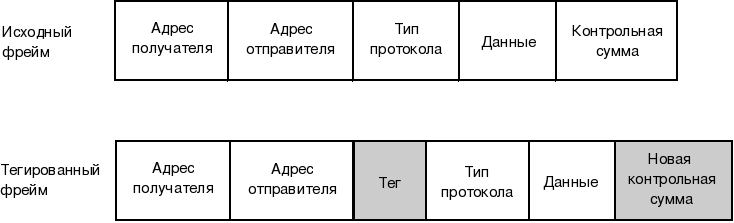

И тут нам на помощь приходит такая технология, как VLAN (для реализации необходимы коммутаторы с ее поддержкой). VLAN — Virtual Local Area Network. Суть технологии заключается в том, что к сетевому кадру (2–й уровень) прибавляется дополнительный заголовок (tag), который содержит служебную информацию и VLAN ID. Отдельным портам коммутаторов также назначен VLAN ID. На основании данного поля пакеты передаются на определенные порты коммутатора. Таким образом мы создаем логические сети, в которые включаем компьютеры из разных концов имеющейся сети. Сети с разными VLAN ID недоступны друг другу, как если бы они были выполнены из отдельных кабелей и устройств. Значения VLAN ID могут быть от 1 — 4095. При этом 1 зарезервирована как VLAN по умолчанию или default.

Построение VLAN на основе портов основано только на добавлении дополнительной информации к адресным таблицам коммутатора и не использует возможности встраивания информации о принадлежности к виртуальной сети в передаваемый кадр. Виртуальные локальные сети, построенные на основе стандарта IEEE 802.1Q, используют дополнительные поля кадра для хранения информации о принадлежности к VLAN при его перемещении по сети. С точки зрения удобства и гибкости настроек, VLAN стандарта IEEE 802.1Q является лучшим решением по сравнению с VLAN на основе портов. Его основные преимущества:

-

гибкость и удобство в настройке и изменении – можно создавать необходимые комбинации VLAN как в пределах одного коммутатора, так и во всей сети, построенной на коммутаторах с поддержкой стандарта IEEE 802.1Q. Способность добавления тегов позволяет информации о VLAN распространяться через множество 802.1Q–совместимых коммутаторов по одному физическому соединению (магистральному каналу, Trunk Link);

-

позволяет активизировать алгоритм связующего дерева (Spanning Tree) на всех портах и работать в обычном режиме. Протокол Spanning Tree оказывается весьма полезным для применения в крупных сетях, построенных на нескольких коммутаторах, и позволяет коммутаторам автоматически определять древовидную конфигурацию связей в сети при произвольном соединении портов между собой. Для нормальной работы коммутатора требуется отсутствие замкнутых маршрутов в сети. Эти маршруты могут создаваться администратором специально для образования резервных связей или же возникать случайным образом, что вполне возможно, если сеть имеет многочисленные связи, а кабельная система плохо структурирована или документирована. С помощью протокола Spanning Tree коммутаторы после построения схемы сети блокируют избыточные маршруты. Таким образом, автоматически предотвращается возникновение петель в сети;

-

способность VLAN IEEE 802.1Q добавлять и извлекать теги из заголовков кадров позволяет использовать в сети коммутаторы и сетевые устройства, которые не поддерживают стандарт IEEE 802.1Q;

-

устройства разных производителей, поддерживающие стандарт, могут работать вместе, независимо от какого–либо фирменного решения;

-

чтобы связать подсети на сетевом уровне, необходим маршрутизатор или коммутатор L3. Однако для более простых случаев, например, для организации доступа к серверу из различных VLAN, маршрутизатор не потребуется. Нужно включить порт коммутатора, к которому подключен сервер, во все подсети, а сетевой адаптер сервера должен поддерживать стандарт IEEE 802.1Q.

Рисунок 1 – стандартный и тегированный Ethernet кадры.

Рисунок 2 – Структура тега заголовка Ethernet кадра в соответствии со стандартом IEEE 802.1Q.

Размер тега — 4 байта. Он состоит из таких полей:

-

Tag Protocol Identifier (TPID) — Идентификатор протокола тегирования. Размер поля — 16 бит. Указывает, какой протокол используется для тегирования. Для 802.1q используется значение 0x8100.

-

Tag Control Information (TCI) – поле, инкапсулирующее в себе поля приоритета, канонического формата и идентификатора VLAN:

-

Priority – приоритет. Размер поля — 3 бита. Используется стандартом IEEE 802.1p для задания приоритета передаваемого трафика.

-

Canonical Format Indicator (CFI) — Индикатор канонического формата. Размер поля — 1 бит. Указывает на формат MAC–адреса. 0 — канонический(Кадр Ethernet), 1 — не канонический(Кадр Token Ring,FDDI).

VLAN Identifier (VID) — идентификатор VLAN'а. Размер поля — 12 бит. Указывает, какому VLAN'у принадлежит фрейм. Диапазон возможных значений VID от 0 до 4094.

Протокол cisco VTP (Vlan Trunking Protocol — транкинговый протокол сетей VLAN), собственный протокол корпорации Cisco, предоставляет средства, с помощью которых коммутаторы Cisco могут обмениваться информацией о конфигурации VLAN-сети. В частности, протокол VTP cisco обеспечивает передачу анонсов с информацией, позволяющей узнать о существовании каждой VLAN-сети по ее идентификаторы VLAN-сети и имени VLAN-сети. Но протокол VTP не анонсирует сведения о том, какие интерфейсы коммутатора относятся к той или иной VLAN-сети.

Рассмотрим ситуацию: в некоторой сети имеется десять коммутаторов, соединенных каким-то образом с помощью VLAN-магистралей, и в каждом коммутаторе есть по меньшей мере один порт, соединенный с VLAN-сетью, имеющей идентификатор VLAN-сети, равный 3, и имя Accounting. Если бы не существовало протокола cisco VTP, то инженеру пришлось бы входить в систему на всех десяти коммутаторах и вводить две одинаковые команды настройки конфигурации для создания VLAN-сети и определения ее имени. С другой стороны, протокол VTP позволяет создать сеть VLAN 3 на одном коммутаторе, после чего все прочие девять коммутаторов получают информацию о сети VLAN 3 и ее имени с помощью протокола VTP.

Протокол VTP определяет протокол передачи сообщений уровня 2, используемый коммутаторами для обмена информацией о конфигурациях VLAN-сетей. После того как в каком-то коммутаторе меняется конфигурация VLAN-сетей (иными словами, происходит добавление или удаление VLAN-сети либо изменение существующей VLAN-сети), протокол VTP вынуждает все коммутаторы синхронизировать свои конфигурации VLAN-сетей так, чтобы в них были заданы одинаковые идентификаторы VLAN-сетей и имена VLAN-сетей. Такой процесс синхронизации немного напоминает процесс, осуществляемый с помощью маршрутизирующего протокола, поскольку каждый коммутатор периодически рассылает сообщение VTP. Кроме того, коммутаторы передают сообщение VTP сразу после внесения изменений в их конфигурацию VLAN-сетей. Например, если в конфигурации какого-то коммутатора задана новая сеть VLAN 3 с именем Accounting, то коммутатор немедленно передает обновления протокола VTP по всем магистралям, вызывая распространение информации о новой VLAN-сети по всем остальным коммутаторам.

В каждом коммутаторе используется один из трех режимов протокола VTP: серверный, клиентский или прозрачный. Для обеспечения работы протокола VTP инженер переводит некоторые коммутаторы на использование серверного режима, а остальные — на использование клиентского режима. После этого появляется возможность задавать конфигурацию VLAN-сетей на серверах, поскольку все остальные серверы и клиенты могут получать информацию об изменениях в базе данных VLAN-сети. Клиенты же не могут использоваться для ввода в конфигурацию информации о VLAN-сетях.

Причем, что довольно странно, проводя настройку cisco коммутаторов, в них нельзя запретить применение протокола VTP. Больше всего на выключение протокола VTP похож прозрачный режим, который вынуждает коммутатор игнорировать протокол VTP и не предпринимать никаких действий, кроме перенаправления сообщений VTP, чтобы копии этих сообщений могли получать все другие клиенты или серверы.

Любопытно отметить, что нельзя отказаться от использования протокола cisco VTP для обмена информацией о VLAN-сетях в коммутаторах CISCO, просто запретив применение протокола VTP в коммутаторах. Вместо этого в коммутаторах приходится использовать третий режим протокола VTP – прозрачный. Применяя прозрачный режим, можно достичь того, что коммутатор будет действовать автономно по отношению к другим коммутаторам. Как и в серверах VTP, в коммутаторах VTP, действующих в прозрачном режиме, можно настраивать конфигурацию VLAN-сетей. Но в отличие от серверов, коммутаторы, действующие в прозрачном режиме, никогда не обновляют свои базы данных VLAN-сетей на основе поступающих сообщений VTP. Кроме того, коммутаторы с прозрачным режимом не пытаются создавать сообщения VTP, предназначенные для передачи другим коммутаторам информации о своей конфигурации VLAN-сетей.

Коммутаторы VTP с прозрачным режимом, по существу, действуют так, как если бы протокол VTP cisco не существовал, если не считать одного небольшого исключения: коммутаторы с прозрачным режимом перенаправляют обновления VTP, полученные от других коммутаторов просто для оказания помощи всем соседним коммутаторам, выполняющим роль серверов или клиентов VTP.

Ход работы:

-

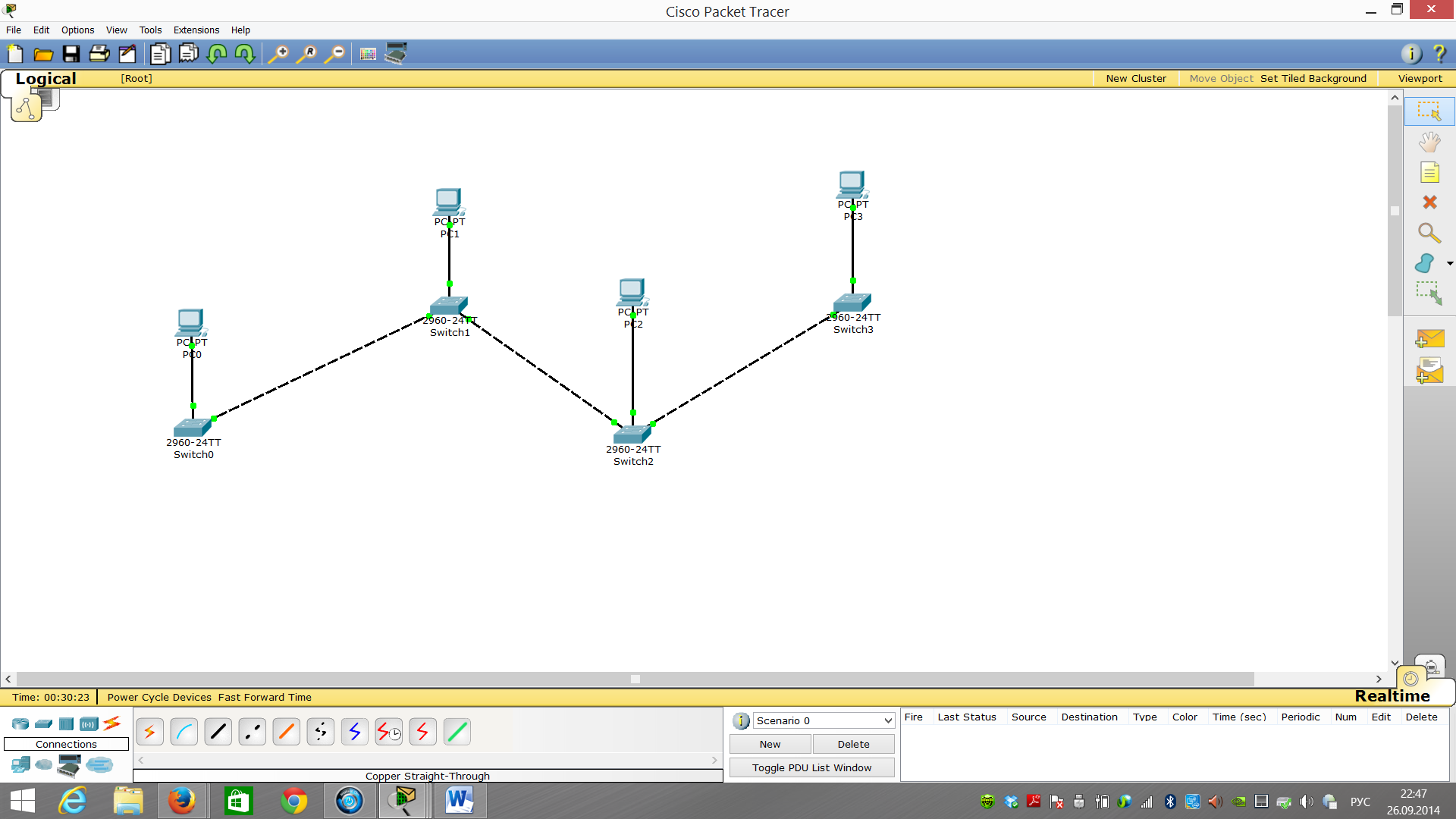

Собрать схему, изображенную на рисунке 3.

-

-

Рисунок 2. – Схема исследуемой сети

Следует обратить внимание, что одинаковые устройства (коммутатор с коммутатором соединяются кабелем Crossover, а компьютеры подключаются к коммутатору кабелем Straight-Through). Все настройки на коммутаторах остаются начальными. Все компьютеры следует подключать к порту FastEthernet 0/24. Коммутаторы Switch0 и Switch1 следует соединять интерфейсами FastEthernet 0/1, коммутаторы Switch1 и Switch2 следует соединять интерфейсами FastEthernet 0/2, а коммутаторы Switch2 и Switch3 следует соединять интерфейсами FastEthernet 0/3.

-

На компьютерах следует настроить следующие параметры:

-

PC0 – IP – 192.168.10.2/24 шлюз – 192.168.10.1

-

PC1 – IP – 192.168.10.66/24 шлюз – 192.168.10.65

-

PC2 – IP – 192.168.10.3/24 шлюз – 192.168.10.1

-

PC3 – IP – 192.168.10.130/24 шлюз – 192.168.10.129

-

Проверить сетевую связность с использованием команды ping с компьютера РС0 ко всем остальным.

-

Создать на коммутаторах Switch0, Switch1, Switch2 виртуальную сеть с номером 120 с использованием команд:

-

Enable

-

Configure terminal

-

Vlan 120

-

Name Segment1. Обратите внимание, что в имени виртуальной сети не должно содержаться пробелов, спецсимволов и кирилических символов.

-

Проверить наличие созданной виртуальной сети с использованием команды do show vlan

-

-

По умолчанию все интерфейсы коммутаторов находятся в виртуальной сети №1 (vlan ID = 1), и функционируют в режиме access, т.е. принимают и передают Ethernet кадры стандартного формата. Необходимо переключить интерфейсы FastEthernet 0/1 на коммутаторах switch0 и switch1 и интерфейсы FastEthernet 0/2 на коммутаторах switch1 и switch2 в режим тегирования кадров в соответствии со стандартом IEEE 802.1Q с помощью комманды: switchport mode trunk из режима конфигурации интерфейса. При этом все через эти интерфейсы будут передаваться и приниматься кадры всех доступных коммутатору активных виртуальных сетей. Дополнительно имеется возможность фильтрации списка номеров виртуальных сетей, от которых будут приниматься и передаваться пакеты на основе команды: switchport trunk allowed vlan {список номеров виртуальных сетей}

-

Проверить сетевую связность между компьютерами PC0, PC1 и PC2 с использованием команды ping.

-

Переключить порты FastEthernet 0/24 на коммутаторах switch0 и switch2 в виртуальную сеть №120 (vlan ID = 120) в состояние приема и передачи стандартных Ethernet кадров в режиме конфигурирования интерфейсов с использованием команд:

-

Switchport mode access

-

Switchport access vlan 120

-

-

Проверить сетевую связность между компьютерами PC0, PC1 и PC2 с использованием команды ping. Убедиться, что связность имеется между компьютерами РС0 и РС2, т.к. они включены в порты, принадлежащие одной виртуальной сети. При этом компьютер РС1 остался в виртуальной сети №1 (vlan ID = 1). В режиме Simulation изучить структуру Ethernet кадра, передаваемого между коммутаторами через интерфейс с включенным режимом тегирования заголовков. Убедиться в правильности значений полей тега в заголовке в соответствии с рисунком 2.

-

Переключить интерфейсы FastEthernet 0/3 на коммутаторах switch2 и switch3 в режим тегирования кадров в соответствии со стандартом IEEE 802.1Q с помощью комманды: switchport mode trunk из режима конфигурации интерфейса.

-

Настроить работу протокола VTP в режиме сервера на коммутаторе switch0 для автоматической синхронизации информации об используемых номерах виртуальных сетей. Для этого из меню глобальной конфигурации необходимо выполнить следующие команды:

-

Vtp version 2

-

Vtp mode server

-

Vtp domain LAN1

-

Vtp password 123456

-

-

Проверить настройки протокола vtp следует с использованием команды: do show vtp status.

-

Настроить работу протокола VTP в режиме клиента на коммутаторах switch1 и switch3 для автоматической синхронизации информации об используемых номерах виртуальных сетей. Для этого из меню глобальной конфигурации необходимо выполнить следующие команды:

-

Vtp version 2

-

Vtp mode client

-

Vtp domain LAN1

-

Vtp password 123456

-

-

Проверить настройки протокола vtp следует с использованием команды: do show vtp status.

-

Настроить работу протокола VTP в режиме трансляции на коммутаторе switch2 для автоматической синхронизации информации об используемых номерах виртуальных сетей. Для этого из меню глобальной конфигурации необходимо выполнить следующие команды:

-

Vtp version 2

-

Vtp mode transparent

-

Vtp domain LAN1

-

Vtp password 123456

-

-

Создать на коммутаторе switch0 в соответствии с п. 3 виртуальную сеть с номером 300. Убедиться в наличие этой сети на коммутаторах switch1 и switch3 и отсутствии этой сети на коммутаторе switch2. Объяснить наблюдаемый факт. Попытаться создать виртуальную сеть с номером 320 на коммутаторе switch1. Объяснить наблюдаемый факт невозможности создания виртуальной сети.

-

Создать на коммутаторе switch0 в соответствии с п. 3 виртуальную сеть с номером 320.

-

В соответствии с п. 6 переключить интерфейс FastEthernet 0/24 коммутатора switch 1 в виртуальную сеть №300 в режиме access, а интерфейс FastEthernet 0/24 коммутатора switch 3 в виртуальную сеть №320 в режиме access.

-

Убедиться с использованием команды ping в отсутствии сетевой связности между компьютерами РС0, РС1 и РС3. Объяснить наблюдаемый факт. Убедиться в наличии сетевой связности между рабочими станциями РС0 и РС2.

-

Вынести на рабочую область маршрутизатор Cisco 2911. Подключить к интерфейсу FastEthernet 0/10 коммутатора switch1 интерфейс GigabitEthernet 0/0 маршрутизатора, а к интерфейсу FastEthernet 0/11 коммутатора switch1 интерфейс GigabitEthernet 0/1 маршрутизатора.

-

Настроить интерфейс FastEthernet 0/10 на работу с виртуальной сетью №120 в режиме access (обмена не тегированными пакетами). Настроить на интерфейсе GigabitEthernet 0/0 маршрутизатора следующий ip адрес: 192.168.10.1 с использованием команд из режима конфигурирования интерфейса:

-

19.1. ip address 192.168.10.1 255.255.255.192 Обратите внимание на маску подсети. Она отличается от настроенной на компьютерах РС0 и РС2. Необходимо исправить маску на компьютерах таким образом чтобы адрес широковещательной рассылки для данной сети был равен 192.168.10.63

-

19.2. no shutdown

-

Проверить сетевую связность между интерфейсом маршрутизатора и компьютерами РС0 и РС2 с использованием команды ping. Таким образом, образовали виртуальную сеть №120 с адресацией на сетевом уровне 192.168.10.0/26.

-

Для создания шлюзов виртуальных сетей №№300 и 320 будем использовать интерфейс Gigabit Ethernet 0/1 в режиме субинтерфейсов. Для этого в соответствии с п.4 настроим интерфейс FastEthernet 0/11 коммутатора switch1 в режим работы с тегированными пакетами.

-

На маршрутизаторе в меню глобальной конфигурации необходимо выполнить следующие команды:

-

Interface gigabitEthernet 0/1.300 (в данном случае 300 – произвольный номер виртуального субинтерфейса, ассоциированного с физическим интерфейсом gigabitEthernet 0/1)

-

Encapsulation dot1q 300 (сообщаем что субинтерфейс является принадлежащим к виртуальной сети №300)

-

Ip address 192.168.10.65 255.255.255.224 (присваиваем ip адрес. Обратите внимание на маску подсети. Приведите в соответствие указанной маске маску компьютера РС1)

-

No shutdown

-

Exit

-

Interface gigabitethernet 0/1

-

No shutdown

-

Exit

-

Interface gigabitEthernet 0/1.320 (в данном случае 320 – произвольный номер виртуального субинтерфейса, ассоциированного с физическим интерфейсом gigabitEthernet 0/1)

-

Encapsulation dot1q 320 (сообщаем что субинтерфейс является принадлежащим к виртуальной сети №320)

-

Ip address 192.168.10.129 255.255.255.252 (присваиваем ip адрес. Обратите внимание на маску подсети. Приведите в соответствие указанной маске маску компьютера РС3)

-

No shutdown

-

Exit

-

-

Проверяем сетевую связность между всеми компьютерами.

-

Формулируем соответствующие выводы.