- •Федеральное агентство связи

- •1.1. Модель анализа угроз и уязвимостей

- •1.2.Основные понятия и особенности модели

- •1.3. Принцип расчета рисков:

- •1.4. Принципы разбиения шкалы на уровни

- •1.5. Расчет рисков по угрозе информационной безопасности

- •1.6.Задание контрмер

- •1.7. В результате работы алгоритма пользователь системы получает следующие данные:

- •1.8.Пример расчета риска информационной безопасности на основе модели угроз и

- •2.Общие положения об информационной безопасности телекоммуникационных систем

- •2.1. Методы, способы и средства защиты информации

- •Методики защиты

- •3.Виртуальные защищенные сети: виды, характеристики и варианты реализации

- •3.1.Основные компоненты vpn

- •3.2.Состав программно-аппаратного комплекса ViPNet

- •4. Типовые схемы применения технологии ViPNet

- •Типовая схема 2:

- •Типовая схема 3:

- •Незащищенная схема.

- •Информация об исходной схеме сети.

- •Требуемая защита.

- •Комментарии к схеме защиты.

- •Типовая схема 4:

- •Незащищенная схема.

- •Информация об исходной схеме сети.

- •Требуемая защита.

- •Комментарии к схеме защиты.

- •Типовая схема 6:

- •Незащищенная схема.

- •Информация об исходной схеме сети.

- •Требуемая защита.

- •Комментарии к схеме защиты.

- •Типовая схема 7:

- •Комментарии к схеме защиты.

- •Типовая схема 8:

- •Незащищенная схема.

- •Информация об исходной схеме сети.

- •Требуемая защита.

- •Комментарии к схеме защиты.

- •Типовая схема 9:

- •Комментарии к схеме защиты.

- •Типовая схема 10:

- •Типовая схема 11:

- •Комментарии к схеме защиты.

- •Типовая схема 12:

- •5.Задание на проект

Типовая схема 2:

Организация защищенного канала между несколькими локальными сетями через Internet. Туннель на многокарточных Координаторах.

Незащищенная схема.

Информация об исходной схеме сети.

Адреса в локальных сетях частные.

На входах в локальные сети стоят компьютеры PROXY с реальными адресами.

Локальных сетей может быть сколько угодно.

Требуемая защита.

Требуется защита информационного обмена при прохождении через открытый Интернет.

Требуется, чтобы защищенный туннель был прозрачен для пользователей, которые работают с ресурсами удаленных ЛВС.

Требуется, чтобы пользователи локальной сети не имели доступа к ресурсам открытого Интернета, за исключением ресурсов других локальных сетей, определенных администратором, с которыми организуется защищенное взаимодействие.

Схема защиты, обеспечивающая выполнение сформулированных требований.

Комментарии к схеме защиты.

ПО ViPNet [Администратор]устанавливается на один из компьютеров (администратор безопасности) распределенной сети (обычно в центральном офисе).

Данное ПО позволяет:

создать топологию (логическую конфигурацию) VPN-Tunnel и сгенерировать ключевую информацию для VPN-Tunnel, задает названия объектам VPN-Tunnel и разрешает или запрещает связи между ними;

модифицировать (добавить или удалить объекты) VPN-Tunnel с последующей рассылкой обновленной справочной и ключевой информации тем объектам VPN-Tunnel, которых коснулось конкретное изменение;

централизованно обновить установленное ПО (ViPNet [Координатор]) в случае выхода новой версии.

ПО ViPNet [Координатор]устанавливается на шлюзы локальных сетей (компьютеры PROXY). IP-адреса таких компьютеров должны быть статическими и реальными.

Данное ПО выполняет следующие функции:

является Межсетевым Экраном, который запрещает доступ в ЛВС из открытого Интернета;

туннелирует открытый информационный обмен между компьютерами удаленных ЛВС в защищенное соединение от ViPNet [Координатора] данной ЛВС до ViPNet [Координатора] удаленной ЛВС;

разграничивает доступ удаленных туннелируемых компьютеров к ресурсам «своей» ЛВС (не к каждому компьютеру данной ЛВС смогут получить доступ компьютеры удаленной ЛВС);

разграничивает доступ «своих» туннелируемых компьютеров к ресурсам удаленной ЛВС (не каждый компьютер данной ЛВС сможет получить доступ к компьютерам удаленной ЛВС).

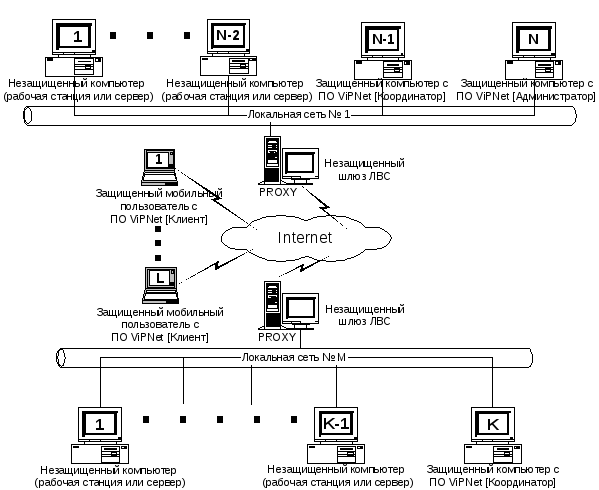

Типовая схема 3:

Организация защищенного канала между несколькими локальными сетями через Internet + мобильные пользователи. Туннель на однокарточных Координаторах.

Незащищенная схема.

Информация об исходной схеме сети.

Адреса в локальных сетях частные.

На входах в локальные сети стоят компьютеры PROXY с реальными адресами.

Локальных сетей может быть сколько угодно.

К открытому Интернету подключается произвольное количество мобильных пользователей.

Требуемая защита.

Требуется защита информационного обмена при прохождении через открытый Интернет.

Требуется, чтобы защищенный туннель был прозрачен для пользователей, которые работают с ресурсами удаленных ЛВС.

Требуется, чтобы пользователи локальной сети не имели доступа к ресурсам открытого Интернета, за исключением ресурсов других локальных сетей, определенных администратором, с которыми организуется защищенное взаимодействие и, возможно, ресурсов мобильных пользователей.

Требуется организовать защищенный доступ мобильных пользователей к туннелируемым ресурсам ЛВС.

Требуется исключить необходимость установки ПО ViPNet [Координатор] на шлюзы ЛВС.

С хема

защиты, обеспечивающая выполнение

сформулированных требований.

хема

защиты, обеспечивающая выполнение

сформулированных требований.