- •Федеральное агентство связи

- •1.1. Модель анализа угроз и уязвимостей

- •1.2.Основные понятия и особенности модели

- •1.3. Принцип расчета рисков:

- •1.4. Принципы разбиения шкалы на уровни

- •1.5. Расчет рисков по угрозе информационной безопасности

- •1.6.Задание контрмер

- •1.7. В результате работы алгоритма пользователь системы получает следующие данные:

- •1.8.Пример расчета риска информационной безопасности на основе модели угроз и

- •2.Общие положения об информационной безопасности телекоммуникационных систем

- •2.1. Методы, способы и средства защиты информации

- •Методики защиты

- •3.Виртуальные защищенные сети: виды, характеристики и варианты реализации

- •3.1.Основные компоненты vpn

- •3.2.Состав программно-аппаратного комплекса ViPNet

- •4. Типовые схемы применения технологии ViPNet

- •Типовая схема 2:

- •Типовая схема 3:

- •Незащищенная схема.

- •Информация об исходной схеме сети.

- •Требуемая защита.

- •Комментарии к схеме защиты.

- •Типовая схема 4:

- •Незащищенная схема.

- •Информация об исходной схеме сети.

- •Требуемая защита.

- •Комментарии к схеме защиты.

- •Типовая схема 6:

- •Незащищенная схема.

- •Информация об исходной схеме сети.

- •Требуемая защита.

- •Комментарии к схеме защиты.

- •Типовая схема 7:

- •Комментарии к схеме защиты.

- •Типовая схема 8:

- •Незащищенная схема.

- •Информация об исходной схеме сети.

- •Требуемая защита.

- •Комментарии к схеме защиты.

- •Типовая схема 9:

- •Комментарии к схеме защиты.

- •Типовая схема 10:

- •Типовая схема 11:

- •Комментарии к схеме защиты.

- •Типовая схема 12:

- •5.Задание на проект

3.2.Состав программно-аппаратного комплекса ViPNet

1. ViPNet [Администратор] создает логическую инфраструктуру виртуальной сети, определяет политики безопасности в ней, осуществляет мониторинг и управление объектами сети. Также формирует симметричную ключевую информацию и первичную парольную информацию, выпускает сертификаты открытых ключей для объектов сети.

2. ViPNet [Координатор]:

выполняет маршрутизацию почтовых и управляющих защищенных сообщений при взаимодействии объектов сети между собой и ViPNet [Администратором];

в реальном времени осуществляет регистрацию и предоставление информации о состоянии объектов сети, их местоположении, значении их IP-адресов и др;

обеспечивает работу защищенных компьютеров локальной сети в VPN от имени одного адреса (функция proxy);

осуществляет туннелирование пакетов от обслуживаемой ViPNet [Координатором] группы незащищенных компьютеров локальной сети для передачи трафика от них к другим объектам VPN в зашифрованном виде по открытым каналам Интернет/Интранет;

фильтрует трафик от источников, не входящих в состав VPN, в соответствии с заданной политикой безопасности (функция межсетевого экрана);

обеспечивает возможность работы защищенных по технологии ViPNet компьютеров локальной сети через сетевые экраны и прокси-серверы других производителей.

3. ViPNet [Клиент] обеспечивает защиту информации при ее передаче в сеть, а также защиту от доступа к ресурсам компьютера и атак на него из локальных и глобальных сетей. При этом ViPNet [Клиент] может быть установлен как на рабочую станцию (мобильную, удаленную, локальную), так и на всевозможные типы серверов (баз данных, файл-серверов, WWW, FTP, SMTP, SQL и пр.) с целью обеспечения безопасных режимов их использования.

4. Типовые схемы применения технологии ViPNet

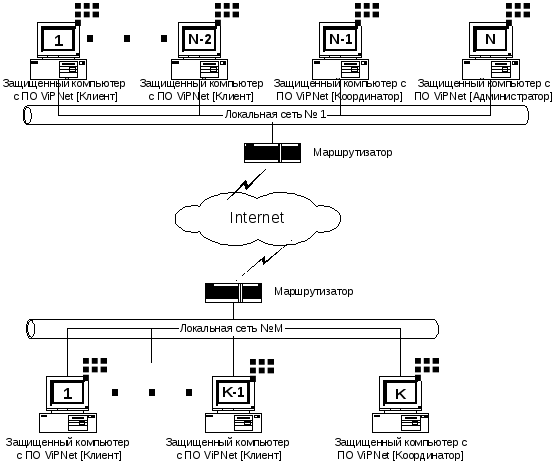

Типовая схема 1:

Полная защита нескольких локальных сетей, связанных через Internet без Proxy-серверов

Незащищенная схема:

Информация об исходной схеме сети.

Адреса в локальных сетях реальные.

На входах в обе локальные сети стоят маршрутизаторы.

Локальных сетей может быть сколько угодно.

Требуемая защита.

Требуется защита информационного обмена при прохождении через открытый Интернет.

Требуется защита информационного обмена внутри локальных сетей.

Требуется, чтобы виртуальная защищенная сеть была невидима для всех, кто в нее не входит.

Требуется, чтобы пользователи виртуальной защищенной сети не имели доступа к ресурсам открытого Интернета, за исключением ресурсов данной виртуальной защищенной сети.

Схема защиты, обеспечивающая выполнение сформулированных требований.

Комментарии к схеме защиты.

ПО ViPNet [Администратор]устанавливается на один из компьютеров (администратор безопасности) распределенной сети (обычно в центральном офисе).

Данное ПО позволяет:

создать топологию (логическую конфигурацию) VPN и сгенерировать всю ключевую информацию для VPN, задает названия рабочим станциям, разрешает или запрещает связи между рабочими станциями;

модифицировать (добавить или удалить объекты) VPN с последующей рассылкой обновленной справочной и ключевой информации тем объектам VPN, которых коснулось конкретное изменение;

централизованно обновить установленное ПО (ViPNet [Клиент] и ViPNet [Координатор]) в случае выхода новой версии.

ПО ViPNet [Координатор]целесообразно устанавливать в каждой локальной сети на один из компьютеров. IP-адреса таких компьютеров должны быть статическими.

Данное ПО выполняет следующие функции:

является сервером IP-адресов, то есть является справочным бюро, которое сообщает объектам VPN о текущем состоянии других объектов VPN (включены или выключены) и их IP-адресах;

является сервером для рассылки обновлений (ПО, справочная и ключевая информация);

является сервером-маршрутизатором для рассылки почтовых сообщений (если используется программа «Деловая Почта») и файлов, посылаемых по «файловому обмену» между объектами VPN.

ПО ViPNet [Клиент]устанавливается на все остальные компьютеры всех локальных сетей.

Данное ПО выполняет следующие функции:

шифрует весь исходящий информационный обмен с другими объектами VPN;

расшифровывает весь входящий информационный обмен от других объектов VPN;

запрещает доступ к ресурсам в открытом Интернете;

предоставляет большой набор сервисных возможностей для взаимодействия с другими объектами VPN (отправка онлайновых текстовых сообщений, получение информации о включенности конкретного объекта VPN, отправка почтовых сообщений и файлов, и др.);

при старте компьютера сообщает своему серверу IP-адресов (компьютер локальной сети с установленным ПО ViPNet [Координатор]) свой текущий IP-адрес;

при выключении компьютера сообщает своему серверу IP-адресов об этом;

является Персональным Сетевым Экраном, который запрещает доступ с открытых ресурсов на данный компьютер.