- •Раздел 3. Лист 30/89

- •Микропроцессоры

- •3) Система мкод. (Множественный Поток Команд и Общий Поток Данных)

- •4). Системы мкмд.

- •Модель iso/osi

- •8.Технология Ethernet, Fast Ethernet, Gigabit Ethernet, Token Ring, fddi; Топологии локальных сетей;

- •9.Логическая и физическая структуризация сети: концентратор (повторитель), коммутатор (мост), маршрутизатор; Типы линий связи локальных сетей;

- •1) Неявная

- •12.Назначение выводов микропроцессора мк-51. Организация памяти мк-51. Подключение микросхем внешней памяти. Назначение выводов микропроцессора мк-51

- •Первое адресное пространство – память программ

- •Второе адресное пространство – внешняя память данных

- •3Е адресное пространство – внутренняя память данных

- •13.Регистр слова состояния программы (psw). Битовый процессор мк-51. Режимы работ таймеров-счетчиков мк-51 (0, 1, 2, 3). Регистр слова состояния программы (psw).

- •14.Порты ввода-вывода мк-51. Структура прерываний мк-51. Режимы работ последовательного интерфейса мк-51. Порты ввода/вывода мк-51

- •Состав субд.

- •1) Внутреннее устройство

- •2) Интерфейс пользователя

- •Основные этапы проектирования информационной системы.

- •15.Модели данных: иерархическая, реляционная, сетевая. Физическая организация данных в реляционных базах. Удаление, добавление, изменение записей. Индексация.

- •1) Модель управления файлами

- •2) Иерархическая модель

- •3) Сетевая модель

- •Основы реляционной алгебры

- •Отношения

- •Фундаментальные свойства отношений

- •Операции над отношениями. Общая интерпретация реляционных операций

- •Нормализация реляционной модели данных

- •Реляционные системы управления базами данных

- •Целостность базы данных

- •Безопасность базы данных

- •Обеспечение надежности и работоспособности базы данных

- •Ведение системного журнала и аудит базы данных

- •Концептуальное проектирование

- •Модель сущность-атрибут-связь (er)

- •Модели данных

- •Логическое проектирование

- •Система управления базами данных

- •Преимущества субд

- •Недостатки субд

- •Физическое проектирование

- •20.Этапы процесса принятия решений. Принятие решения в условиях определенности. В условиях множества критериев. Основные этапы процесса сбора и анализа экспертами информации.

- •Определение области компромиссов

- •Нормализация критериев

- •Принципы оптимальности многовекторных задач

- •Характеристики приоритета критериев и методы его учёта

- •Методы учёта приоритета критериев

- •Постановка задачи

- •21.Управленческое решение. Требования к управленческому решению. Компоненты процесса принятия решений. Подготовительные этапы принятия решений.

- •23.Методика декомпозиции целей. Алгоритмизация процесса декомпозиции. Методы экспертных оценок.

9.Логическая и физическая структуризация сети: концентратор (повторитель), коммутатор (мост), маршрутизатор; Типы линий связи локальных сетей;

Физическая и логическая структуризации сети

При исп типовых методов организации совместного использования появляется следующие ограничения:

ограничение на длину связи между узлами,

ограничение на количество узлов в сети,

на интенсивность трафика, порождаемого узлами сети.

Для снятия этих ограничений используются специальные методы структуризации сети и специальное структурообразующее оборудование. В зависимости от того, какая конфигурация связи претерпевает изменения различают физическую и логическую структуризацию сети.

Физическая структуризация сети

Для физической структуризации сети используется следующее структурообразующее оборудование:

Повторитель (repeater) — используется для физического соединения различных сегментов кабеля сети с целью увеличения общей длины сети.

Концентратор (hub) — повторитель с несколькими портами, соединяет несколько сегментов, повторяет сигналы пришедшие с одного из портов на всех других своих портах. В технологиях с различной логикой доступа к передающей среде сигналы повторяются на разных портах концентратора.

Часто физ и лог топологии сети не совпадают и физическая структуризация сети на затрагивает логическую.

Логическая структуризация сети — процесс разбиения сети на сегменты с локализованным трафиком (логические сегменты). Распространение трафика, предназначенного для станции некоторого сегмента сети только в пределах этого сегмента называется локализацией трафика.

Мост (bridge) — делит разделяемую среду передачи сети на логические сегменты, передавая информацию из одного сегмента в другой только в том случае, когда адрес назначения принадлежит другой подсети.

Коммутатор (switch) — по принципу обработки данных не отличается от моста, но каждый его порт снабжен специальным процессором, который обрабатывает кадры по алгоритму моста независимо от других портов.

Маршрутизатор (router) — образует логические сегменты посредством явной адресации, поскольку использует не плоские аппаратные, а составные числовые адреса.

Шлюз (gateway) — соединяет сегменты сети, использующие различные сетевые технологии.

Концентраторы.

Главная функция – повторение сигнала на остальных портах в соответствии с алгоритмом используемой сетевой технологии. Для каждой сетевой технологии создаются концентраторы, которые при одинаковом внешнем виде могут работать исключительно только в сетях, для которых они предназначены.

Некоторые производители сетевого оборудования вводят дополнительные возможности, неучтенные в стандартах. Одна из полезных функций такого плана является способность концентратора производить автосегментацию (отключение некорректно работающих портов для изоляции оставшейся части сети от проблемного узла(LinkTest)).

Аппаратная защита от несанкционированного доступа.

Некоторые концентраторы предполагают базовую шифрацию данных. Данный способ защиты работает только в случаях использования в сети оборудования одного производителя. Т.к. концентратор имеет дополнительные функции, то некоторые из них могут потребовать конфигурирование. Обычно для конфигурирования используется интерфейс RS-232 через отдельный порт на концентраторе. Кроме возможности конфигурирования предоставляется возможность контроля состояния концентратора. При построении сетей на базе стека протоколов TCP/IP для управления и конфигурирования используется протокол SNMP. Стекируемость позволяет минимизировать размеры устройств, позволяет обойти правила четырех последовательных подключений, упрощает управление стеком за счет единого модуля SNMP, при этом снижается стоим подключ 1узла.

Повторители и усилители (Repeaters).

Повторитель соединяет два сегмента сети, осуществляет промежуточное усиление цифрового сигнала. Повторитель используется в сетях цифровых сигналов – это прямая передача.

Усилитель усиливает и передает аналоговый сигнал. Существует временная задержка в повторителях и усилителях.

Мосты.

Прозрачные мосты самостоятельно строят адресную таблицу, на основании которой принимается решение о необходимости передачи кадров в соседний сегмент. Прозрачный мост строит таблицу на основании пассивного наблюдения за трафиком, циркулирующим в подключенных портах сегмента.

Каждый порт моста работает как конечный узел своего сегмента. Изначально порт моста работает в неразборчивом режиме захвата пакетов, когда весь трафик запоминается в буферной памяти. В отличие от повторителей, мост осуществляет передачу кадров с их буферизацией. При этом разрывается логика работы сегментов, как единой передающей среды.

После заполнения

буфера производится анализ таблицы

соединений, и если источник и приемник

находится в разных сегментах, то мост

выполняет операцию продвижения кадра

на другой порт, предварительно получив

доступ к другому сегменту. Если источник

и приемник находится в одном сегменте,

то выполняется операция фильтрации,

заключающаяся в обнулении буфера.

Записи адресной таблицы могут быть статическими, которые создаются вручную администратором сети, и динамическими. Динамические записи имеют определенный срок действия, по истечении которого, строчка из таблицы может быть удалена, если не было ни одного кадра для заданного маршрута. Такой механизм позволяет автоматически реагировать на включение и выключение узлов сегментов сети.

Мосты с маршрутизацией

от источника. Данная

аппаратура используется для технологий

Token

Ring

и FDDI,

которые используют топологию вида:

кольцо. В основу работы такого моста

положена технология SR

(маршрутизация от источника). Станция

отправитель помещает, посылаемый в

другое кольцо, кадр, всю адресную

информацию о промежуточных мостах и

кольцах, которые должен пройти кадр до

попадания к приемнику.

При получении кадра мост анализирует поле маршрутной информации на предмет наличия своего идентификатора. Если он там присутствует и сопровождается идентификатором кольца, которое подключено к данному мосту, то в этом случае мост производит копирование кадра в указанное кольцо. Одновременно исходная копия кадра возвращается по исходящему кольцу к станции отправителю с указанием, что кадр был скопирован и адрес получателя определен верно. При формировании кадра источником необходимо определять различия между передачей внутри кольца и между кольцами, для этого существует специальное поле.

«+»: 1) более рациональный выбор маршрутов

2) нет необходимости использовать вибрацию

3) высокая скорость передачи пакетов.

«-»: 1) очень высокая стоимость оборудования

2) непрозрачность сети, т.к. кольца имеют принудительно установленные номера

3) увеличение трафика за счет широковещ пакетов.

Петля.

Результаты наличия петли могут быть следующими:

1) размножение кадров

2) бесконечная циркуляция копий кадра по петле в противоположных направлениях, что ведет к засорению сети ненужным трафиком.

3) постоянные изменения адресных таблиц в мостах, что ведет к ухудшению их работы.

Коммутаторы.

ЕРР

– пакет управления пакетами. При

поступлении кадра в какой-либо порт,

процессор ЕРР сразу начинает дешифрацию

первых байт пакета для вычисления

адреса назначения.![]()

После вычисления адреса назначения. Если адрес назначения совпадает с текущим адресом сегмента, то данный кадр не копируется в буфер сегмента, т.е. фильтруется. Если принимается решение о передаче пакета, то процессор начинает просмотр своей адресной таблицы. Если необходимый адрес там находится, то обращение к системному модулю не производится. Если адрес назначения не найден в локальной адресной таблице, то происходит обращение к системному модулю для просмотра общей адресной таблицы. При необходимости для определения маршрута процессор может обращаться к коммутационной матрице и пытается установить в ней путь, который свяжет текущий порт с портом, через который идет путь к адресу назначения.

Такой способ передачи кадра без полной буферизации получил название буферизации налету.

Этапы конвейерной обработке кадра при такой коммутации:

1) прием первых байт кадра процессором входного порта (для вычисления адреса назначения).

2) поиск адреса

назначения в адресных таблицах

3) коммутация матрицы

4) прием информационной части кадра процессором входного порта

5) прием всего кадра процессором выходного порта

6) получение доступа к сети процессором выходного порта и передача информационного кадра в сегмент сети.

40 Мб/с – пиковая пропускная способность для данного устройства по данной технологии.

Шлюзы.

Шлюз работает на 5-7 уровне сетевой модели.

В отличие от мостов

и маршрутизаторов функционирующих

только на одном уровне модели OSI, шлюзы

выполняют функции преобразования

протоколов более чем на одном уровне

модели OSI. Таким образом, шлюзы используются

для обеспечения взаимодействия

компьютерных систем представленных

различными архитектурами и использующих

различные протоколы передачи данных

на нескольких уровнях модели OSI.

Шлюзы обеспечивают возможность сосуществования разнородных систем в единой сети. Например, шлюзы могут выполнять преобразование протоколов на различных уровнях модели OSI для обеспечения прозрачного взаимодействия систем работающих по протоколу IPXTM (Internetwork Packet ExchangeTM) и систем, использующих протокол TCP/IP, SNA (Systems Network Architecture) или AppleTalk. Рисунок иллюстрирует процесс преобразования протоколов обеспечивающий возможность обмена данными между двумя разнородными системами. Шлюзы могут быть реализованы в виде программных или аппаратных средств, но чаще являются комбинацией обоих.

Маршрутизаторы.

Маршрутизаторы функционируют на сетевом уровне модели OSI. Передающая и принимающая данные станции в различных сегментах сети должны использовать одинаковые протоколы, начиная с 3 уровня и выше.

Подобно некоторым мостам, маршрутизаторы предоставляют возможность передачи данных между сетями, использующими различные протоколы первого и второго уровней модели OSI (физический и канальный). Маршрутизаторы могут получать, преобразовывать и посылать преобразованные данные с использованием различных протоколов физического и канального уровней.

Маршрутизаторы тоже сравнивают сетевую информацию с таблицами маршрутизаций, если совпадение найдено, то пакет направляется по нужному маршруту, если нет, пакет уничтожается. Маршрутизаторы различаются по возможности управления передачей данных с использованием различных протоколов.

Делятся на:

Статич– используют таблицы "забитые" программистом. Т.е. исправления в сети производятся вручную.

Динамические – автоматически создаются и исправляются данные в таблицах маршрутизации (выбирает оптимальные пути). Уменьшает загрузку сети. Это интеллектуальное устройство. Преимущество динамических маршрутизаторов в том, что они могут использовать разные протоколы, но протоколы должны быть маршрутизированы.

У маршрутизаторов происходит дополнительная обработка информации, чем у мостов.

Преимущество маршрутизаторов: возможность широковещательной передачи.

Недостаток маршрутизаторов: периодически добавляют излишний трафик в сети, т.к. постоянно обмениваются сообщениями между собой для обновления таблиц маршрутизации.

Мост-маршрутизатор сочетает функции моста и маршрутизатора. Когда он получает пакет данных, то проверяет послан пакет с использованием маршрутизируемого протокола или нет. Если маршрутизируемый протокол, то устройство выполняет функции маршрутизатора, посылая при необходимости пакет получателю вне локального сегмента. Если с использованием немаршрутизируемого протокола, то выполняет функции моста - использует адрес сетевой карты для поиска получателя.

Для выполнения обоих функций содержатся две таблицы: таблица маршрутизации и таблица мостов. Поэтому это устройство работает на двух уровнях: канальный и сетевой.

Средой передачи информации называются те линии связи, по которым производится обмен информацией между компьютерами. В подавляющем большинстве компьютерных сетей (особенно локальных) используются проводные или кабельные каналы связи, хотя существуют и беспроводные сети, которые сейчас находят все более широкое применение, особенно в портативных компьютерах.

Информация в локальных сетях чаще всего передается в последовательном коде, то есть бит за битом. Такая передача медленнее и сложнее, чем при использовании параллельного кода. Однако надо учитывать то, что при более быстрой параллельной передаче (по нескольким кабелям одновременно) увеличивается количество соединительных кабелей в число раз, равное количеству разрядов параллельного кода (например, в 8 раз при 8-разрядном коде). Это совсем не мелочь, как может показаться на первый взгляд. При значительных расстояниях между абонентами сети стоимость кабеля вполне сравнима со стоимостью компьютеров и даже может превосходить ее. К тому же проложить один кабель (реже два разнонаправленных) гораздо проще, чем 8, 16 или 32. Значительно дешевле обойдется также поиск повреждений и ремонт кабеля.

Передача на большие расстояния при любом типе кабеля требует сложной передающей и приемной аппаратуры, так как при этом необходимо формировать мощный сигнал на передающем конце и детектировать слабый сигнал на приемном конце. При последовательной передаче для этого требуется всего один передатчик и один приемник. При параллельной же количество требуемых передатчиков и приемников возрастает пропорционально разрядности используемого параллельного кода. В связи с этим, даже если разрабатывается сеть незначительной длины (порядка десятка метров) чаще всего выбирают последовательную передачу.

К тому же при параллельной передаче чрезвычайно важно, чтобы длины отдельных кабелей были точно равны друг другу. Иначе в результате прохождения по кабелям разной длины между сигналами на приемном конце образуется временной сдвиг, который может привести к сбоям в работе или даже к полной неработоспособности сети. Например, при скорости передачи 100 Мбит/с и длительности бита 10 нс этот временной сдвиг не должен превышать 5—10 нс. Такую величину сдвига дает разница в длинах кабелей в 1—2 метра. При длине кабеля 1000 метров это составляет 0,1—0,2%.

Надо отметить, что в некоторых высокоскоростных локальных сетях все-таки используют параллельную передачу по 2—4 кабелям, что позволяет при заданной скорости передачи применять более дешевые кабели с меньшей полосой пропускания. Но допустимая длина кабелей при этом не превышает сотни метров. Примером может служить сегмент 100BASE-T4 сети Fast Ethernet.

Промышленностью выпускается огромное количество типов кабелей, например, только одна крупнейшая кабельная компания Belden предлагает более 2000 их наименований. Но все кабели можно разделить на три большие группы: электрические (медные) кабели на основе витых пар проводов (twisted pair), которые делятся на экранированные (shielded twisted pair, STP) и неэкранированные (unshielded twisted pair, UTP);

электрические (медные) коаксиальные кабели (coaxial cable); оптоволоконные кабели (fiber optic).

Каждый тип кабеля имеет свои преимущества и недостатки, так что при выборе надо учитывать как особенности решаемой задачи, так и особенности конкретной сети, в том числе и используемую топологию.

В настоящее время действуют следующие стандарты на кабели:

EIA/TIA 568 (Commercial Building Telecommunications Cabling Standard) – американский;

ISO/IEC IS 11801 (Generic cabling for customer premises) – международный;

CENELEC EN 50173 (Generic cabling systems) – европейский.

Проводные

Коаксиальные кабели передают данные со скоростью до 10 Мбит/с. Расстояние передачи 185-500 м.

Этот кабель представляет собой медный проводник, по которому передается полезный сигнал. Этот проводник окружен изоляцией. Поверх изоляции укладывается медная фольга или сетка представляющая собой экран, защищ центральный сигнальный провод от внешних электромагнитных помех. Благодаря использованию такой конструкции экран обеспечивает высокую степень защиты полезного сигнала от внешних помех, что позволяет без существенных потерь осуществлять передачу сигнала на достаточно большие расстояния. Существующие коаксиальные кабели подразделяют на два типа: тонкий (Thin Ethernet или Thinnet) и толстый.

Такой кабель не настолько гибок и удобен при монтаже как неэкранированная витая пара, но тоже достаточно часто используется для построения локальных сетей. Разъемы, используемые для подключения тонкого коаксиального кабеля, называются BNC-разъемами.

Толстый коаксиальный кабель очень похож на тонкий, но только большего диаметра. Увеличение диаметра кабеля позволяет обеспечить его большую помехоустойчивость-гарантирует возможность передачи полезного сигнала на большие расстояния, чем тонкий коаксиальный кабель. Из-за более сложного процесса монтажа толстого кабеля (плохо гнется и требует специализ разъемов), он распространен гораздо меньше.

Витая пара представляет собой кабель, состоящий из двух или более медных проводников защищенных пластиковой изоляцией и свитых между собой. Свитые проводники снаружи защищаются еще одним слоем изоляции. Свивание проводников уменьшает искажение полезного сигнала, связанное с передачей электрического тока по проводнику. С точки зрения физики процесс такого искажения называется “интерференцией сигналов”, или в обиходе – “взаимная наводка сигналов” (Crosstallk) или “помехи”.

В настоящее время существуют 2 вариаций кабелей типа “витая пара”: экранированная и неэкранированная

При производстве экранированной витой пары, свитые между собой проводники, снаружи окружаются дополнительной металлической оболочкой – экраном. Эта дополнительная оболочка обеспечивает защиту полезного сигнала передающегося по витой паре от внешних электромагнитных помех.

Недостатки экранированной: высокая стоимость, трудность прокладки, требуется электронное заземление.

Неэкранированная витая пара не имеет дополнительного внешнего металлического экрана. Этот тип витой пары является более популярным из-за своей распространенности и простоты монтажа. Для соединения кабелей на основе неэкранированной витой пары используются разъемы RJ-45. Внешне они очень похожи на разъемы, используемые для подключения телефонного кабеля.

Достоинства неэкранированной витой пары: не требует заземления, небольшой размер. Недостаток: чувствителен к помехам от внешних источников.

Длина сегмента не должна превышать 100 м. Существуют 5 категорий, отличающихся числом пар.

Оптоволоконный кабель

Оптический кабель используется для передачи сигнала в виде световых импульсов. Оптический кабель обеспечивает очень низкие потери полезного сигнала и за счет этого позволяет передавать данные на очень большие расстояния (в настоящее время до нескольких десятков километров). В дополнение к этому, благодаря использованию света в качестве сигнала, обеспечивается полная защищенность от внешних электромагнитных помех. В качестве проводника в таких кабелях используется стеклянное или пластиковое волокно, защищенное снаружи изоляцией для обеспечения физической сохранности. Оптическое волокно является относительно дорогой средой передачи (в сравнении с витой парой и коаксиальным кабелем), но в настоящее время активно используется для построения высокоскоростных и протяженных линий связи.

Беспроводные

Архитектура беспроводных сетей.

На сегодняшний день используется два варианта беспроводной: независимая конфигурация (Ad-Hoc) и инфраструктурная конфигурация. Отличия между ними незначительные но они кардинально влияют на количество подключаемых пользователей, радиус сети, помехоустойчивость и т.д. стандарты определяют один тип протокола доступа к носителю и разные спецификации для физических каналов.

Пакеты данных, передаваемых протоколом по физическому каналу, разбиваются на несколько блоков:

• контрольные и адресные данные – 30 байт; • информационные данные – 2 Кбайт; • контрольная сумма информационных данных – 4 байт.

Независимая конфигурация (Ad-Hoc)

Режим независимой конфигурации (IBSS – Independent Basic Service Set, независимый базовый набор служб), «точка-точка», самый простой в применении. простым является построение и настройка сети с использованием независимой конфигурации. Чтобы объединить компьютеры в беспроводную сеть, достаточно оборудовать каждый компьютер адаптером беспроводной связи. Используется для организации хаотичной или временной сети, а также в том случае, если другой способ построения сети по каким-либо причинам не подходит. Хотя режим независимой конфигурации прост в построении, он обладает недостатками, главными из которых являются малый радиус действия сети и низкая устойчивость к помехам, что накладывает определенные огранич на местораспол компьютеров сети. Подкл к внешней сети или к интернету очень непросто.

Инфраструктурная конфигурация.

Инфраструктурная конфигурация, «клиент/сервер», — более перспективный и быстроразвивающийся вариант беспроводной сети. Инфраструктурная конфигурация имеет много преимуществ, среди которых возможность подключения достаточно большого количества пользователей, хорошая помехоустойчивость, высокий уровень контроля подключений и многое другое. Имеется возможность использования комбинированной топологии и проводных сегментов сети. Помимо того, что на компьютерах должны быть установлены адаптеры беспроводной связи, для организации беспроводной сети с использованием инфраструктурной конфигурации необходимо иметь как минимум одну точку доступа (Access Point). Точка доступа может работать автономно или в составе проводной сети и может выполнять функцию моста между проводным и беспроводным сегментами сети. При такой конфигурации сети компьютеры «общаются» только с точкой доступа, которая управляет передачей данных между компьютерами. Одной точкой доступа сеть может не ограничиваться. В этом случае базовые наборы служб образуют единую сеть, конфигурация которой носит название расширенного набора служб (ESS – Extended Service Set). При такой конфигурации сети точки доступа обмениваются между собой информацией, передаваемой с помощью проводного соединения или с помощью радиомостов. Это позволяет эффективно организовывать трафик между сегментами сети

Преимущества беспроводной сети.

Легкость создания и реструктуризации.

Мобильность. Мобильные телефоны, персональные ассистенты, переносные компьютеры – представители технологии, которая вносит в жизнь человека эту самую мобильность..

Возможность подключения к сети другого типа. Преимуществом беспроводной сети является то, что ее всегда можно подключить к проводной.

Высокая скорость доступа в Интернет. Располагая точкой доступа с подключением к Интернету, можно организовать доступ в Интернет для всех компьютеров локальной сети. При этом скорость соединения будет намного выше, чем могут предоставить обычные и даже xDSL-модемы.

Недостатки беспроводных сетей.

Низкая скорость передачи данных. Причины: например, количество преград на пути сигнала, количество подключенных к сети компьютеров, особенности построения пакетов данных (большой объем служебных данных), удаленность компьютеров и многое другое.

Безопасность. Без работы в беспров сети ниже из-за недост серьез механизмов аутентификации и шифров.

Высокий уровень расхода энергии. для переносных компьютеров и других мобильных устройств.

Несовместимость оборудования. никому не понравится, если его устройство вдруг перестанет работать в связи с заменой оборудования беспроводной сети.

10.Выделенные и разделяемые линии связи; Защита информации в локальных сетях: брандмауэр, шлюз; Структурированные кабельные системы; Все компьютеры в локальной сети соединены линиями связи. Геометрическое расположение линий связи относительно узлов сети и физическое подключение узлов к сети называется физической топологией. В зависимости от топологии различают сети: шинной, кольцевой, звездной, иерархической и произвольной структуры.

Различают физическую и логическую топологию. Логическая и физическая топологии сети независимы друг от друга. Физическая топология - это геометрия построения сети, а логическая топология определяет направления потоков данных между узлами сети и способы передачи данных.

В настоящее время в локальных сетях используются следующие физические топологии:

физическая "шина" (bus);

физическая “звезда” (star);

физическое “кольцо” (ring);

физическая "звезда" и логическое "кольцо" (Token Ring).

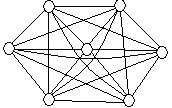

Полносвязная топология, Ячеистая топология, Общая шина, звезда, кольцо, смешанная

![]()

Шинная:

Данная топология применяется в локальных сетях с архитектурой Ethernet (классы 10Base-5 и 10Base-2 для толстого и тонкого коаксиального кабеля соответственно).

Преимущества сетей шинной топологии:

отказ 1 из узлов не влияет на работу сети в целом;

сеть легко настраивать и конфигурировать;

сеть устойчива к неисправностям отдельных узлов.

Недостатки сетей шинной топологии:

разрыв кабеля может повлиять на работу всей сети;

огранич длина кабеля и кол-во рабочих станций;

трудно определить дефекты соединений

Звезда:

Данные от передающей станции сети передаются через хаб по всем линиям связи всем ПК. Информация поступает на все рабочие станции, но принимается только теми станциями, которым она предназначается. Так как передача сигналов в топологии физ звезда является широковещательной, т.е. сигналы от ПК распространяются одновременно во все направления, то логич топология данной лок сети является логической шиной.

Данная топология применяется в локальных сетях с архитектурой 10Base-T Ethernet.

Преимущества сетей топологии звезда:

легко подключить новый ПК;

имеется возможность централизованного управления;

сеть устойчива к неисправностям отдельных ПК и к разрывам соединения отдельных ПК.

Недостатки сетей топологии звезда:

отказ хаба влияет на работу всей сети;

большой расход кабеля;

Кольцо

Принимающая рабочая станция распознает и получает только адресованное ей сообщение. В сети с топологией типа физическое кольцо используется маркерный доступ, который предоставляет станции право на использование кольца в определенном порядке. Логическая топология данной сети - логическое кольцо.

Данную сеть очень легко создавать и настраивать. К основному недостатку сетей топологии кольцо является то, что повреждение линии связи в одном месте или отказ ПК приводит к неработоспособности всей сети.

Как правило, в чистом виде топология “кольцо” не применяется из-за своей ненадёжности, поэтому на практике применяются различные модификации кольцевой топологии.

Только в сети с полносвязной топологией для соединения каждой пары компьютеров имеется отдельная линия связи. Во всех остальных случаях неизбежно возникает вопрос о том, как организовать совместное использование линий связи несколькими компьютерами сети. Как и всегда при разделении ресурсов, главной целью здесь является удешевление связи.

В вычислительных сетях используют как индивидуальные линии связи между компьютерами, так и разделяемые (shared), когда одна линия связи попеременно используется несколькими компьютерами. В случае применения разделяемых линий связи (часто используется также термин разделяемая среда передачи данных - shared media) возникает комплекс проблем, связанных с их совместным использованием, который включает как чисто электрические проблемы обеспечения нужного качества сигналов при подключении к одному и тому же проводу нескольких приемников и передатчиков, так и логические проблемы разделения во времени доступа к этим линиям.

Классическим примером сети с разделяемыми линиями связи являются сети с топологией «общая шина», в которых один кабель совместно используется всеми компьютерами сети. Ни один из компьютеров сети в принципе не может индивидуально, независимо от всех других компьютеров сети, использовать кабель, так как при одновременной передаче данных сразу несколькими узлами сигналы смешиваются и искажаются. В топологиях «кольцо» или «звезда» индивидуальное использование линий связи, соединяющих компьютеры, принципиально возможно, но эти кабели часто также рассматривают как разделяемые для всех компьютеров сети, так что, например, только один компьютер кольца имеет право в данный момент времени отправлять по кольцу пакеты другим компьютерам.

Существуют различные способы решения задачи организации совместного доступа к разделяемым линиям связи. Внутри компьютера проблемы разделения линий связи между различными модулями также существуют - примером является доступ к системной шине, которым управляет либо процессор, либо специальный арбитр шины. В сетях организация совместного доступа к линиям связи имеет свою специфику из-за существенно большего времени распространения сигналов по длинным проводам, к тому же это время для различных пар компьютеров может быть различным. Из-за этого процедуры согласования доступа к линии связи могут занимать слишком большой промежуток времени и приводить к знач потерям производительности сети.

Несмотря на все эти сложности, в локальных сетях разделяемые линии связи используются очень часто. Этот подход, в частности, реализован в широко распространенных классических технологиях Ethernet и Token Ring. Однако в последние годы наметилась тенденция отказа от разделяемых сред передачи данных и в локальных сетях. Это связано с тем, что за достигаемое таким образом удешевление сети приходится расплачиваться производительностью.

Сеть с разделяемой средой при большом количестве узлов будет работать всегда медленнее, чем аналогичная сеть с индивидуальными линиями связи, так как пропускная способность индивидуальной линии связи достается одному компьютеру, а при ее совместном использовании - делится на все компьютеры сети.

Часто с такой потерей производительности мирятся ради увеличения экономической эффективности сети. Не только в классических, но и в совсем новых технологиях, разработанных для локальных сетей, сохраняется режим разделяемых линий связи. Например, разработчики технологии Gigabit Ethernet, принятой в 1998 году в качестве нового стандарта, включили режим разделения передающей среды в свои спецификации наряду с режимом работы по индивидуальным линиям связи.

При использовании индивидуальных линий связи в полносвязных топологиях конечные узлы должны иметь по одному порту на каждую линию связи. В звездообразных топологиях конечные узлы могут подключаться индивидуальными линиями связи к специальному устройству - коммутатору. В глобальных сетях коммутаторы использовались уже на начальном этапе, а в локальных сетях - с начала 90-х годов. Коммутаторы приводят к существенному удорожанию локальной сети, поэтому пока их применение ограничено, но по мере снижения стоимости коммутации этот подход, возможно, вытеснит применение разделяемых линий связи. Необходимо подчеркнуть, что индивидуальными в таких сетях являются только линии связи между конечными узлами и коммутаторами сети, а связи между коммутаторами остаются разделяемыми, так как по ним передаются сообщения разных конечных узлов (рис. Индивидуальные и разделяемые линии связи в сетях на основе коммутаторов).

В

глобальных сетях отказ от разделяемых

линий связи объясняется техническими

причинами. Здесь большие временные

задержки распространения сигналов

принципиально ограничивают применимость

техники разделения линии связи.

Компьютеры могут затратить больше

времени на переговоры о том, кому сейчас

можно использовать линию связи, чем

непосредственно на передачу данных по

этой линии связи. Однако это не относится

к линиям связи типа «коммутатор -

коммутатор». В этом случае только два

коммутатора борются за доступ к линии

связи, и это существенно упрощает задачу

организации совместного использования

линии.

Одной из наиболее очевидных причин нарушения системы защиты является умышленный несанкционированный доступ (НСД) к конфиденциальной информации со стороны нелегальных пользователей и последующие нежелательные манипуляции с этой информацией. Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п. Поскольку утрата информации может происходить по сугубо техническим, объективным и неумышленным причинам, под это определение подпадают также и мероприятия, связанные с повышением надежности сервера из-за отказов или сбоев в работе винчестеров, недостатков в используемом программном обеспечении и т.д.

Следует заметить, что наряду с термином "защита информации" (применительно к компьютерным сетям) широко используется, как правило, в близком значении, термин "компьютерная безопасность".

Переход от работы на персональных компьютерах к работе в сети усложняет защиту инф. причины:

большое число пользователей в сети и их переменный состав. Защита на уровне имени и пароля пользователя недостаточна для предотвращения входа в сеть посторонних лиц;

значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть;

недостатки в аппаратном и программном обеспечении, которые зачастую обнаруживаются не на предпродажном этапе, называемом бета- тестированием, а в процессе эксплуатации. В том числе неидеальны встроенные средства защиты информации даже в таких известных и "мощных" сетевых ОС, как Windows NT или NetWare.

Любые дополнительные соединения с другими сегментами или подключение к Интернет порождают новые проблемы. Атаки на локальную сеть через подключение к Интернету для того, чтобы получить доступ к конфиденциальной информации, в последнее время получили широкое распространение, что связано с недостатками встроенной системы защиты информации в протоколах TCP/IP. Сетевые атаки через Интернет могут быть классифицированы следующим образом:

Сниффер пакетов (sniffer – фильтрация) – прикладная программа, которая использует сетевую карту, работающую в режиме promiscuous (не делающий различия) mode (в этом режиме все пакеты, полученные по физ каналам, сетевой адаптер отправляет приложению для обработки).

IP-спуфинг (spoof – обман, мистификация) – происходит, когда хакер, находящийся внутри корпорации или вне ее, выдает себя за санкционированного пользователя.

Отказ в обслуживании (Denial of Service – DoS). Атака DoS делает сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения.

Парольные атаки – попытка подбора пароля легального пользователя для входа в сеть.

Атаки типа Man-in-the-Middle – непосредственный доступ к пакетам, передаваемым по сети.

Атаки на уровне приложений.

Сетевая разведка – сбор информации о сети с помощью общедоступных данных и приложений.

Злоупотребление доверием внутри сети.

Несанкционированный доступ (НСД), который не может считаться отдельным типом атаки, так как большинство сетевых атак проводятся ради получения несанкционированного доступа.

Вирусы и приложения типа "троянский конь".

Классификация средств защиты информации

В целом средства обеспечения защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на группы:

Технические средства. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на окнах, защитная сигнализация и др. Вторую – упоминавшиеся выше генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, "перекрывающих" потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущ технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны – недост гибкость, относительно большие объем и масса, высокая стоимость.

Программные средства включают программы для идентификации пользователей, контроля доступа, шифр информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущ прогр средств – универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки – ограниченная функциональность сети, использование части ресурсов файл-сервера и раб станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров

Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

Брандмауэр - это система или комбинация систем, позволяющие разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов из одной части в другую. Как правило, эта граница проводится между лок сетью предприятия и INTERNET, хотя ее можно провести и внутри локальной сети предприятия. Брандмауэр пропускает через себя весь трафик. Для каждого проходящего пакета брандмауэр принимает решение пропускать его или отбросить. Для того чтобы брандмауэр мог принимать эти решения, ему необходимо определить набор правил.

Все брандмауэры можно разделить на три типа: 1.пакетные фильтры 2.сервера прикладного уровня 3.сервера уровня соединения. Все типы могут одновременно встретиться в одном брандмауэре.

Пакетные фильтры

Брандмауэры с пакетными фильтрами принимают решение о том, пропускать пакет или отбросить, просматривая IP-адреса, флаги или номера TCP портов в заголовке этого пакета. IP-адрес и номер порта - это информация сетевого и транспортного уровней соответственно, но пакетные фильтры используют и информацию прикладного уровня, т.к. все стандартные сервисы в TCP/IP ассоциируются с определенным номером порта.

Сервера прикладного уровня

Брандмауэры с серверами прикладного уровня используют сервера конкретных сервисов - TELNET, FTP и т.д. (proxy server), запускаемые на брандмауэре и пропускающие через себя весь трафик, относящийся к данному сервису. Таким образом, между клиентом и сервером образуются два соединения: от клиента до брандмауэра и от брандмауэра до места назначения.

Сервера уровня соединения

Сервер уровня соединения представляет из себя транслятор TCP соединения. Пользователь образует соединение с определенным портом на брандмауэре, после чего последний производит соединение с местом назначения по другую сторону от брандмауэра. Во время сеанса этот транслятор копирует байты в обоих направлениях, действуя как провод.

Как правило, пункт назначения задается заранее, в то время как источников может быть много ( соединение типа один - много). Используя различные порты, можно создавать различные конфигурации.

Такой тип сервера позволяет создавать транслятор для любого определенного пользователем сервиса, базирующегося на TCP, осуществлять контроль доступа к этому сервису, сбор статистики по его использованию.

Шлюз

Шлюз (Gateway) – это сетевое устройство, предназначенное для объединения двух сетей (передачи между ними пользовательского трафика), которые обладают различными характеристиками, используют различные протоколы или технологии. Gateway может работать на любом из 7 уровней модели взаимодействия открытых систем (OSI). Сопрягаемые сети могут обладать различными скоростями передачи, задержками, процедурами безопасности. Кроме того могут использоваться различные протоколы (TCP и UDP), технологии (ATM и Ethernet) и даже среды передачи (оптическое волокно и витая пара). Также нашли широкое применение полностью беспроводные шлюзы, которые, например, могут использовать технологию WiFi на уровне доступа, а для связи с внешними сетями - сотовые системы связи.

Одним из самых распространенных способов применения Gateway является обеспечение доступа из локальной сети (LAN) во внешнюю сеть, например Интернет. При этом в LAN может использоваться одна технология, а во внешнем соединении – другая: Ethernet – xDSL, PDH – Ethernet, SDH – ATM и т.п. Также шлюз может выполнять задачи брандмауэра, являться точкой начала VPN или быть сервером аутентификации.

Шлюз может быть выполнен программно или аппаратно, а также возможна гибридная реализация. Выбор между этими вариантами обусловлен необходимыми задачами и масштабами соединяемых сетей. Часто шлюз, особенно затрагивающий только верхние уровни модели OSI, выполняется в виде программного обеспечения, устанавливаемого на роутер. Однако для крупных сетей, использующих различные среды передачи и передающие большой объем данных обычно применяется отдельное устройство. Часто используется еще одно название медиа шлюз (Media Gateway, MGW). Фактически это тот же шлюз, однако, этот термин обычно используется при описании устройств обеспечивающих конвертацию сигнализации между различными сетями. Например, MGW применяется в NGN (Next Generation Network),и в сетях сотовой связи 3 поколения UMTS.

Структурированная кабельная система (СКС) – неотъемлемая часть любого соврем общественного здания, представляющая из себя набор коммутационных элементов, а также методику их совместного использования, которая позволяет создавать регулируемые, легко расширяемые структуры связи в вычислительных сетях.

Основные признаки СКС

К основным признакам СКС относятся: структуризация, универсальность и избыточность.

Структуризация предполагает разбиение кабельной проводки и ее аксессуаров на отдельные подсистемы, каждая из которых выполняет строго определенные функции и снабжена стандартизованным интерфейсом для связи с другими подсистемами и сетевым оборудованием. В состав любой подсистемы обязательно включается развитый набор средств переключения, что обеспечивает ее высокую гибкость и позволяет создавать сложные структуры с конфигурацией, легко и быстро меняемой и адаптируемой под потребности конкретных приложений. При построении системы используется обобщенный подход без привязки к какому-либо конкретному виду кабеля или коммутационного оборудования.

Универсальность кабельной системы проявляется в том, что она изначально создается на принципах открытой архитектуры с заданным стандартным набором основных технических характеристик, предназначенных для обеспечения работы любой сетевой технологии. При этом в нормативных документах задаются параметры как электрических и оптических кабельных трасс отдельных подсистем, так и их интерфейсов. Технический уровень элементной базы, используемой для создания СКС, задается стандартом таким образом, чтобы обеспечить продолжительность эксплуатации кабельной системы минимум в 10 лет.

Под избыточностью понимается введение в состав СКС дополнительных информационных розеток, количество и местоположение которых определяется площадью и топологией рабочих помещений Применение принципа избыточности обеспечивает возможность очень быстрой адаптации кабельной системы под конкретные производственные потребности и позволяет не останавливать работу офиса или его части при проведении каких-либо организационных и технических изменений.

Модульное представление СКС

В основу любой структурированной кабельной системы положена древовидная топология, которую иногда называют также структурой иерархической звезды. Основой для применения именно иерархической звездообразной топологии является возможность ее использования для поддержки работы всех основных современных средств передачи данных.

Узлами структуры являются технические помещения (кроссовые и аппаратные), которые соединяются друг с другом и с рабочими местами электрическими и оптическими кабелями. Аппаратной называется техническое помещение, в котором располагается сетевое оборудование коллективного пользования (АТС, серверы, концентраторы). Кроссовая представляет собой помещение, в котором размещается коммутационное оборудование СКС, сетевое и другое вспомогательное оборудование. Аппаратная может быть совмещена с кроссовой здания (КЗ). В этом случае его сетевое оборудование может подключаться непосредственно к коммутационному оборудованию СКС. Если аппаратная расположена отдельно, то ее сетевое оборудование подключается к локально расположенному коммутационному оборудованию или к обычным информационным розеткам рабочих мест. В кроссовую внешних магистралей (КВМ) сходятся кабели внешней магистрали, подключающие к ней КЗ. В КЗ заводятся внутренние магистральные кабели, подключающие к ним кроссовые этажей (КЭ). К КЭ, в свою очередь, горизонтальными кабелями подключены информационные розетки рабочих мест.

Во всей СКС может быть только одна КВМ, а в каждом здании может присутствовать не более одной КЗ. Допускается объединение КВМ с КЗ, если они расположены в одном здании, КЗ с КЭ, если они расположены на одном этаже. Иерархическая структура СКС с учётом разбиения на подуровни представлена на рисунке 1.

Рассмотрим

подсистемы:

Подсистема кампуса (подсистема внешних магистралей) явл основой для построения сети связи между компактно расположенными на одной территории зданиями и состоит из внешних магистральных кабелей между КВМ и КЗ, коммутационного оборудования в КВМ и КЗ, к которому подкл-ся внешние магистральные кабели, и коммутационных шнуров и/или перемычек в КВМ.

Вертикальная подсистема (подсистема внутренних магистралей) содержит проложенные между КЗ и КЭ внутренние магистральные кабели, подключенное к ним коммутационное оборудование в КЗ и КЭ, а также коммутационные шнуры и/или перемычки в КЗ.

Горизонтальная подсистема образована внутренними горизонтальными кабелями между КЭ и информационными розетками рабочих мест, самими информационными розетками, коммутационным оборудованием в КЭ, к которому подключаются горизонтальные кабели, и коммутационными шнурами и/или перемычками в КЭ.

Преимущества СКС

1. универсальность сети. При продуманной организации СКС может являться единственной средой в передачи данных в локальной вычислительной сети, локальной телефонной сети, передаче видео и специальных сигналов (сигналов датчиков пожарной сигнализации и т.д.);

2. увеличение срока службы сети;

3. уменьшение стоимости добавления новых пользователей и изменения их мест размещения.

4. возможность лёгкого расширения сети. Структурированная кабельная система является основой для деления сети на легко управляемые лог сегменты, так как она сама уже разделена на физические сегменты;

5. обеспечение эффективного обслуживания сети;

6. повышение надёжности и отказоустойчивости сети. Структурированная кабельная система имеет повышенную надежность, поскольку производитель такой системы гарантирует не только качество ее отдельных компонентов но и их совместимость.

11.Типовая структура микропроцессорной системы. Структура, назначение компонентов системы и функционирование микропроцессора. Типы машинных циклов. Способы адресации: регистровая, прямая, непосредственная, косвенная, неявная, относительная, индексная, страничная. Процессор – центральная часть цифровой вычислительной машины, выполняющая заданные программы преобразования информации, осуществляющая управление всем вычислительным процессом и взаимодействие элементов ЭВМ; собственно вычислитель без периферийных устройств.

Функции процессора:

Обработка данных (вычисление и манипулирование)

Управление

Гарвардская архитектура — архитектура ЭВМ, отличительными признаками которой являются:

1. Хранилище инструкций и хранилище данных представляют собой разные физические устройства.

2. Канал инструкций и канал данных также физически разделены.

В Гарвардской архитектуре характеристики устройств памяти для инструкций и памяти для данных не требуется иметь общими. В частности, ширина слова, тайминги, технология реализации и структура адресов памяти могут различаться. В некоторых системах инструкции могут храниться в памяти только для чтения, в то время как для сохранения данных обычно требуется память с возможностью чтения и записи. В некоторых системах требуется значительно больше памяти для инструкций, чем памяти для данных, поскольку данные обычно могут подгружатся с внешней или более медленной памяти. Такая потребность увеличивает битность (ширину) шины адреса памяти инструкций по сравнению с шиной адреса памяти данных.

Отличие от архитектуры фон Неймана

В чистой архитектуре фон Неймана процессор одномоментно может либо читать инструкцию, либо читать/записывать единицу данных из/в памяти. То и другое не может происходить одновременно, поскольку инструкции и данные используют одну и ту же системную шину.

А в компьютере с использованием гарвардской архитектуры процессор может читать инструкции и выполнять доступ к памяти данных в то же самое время, даже без кэш-памяти. Таким образом, компьютер с гарвардской архитектурой может быть быстрее (при определенной сложности схемы), поскольку доставка инструкций и доступ к данным не претендуют на один и тот же канал памяти.

Также машина гарвардской архитектуры имеет различные адресные пространства для команд и данных. Так, нулевой адрес инструкций — это не то же самое, что и нулевой адрес данных. Нулевой адрес инструкций может определяться двадцатичетырехбитным значением, в то время как нулевой адрес данных может выглядеть как восьмибитный байт, который не являются частью этого двадцатичетырехбитного значения

Архитектура фон Неймана — широко известный принцип совместного хранения команд и данных в памяти компьютера. В общем случае, когда говорят об архитектуре фон Неймана, подразумевают физическое отделение процессорного модуля от устройств хранения программ и данных.

Принцип однородности памяти Прогр и данные хран в одной и той же памяти.ЭВМ не различает, что хранится в данной яч памяти — число,текст,команда. Над команд м выполнять те же действия, как и над данными.

Принцип адресуемости памяти Основная память структурно состоит из пронумерованных ячеек; процессору в произвольный момент времени доступна любая ячейка. Отсюда следует возможность давать имена областям памяти, так, чтобы к хранящимся в них значениям можно было бы впоследствии обращаться или менять их в процессе выполнения программы с использованием присвоенных имен.

Принцип последовательного программного управления Предполагает, что программа состоит из набора команд, которые выполняются процессором автоматически друг за другом в определенной последовательности.

Принцип жесткости архитектуры. Неизменяемость в проц-се работы топологии, арх-туры, списка команд.

Так же в некоторых источниках указывается принцип двоичного кодирования, но существовали машины, работающие с троичным и с десятичным кодом.

Схема

структуры микро ЭВМ:

ГТИ – генератор тактовых импульсов

Шина – набор параллельных проводников, по которым передается информация

Шина управления (ШУ) – для синхронизации и согласования узлов ЭВМ

Это Фон Неймовская архитектура, т.е. общая для всех устройств шина адреса (ША) и шина данных (ШД), имеется единое адресное пространство. Для обращения к конкретному устройству выделяется свой диапазон адресов, эти диапазоны не пересекаются. Генератор тактовых импульсов формирует две последовательности импульсов смещенные на 90 градусов, они необходимы для синхронизации работы внутренних узлов микропроцессора и совместной работы узлов микро ЭВМ.

В ПЗУ хранятся программы и константы, т.е. данные в ходе выполнения программы не меняются. Данные в ОЗУ меняются в течении работы. Программы на микроЭВМ загружаются в ОЗУ. В ПЗУ хранится BIOS, которая позволяет загружать данные с жесткого диска.

Кроме физического разделения памяти на ПЗУ и ОЗУ память также может быть разделена функционально, на память программ и память данных.

Структура микропроцессора:

АЛУ – служит для обработки данных, выполняет арифметические и логические операции (+, -, сдвиг, сравнение, инкрементирование, декрементирование, и, или, не, исключающее или). Содержит два буферных регистра.

Аккумулятор (А) – главный регистр микропроцессора, участвует в выполнении большинства операций. При выполнении с двумя операндами один находится в А, в А помещается и результат.

Регистр состояния (регистр словосостояния программы - PSW) или регистр флагов – его наличие отличает ЭВМ от калькулятора. Этот регистр состоит из набора триггеров (флагов), которые устанавливаются и сбрасываются в зависимости от результатов последней операции и (или) от содержимого А.

Состояние флагов может использоваться для организации ветвлений (условных переходов) в программе.

Флаг переноса (заема). Указывает, что последняя арифметическая операция сопровождалась переносом или заемом, в этом случае С=1, если ни переноса ни заема не было С=0.

Флаг нуля. Z=1 если содержимое А=0.

Флаг знака. N=1 если содержимое А<0.

Флаг четности (либо дополнения до четности). Если количество единиц в А не четно, то Р=1 (чаще используется дополнение по четности)

Флаг переполнения OV. OV=1 если произошло знаковое переполнение. Знаковое переполнение возникает, если при сложении двух положительных чисел получился отрицательный результат, т.е. произошел перенос из 6го в 7й разряд, либо при сложении двух отрицательных чисел, результат получился положительным, возникает перенос из 7го в 8й разряд.

Счетчик команд. Он содержит адрес ячейки памяти программ подлежащей считыванию. После извлечения байта команды из памяти, содержимое счетчика команд автоматически инкрементируется.

Регистр команд хранит код текущей выполняемой команды.

Дешифратор декодирует выполняемую команду.

Схема управления. В соответствии с результатом декодирования генерируют последовательность управляющих импульсов, обеспечивающую взаимодействие внутренних узлов микропроцессора.

Регистр адреса/памяти содержит адрес яч памяти программ или данных к которой происходит обращение.

Регистры общего назначения B, C, и D используются для временного хранения операндов. В и С составляют регистровую пару, их содержимое, при необходимости могут рассматриваться как единое целое.

Указатель стека

содержит адрес вершины стека.

В зависимости от действий, выполняемых МП, различают следующие типы машинных циклов:

выборка (чтение первого байта команды);

чтение памяти (чтение второго и третьего байтов команды, чтение операнда); запись в память; чтение стека; запись в стек;

ввод данных из внешнего устройства; вывод данных во внешнее устройство; прерывание; останов; прерывание при останове.

Цикл выполнения команды состоит из двух основных фаз: 1 – выборка; 2 – выполнение. В фазе выборки команда считывается из памяти по адресу содержащемуся в счетчике команд (Program Counter). Код операции поступает в регистр команд, декодируется, если команда состоит из нескольких байт, то происходит их считывание. После того команда полностью считана, происходит ее выполнение. Это цикл управления Фон Неймана (цикл выборки выполнения).

Этапы 1, 2, 3 повторяются столько раз, сколько слов имеет команда.

Виды адресации

Под адресацией понимается механизм, с помощью кот команде указывают место нахождения операнда.

Регистровая адресация Применяется, когда промежуточные результаты хранятся в одном из рабочих регистров центрального процессора. Поскольку регистров значительно меньше чем ячеек памяти, то небольшого адресного поля может хватить для адресации. ADD A, R7