- •1. Угрозы безопасности иткс

- •1.1 Иткс как сложная информационно-управляющая организационно-техническая система. Источники угроз безопасности иткс

- •2. Задачи защиты информации в иткс

- •Задачи предотвращения утечки, модификации, уничтожения информации

- •3. Технический контроль цифровых каналов связи иткс

- •3.1 Бинарный канал и методы анализа его параметров.

- •4. Технический контроль систем передачи иткс

- •4.2 Измерения магистральных кабелей

- •4.3 Технический контроль структурированных кабельных систем

- •5. Организация технического контроля безопасности иткс

- •5.1 Задачи государственной системы контроля радиочастотного спектра

МИНИСТЕРСТВО НАУКИ И ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

Воронежский государственный технический университет

Кафедра «Системы информационной безопасности»

УЧЕБНОЕ ПОСОБИЕ

по дисциплине

«Технический контроль безопасности

информационно-телекоммуникационных систем»

В оронеж

2006

оронеж

2006

УДК 681.3

Составители: И.В. Владимиров, Р.В. Семенов

Учебное пособие по дисциплине «Технический контроль безопасности информационно-телекоммуникационных систем» для студентов специальности 075600 «Информационная безопасность телекоммуникационных систем» / Воронежский государственный технический университет; Сост. И.В. Владимиров, Р.В. Семенов. Воронеж, 2006. 109 с.

Данное учебное пособие посвящено техническому контролю безопасности информационно-телекоммуникационных систем. Целью данного пособия является обучение студентов основным способам и методам технического контроля безопасности информационно-телекоммуникационных систем (ИТКС).

Предназначено для студентов 5 курса.

Рецензент: канд. техн. наук Р.В. Батищев

Ответственный за выпуск: зав. кафедрой д-р техн. наук А.Г.Остапенко

Издается по решению редакционно-издательского совета Воронежского государственного технического университета.

Воронежский государственный

технический университет, 2006

ОГЛАВЛЕНИЕ

Введение 5

-

Угрозы безопасности ИТКС 6

1.1 ИТКС как сложная информационно-управляющая организационно-техническая система . Источники угроз безопасности ИТКС 6

1.2 Система классификации и общий анализ угроз

безопасности ИТКС 8

1.3 Понятие уязвимости информации в ИТКС. Типовые

способы вероятностной оценки и анализа уязвимости

информации в ИТКС 21

2. Задачи защиты информации в ИТКС 28

2.1 Общая характеристика информационного конфликта

как формы взаимодействия ИТКС и «нарушителя» 28

2.2 Характеристика ИТКС как объекта защиты на

информационном уровне 30

2.3 Типовые задачи защиты информации в ИТКС, способы

и средства их решения 33

3. Технический контроль цифровых каналов связи ИТКС 39

3.1 Бинарный канал и методы анализа его параметров 39

3.2 Методы вычисления параметров ошибок в цифровых

каналах. 58

4. Технический контроль систем передачи ИТКС 66

4.1 Технический контроль, осуществляемый на

волоконно-оптических линиях связи. 66

4.2 Измерения магистральных кабелей 74

4.3 Технический контроль структурированных кабельных систем 80

5. Организация технического контроля безопасности ИТКС 93

5.1 Задачи государственной системы контроля радиочастотного спектра 93

5.2 Задачи технического контроля физического доступа

к элементам ИТКС 98

5.3 Основы организации контроля в ИТКС

(нормативные, технические, правовые вопросы) 101

Заключение 108

БИБЛИОГРАФИЧЕСКИЙ СПИСОК 109

Введение

Все более увеличивающийся уровень информатизации во всех отраслях жизни современного человечества привело к развитию и широкому применению информационно-телекоммуникационных систем.

Потребность в защищенных и надежных системах на всех уровнях доступа обуславливается применением данных систем, как в области государственного управления, так и в военной сфере, в плане приоритетов политики информационной безопасности государства.

Это приводит к необходимости подготовки высококвалифицированных специалистов, которые могли бы создавать защищенные информационно-телекоммуникационные системы, а также проводить контроль безопасности, в том числе и технический, для уже существующих систем, в условиях их функционирования как в обычной среде, так и в среде, подверженной влиянию различных дестабилизирующих факторов.

В предлагаемом учебном пособии рассматриваются основные вопросы, связанные с техническим контролем безопасности в информационно-телекоммуникационных системах.

1. Угрозы безопасности иткс

1.1 Иткс как сложная информационно-управляющая организационно-техническая система. Источники угроз безопасности иткс

Курс дисциплины «Технический контроль безопасности информационно-телекоммуникационных систем» имеет целью обучить студентов с позиций системотехники закономерностям построения систем технического контроля, способам их проектирования и функционирования с учетом технических и организационно-технических ограничений на их применение.

Основными задачами курса являются формирование основ:

методологии построения и организации систем технического контроля безопасности в современных информационно-телекоммуникационных системах (ИТКС);

методологии системного анализа и синтеза структуры, состава систем технического контроля безопасности ИТКС;

методологии анализа и оценки эффективности использования систем технического контроля безопасности ИТКС в контексте различных вариантов их построения, применения, эксплуатации и способов использования типовых технических средств контроля безопасности,

а также содействие фундаментализации образования, формированию научного мировоззрения и развитию системного мышления.

Знания и практические навыки, полученные из курса дисциплины «Технический контроль безопасности информационно-телекоммуникационных систем», используются обучаемыми при выполнении дипломных работ.

Информационно-телекоммуникационная система (ИТКС) – это организационно упорядоченная совокупность персонала, информационных и телекоммуникационных ресурсов и технологий. Важнейшими функциональными свойствами ИТКС являются ее универсальность и многозначность цели (назначения), определяемой собственником. Каждая ИТКС характеризуется сложностью, которая определяется через количество элементов системы и связей между ними. Элементами системы являются процессы, устройства, персонал, образующие между собой связи – отношения субъект-объект.

Состояние безопасности любой ИТКС характеризуется свойствами опасности (уязвимости) и защищенности. Опасностью ИТКС называется свойство, определяющее потенциальную возможность изменения ее цели, приводящую к частичной или полной несовместимости с целью собственника.

Угрозы классифицируются по возможности нанесения ущерба субъекту отношений при нарушении целей безопасности. Ущерб может быть причинен каким-либо субъектом (преступление, вина или небрежность), а также стать следствием, не зависящим от субъекта проявлений. Угроз не так уж и много. При обеспечении конфиденциальности информации это может быть хищение (копирование) информации и средств ее обработки, а также ее утрата (неумышленная потеря, утечка). При обеспечении целостности информации список угроз таков: модификация (искажение) информации; отрицание подлинности информации; навязывание ложной информации. При обеспечении доступности информации возможно ее блокирование, либо уничтожение самой информации и средств ее обработки.

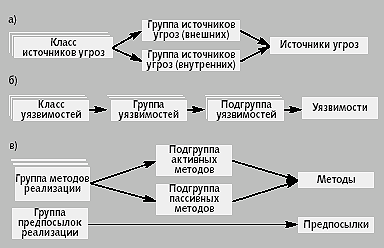

Рисунок 1 -. Структура классификаций: а) «Источники угроз»; б) «Уязвимости»; в) «Методы реализации»

Все источники угроз можно разделить на классы, обусловленные типом носителя, а классы на группы по местоположению (рис. 2а). Уязвимости также можно разделить на классы по принадлежности к источнику уязвимостей, а классы на группы и подгруппы по проявлениям (рис. 2б). Методы реализации можно разделить на группы по способам реализации (рис. 2в). При этом необходимо учитывать, что само понятие «метод», применимо только при рассмотрении реализации угроз антропогенными источниками. Для техногенных и стихийных источников это понятие трансформируется в понятие «предпосылка». Деятельность по обеспечению информационной безопасности направлена на то, чтобы не допустить убытков от потери конфиденциальной информации. Соответственно, уже предполагается наличие ценной информации, из-за потери которой предприятие может понести убытки. Благодаря нехитрым логическим измышлениям получаем следующую цепочку: источник угрозы — фактор (уязвимость) — угроза (действие) — последствия (атака).

1.2 Система классификации и общий анализ угроз безопасности ИТКС

Событие, которое может вызвать нарушение функционирования ИТКС, включая, искажение, уничтожение или несанкционированное использование обрабатываемой и передаваемой в ней информации, называется угрозой. Возможность реализации угроз зависит от наличия в ИТКС уязвимых мест, количество и специфика которых определяется видом решаемых задач, характером обрабатываемой информации, аппаратно-программными особенностями системы, наличием средств защиты и их характеристиками.

Основываясь на анализе результатов научных исследований и практических разработок следует выделить два типа угроз:

- непреднамеренные или случайные действия, выражающиеся в неадекватной поддержке механизмов защиты и ошибками в управлении;

- преднамеренные угрозы — несанкционированное получение информации и несанкционированная манипуляция данными, ресурсами и самими системами.

Выделение двух типов угроз является недостаточным и требует детализации.

Множество непреднамеренных угроз, связанных с внешними (по отношению к ИТКС) факторами, обусловлено влиянием воздействий, неподдающихся предсказанию. К ним относят угрозы, связанные со стихийными бедствиями, техногенными, политическими, экономическими, социальными факторами, развитием информационных и коммуникационных технологий, другими внешними воздействиями.

К внутренним непреднамеренным относят угрозы, связанные с отказами вычислительной и коммуникационной техники, ошибками программного обеспечения, персонала, другими внутренними непреднамеренными воздействиями, которые могут быть источниками угроз нормальной работе ИТКС.

Под каналами несанкционированного использования информационных ресурсов ИТКС понимаются каналы, где получатель информации – несанкционированный. Основной классификационный признак каналов несанкционированного использования информационных ресурсов ИТКС – физическая природа носителя. По этому признаку они делятся на: оптические; радиоэлектронные; акустические; материально-вещественные.

По информативности каналы несанкционированного использования информационных ресурсов ИТКC делятся на информативные и малоинформативные.

По времени проявления каналы делятся на постоянные, периодические и эпизодические.

По структуре они делятся на одноканальные и составные.

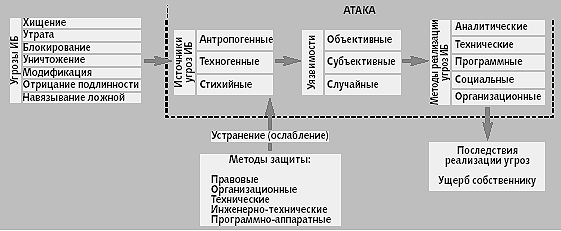

Угрозу отождествляют обычно либо с характером (видом, способом) дестабилизирующего воздействия на информацию, либо с последствиями (результатами) такого воздействия. Анализ негативных последствий реализации угроз предполагает обязательную идентификацию возможных источников угроз, уязвимостей, способствующих их проявлению и методов реализации. И тогда цепочка вырастает в схему, представленную на рисунке 2.

Рисунок 2

С точки зрения реализации вредоносных функций выделяют следующие основные направления воздействий на ИТКС:

- модификация программного обеспечения, путем незаметного добавления новых функций;

- получение несанкционированного доступа к информации, аппаратуре и другим общим ресурсам системы с целью нарушения секретности или конфиденциальности информации;

- выдача себя за другого пользователя, чтобы снять с себя ответственность или же использовать его полномочия;

- отказ от факта получения информации, которая на самом деле была получена или ложные сведения о времени ее получения;

- отказ от факта формирования информации;

- утверждение о том, что получателю в определенный момент времени была послана информация, которая на самом деле не посылалась;

- утверждение о том, что информация получена от некоторого пользователя, хотя на самом деле она сформирована самим же нарушителем;

- несанкционированное расширение своих законных полномочий;

- несанкционированное изменение полномочий других пользователей (ложная запись других лиц, ограничение или расширение существующих полномочий);

- подключение к линиям связи между другими пользователями в качестве активного ретранслятора;

- сокрытие факта наличия некоторой информации (скрытая передача) в другой информации (открытая передача);

- изучение сведений о том кто, когда и к какой информации, аппаратуре или ресурсам системы получает доступ;

- заявление о сомнительности протокола обеспечения безопасности связи из-за раскрытия некоторой информации, которая согласно условиям протокола должна оставаться секретной;

- принудительное нарушение протокола с помощью введения ложной информации;

- подрыв доверия к протоколу путем введения ложной информации.

С точки зрения выделения типичных уязвимых мест в ИТКС воспользуемся описанием ее протоколов обмена на основе эталонной модели взаимосвязи открытых систем (ЭМВОС) в виде иерархии взаимодействия прикладных процессов, состоящей из семи уровней:

1 – физического - управление физическим каналом;

2 – канального управление информационным каналом;

3 – сетевого - управление сетью;

4 – транспортного - управление передачей;

5 – сеансового - управление сеансом;

6 – представительного - управление представлением;

7 – прикладного - программы пользователей.

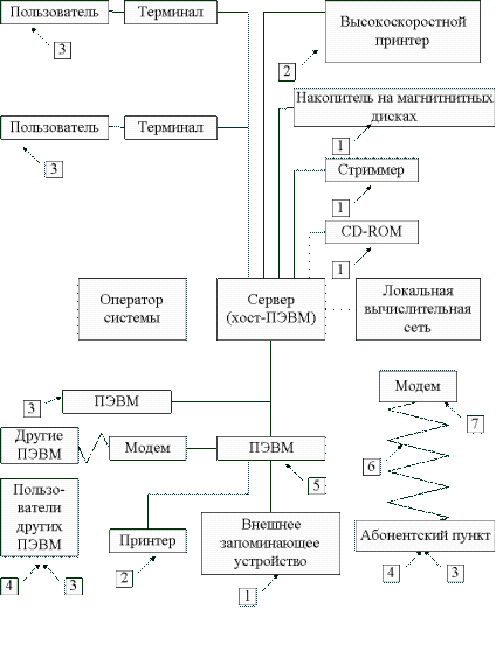

В этой связи можно выделить следующие направления воздействий (см. рисунок):

1 - кража магнитных носителей;

2 - кража результатов выдачи (документов);

3 - неправомерные действия пользователя (субъекта), программы (объекта);

4 - несанкционированный удаленный доступ;

5 - ошибки в работе пользователя (субъекта), программы или технического средства (объекта);

6 - неправильное использование линии связи (перехват);

7 - неправильная работа локальных линий связи (подделка).

Рисунок 3 - Типичные уязвимые места

информационно-телекоммуникационной

системы

Рисунок 3 - Типичные уязвимые места

информационно-телекоммуникационной

системы

В связи с тем, что в настоящее время достижения современной технологии позволяют передавать информацию практически на любые расстояния и представлять данную информацию в любом виде (буквенно-цифровом, речевом, графическом и т.п.), а также в виде электронной почты, факса, телетекста, видеотекста, телеметрики, то это расширяет и потенциально возможные каналы утечки информации при неправильном использовании линий связи. Поэтому целесообразно рассмотреть отдельно безопасность связи в ИТКС. Трудности обеспечения безопасности информации в этом плане обусловлены следующими факторами:

- сети связи и включенные в них ПЭВМ или другие ЭВМ доступны большому количеству потенциальных нарушителей;

- сети передачи данных, основанные на сетях связи общего пользования с коммутацией пакетов отличаются большой динамичностью;

- сети часто используются в административных сферах, где управление осуществляется беспорядочно или вообще отсутствует;

- в сетях используются различные передающие среды, некоторые из них уязвимы к перехвату информации;

- в вычислительных сетях используются различные протоколы связи, позволяющие реализовать разные архитектуры;

- действующие сети расширяются беспорядочно при простом присоединении к ним новых абонентов или сетей;

- существующие на данный момент сети в основном являются специализированными, недостаточно разветвленными и не сопрягаются друг с другом стандартными протоколами, обеспечивающими безопасность информации;

- развитие сетей происходит на основе уже имеющихся некачественных линий связи, которые не в состоянии обеспечить необходимый уровень качества и скорости передачи информации для ее безопасной передачи.

С этой точки зрения выделяются следующие пути несанкционированного доступа к защищаемой информации:

- перехват электронных излучений;

- принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей;

- применение подслушивающих устройств (закладок);

- дистанционное фотографирование;

- перехват акустических излучений и восстановление текста принтера;

- хищение носителей информации и производственных отходов;

- считывание данных в массивах других пользователей;

- чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

- копирование носителей информации с преодолением мер защиты;

- маскировка под зарегистрированного пользователя;

- мистификация (маскировка под запросы системы);

- использование программных ловушек;

- использование недостатков языков программирования и операционных систем;

- включение в библиотеки программ специальных блоков типа "троянский конь", "логическая бомба" или автономных репликативных программ (АРП);

- незаконное подключение к аппаратуре и линиям связи;

- злоумышленный вывод из строя механизмов защиты;

- внедрение и использование компьютерных вирусов или АРП.

Эффекты, вызываемые вирусами в процессе реализации ими вредоносных функций, принято делить на следующие целевые группы:

- искажение информации в файлах, либо таблицы размещения файлов (FAT), которое может привести к разрушению файловой системы MS DOS в целом ;

- имитация сбоев аппаратных средств ;

- создание визуальных и звуковых эффектов, включая отображения сообщений, вводящих операторов в заблуждение или затрудняющих его работу ;

- инициирование ошибок в программах пользователей или операционных системах ;

- имитация сбоев программных средств.

С точки зрения создаваемых моделей по формированию системы безопасности информации в ИТКС имеют место следующие виды угроз между отдельными процессами, происходящими в ИТКС:

- наблюдение за выполнением процессов;

- внесение изменений;

- ликвидация информации;

- ввод ложной информации;

- задержка;

- запись;

- изменение маршрута;

- дублирование (повторная передача ранее переданных сообщений).

Приведенные различные подходы в выявлении угроз безопасности информации в ИТКС можно рассматривать с точки зрения ЭМВОС. Эти угрозы представлены в виде таблицы.

|

Угрозы безопасности информации |

Уровни ЭМВОС |

||||||

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

|

землетрясения |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

пожары |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

ураганы |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

электромагнитные бури |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

радиоподавление линий связи |

+ |

+ |

|

|

|

|

|

|

вирусы |

|

|

|

|

+ |

+ |

+ |

|

специальные программно-технические воздействия |

|

|

+ |

+ |

+ |

+ |

+ |

|

встроенные дефекты |

|

|

+ |

|

|

|

|

|

разрушение |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

подделка |

|

|

+ |

|

|

|

+ |

|

рассекречивание |

|

|

|

|

|

+ |

+ |

|

дешифрация |

|

+ |

|

|

|

+ |

+ |

|

декодирование |

|

|

|

|

|

+ |

+ |

|

перехват информации |

|

+ |

+ |

+ |

+ |

+ |

+ |

|

кража информации и ее носителей |

|

|

|

|

|

+ |

+ |

|

потеря (утрата) |

|

|

+ |

+ |

|

|

+ |

|

неправомерные действия |

|

|

|

|

+ |

+ |

+ |

|

ошибки в работе |

|

|

|

|

|

|

+ |

|

задержки информации |

+ |

+ |

+ |

+ |

+ |

|

|

|

информационное подавление |

|

|

|

|

|

+ |

+ |

|

Нарушение доступа законных пользователей |

|

|

|

|

|

+ |

+ |

|

Побочные электромагнитные излучения и наводки |

+ |

+ |

|

|

|

+ |

|

По типу реализации можно различать программные и непрограммные злоупотребления. К программным относят злоупотребления, которые реализованы в виде отдельного программного модуля или модуля в составе программного обеспечения. К непрограммным относят злоупотребления, в основе которых лежит использование технических средств АИС для подготовки и реализации компьютерных преступлений (например, несанкционированное подключение к коммуникационным сетям, съем информации с помощью специальной аппаратуры и др.).

При реализации угроз информационные и коммуникационные технологии могут выступать в качестве объекта преступления, средства преступления, средства подготовки преступления или среды совершения преступления.

Под уязвимостью информации в ИТКС будем понимать степень её подверженности несанкционированному доступу на всех этапах её сбора, передачи, распространения по существующим информационным и телекоммуникационным каналам связи.

Утрата и утечка информации могут рассматриваться как виды уязвимости информации.

Суммируя соотношение форм и видов уязвимости защищаемой информации в ИТКС, можно констатировать:

1. Формы проявления уязвимости информации в ИКТС выражают результаты дестабилизирующего воздействия на информацию, а виды уязвимости - конечный суммарный итог реализации форм уязвимости.

2. Утрата информации включает в себя, по сравнению с утечкой, большее число форм проявления уязвимости информации, но она не поглощает утечку, т.к., во-первых, не все формы проявления уязвимости информации, которые приводят или могут привести к утечке, совпадают с формами, приводящими к утрате, во-вторых, если к утрате информации приводит хищение носителей, то к утечке может привести хищение и носителей, и отображенной в них информации при сохранности носителей.

3. Наиболее опасными формами проявления уязвимости конфиденциальной информации являются потеря, хищение и разглашение - первые две одновременно могут привести и к утрате, и к утечке информации, вторая (хищение информации при сохранности носителя) и третья могут не обнаружиться со всеми вытекающими из этого последствиями.

4. Неправомерно отождествлять виды и отдельные формы проявления уязвимости информации (утрата^потеря, утрата=хищение, утечка=разглашение (распространение), заменять формы проявления уязвимости информации способами дестабилизирующего воздействия на информацию, а также ставить в один ряд формы и виды уязвимости защищаемой информации, как это, в частности, сделано в законе "Об информации, информатизации и защитой информации", где одной из целей защиты названо: предотвращение утечки, хищения, утраты, искажения, подделки информации.

Для компетентного и полного анализа возможных вариантов реализации угроз безопасности ИТКС пользователю необходимо учитывать существующее постоянное обновление программных и технических средств, использовать новые телекоммуникационные возможности, следить за возникновением все новых и новых угроз ИТКС в условиях динамично развивающейся сферы информационных технологий. И здесь наиболее важной задачей является задача как учесть весь возможный перечень угроз вашей конкретной системе, прежде чем приступить к реализации мероприятий по ее защите.

Защищенностью ИТКС называется свойство соответствия определенной собственником цели при проявлении свойства опасности. Для увеличения защищенности ИТКС, собственник в большинстве случаев применяет сторонние защитные механизмы, образующие подсистему информационной безопасности (защитную оболочку), поскольку это является выгодным вложением средств. В каждом варианте реализации подсистема информационной безопасности (ПИБ) становится частью ИТКС и использует ее ресурс. Целью подсистемы информационной безопасности является уменьшение свойств опасности и увеличение свойств защищенности ИТКС.

Объектом исследования является модель обнаружения угроз, задачей которой является сигнализация о наличии нештатной ситуации. Нештатной ситуацией является несоответствие действий субъектов и состояния объектов ИТКС правилам политики информационной безопасности. Несоответствие может быть вызвано как действиями субъекта-злоумышленника (злоумышленной активностью), так и действиями субъекта, отличающимися от заданного эталона поведения (нетипичной активностью).

Модель обнаружения угроз в соответствии с положениями политики безопасности ИТКС, перечнем угроз, предположениями о субъектах и объектах ИТКС и с учетом данных моделей внешней среды и ИТКС должна задавать:

-

метод обнаружения вторжений: основанный на знаниях или основанный на поведении;

-

способ реализации метода обнаружения вторжений: экспертные системы, сигнатурный анализ (для метода, основанного на знаниях); экспертные системы, статистический анализ, определение намерений пользователя (для метода, основанного на поведении);

-

место обнаружения вторжений: в сети или на узле;

-

алгоритмы обнаружения вторжений.

В начальный момент реализации злоумышленником угрозы, система обладает начальной сложностью EИТКС. Выполняя свои действия злоумышленник целенаправленно понижает сложность системы (е1(t) и e2(t)). При достижении злоумышленником порогового значения сложности ЕИТКС–Е0 его цель считается выполненной (e2(t)). При обнаружении действий злоумышленника (момент времени T0), ПИБ начинает противодействовать злоумышленнику (eЗМ(t)), корректируя действия злоумышленника (eЗМ(t)).

Реализации моделей обнаружения угроз, известные как системы (средства) обнаружения вторжений имеют широкое распространение в различных ИТКС. Применение в системе обнаружения вторжений модели обнаружения угроз невозможно без применения соответствующих моделей системы и моделей внешней среды в комплексе подсистемы информационной безопасности.

Средства обнаружения вторжения обладают целым рядом свойств и характеристик, по которым выполняется их классификация. Определим их результат работы следующими качественными критериями:

-

Временные критерии. К ним отнесем b – требуемая интенсивность реакции подсистемы информационной безопасности на злоумышленную активность или T0 – время выявления защитной оболочкой изменений в ИТКС, вызванных злоумышленной активностью. Эти величины взаимозависимы.

-

Критерий ресурсоемкости. В качестве него рассмотрим A – ресурс ИТКС, затрачиваемый подсистемой информационной безопасности на установление злоумышленной и нетипичной активности. Критерий ресурсоемкости определяет объем ресурсов ИТКС, требуемых ПИБ, и является одним из параметров модели внешней среды и модели ИТКС.

-

Критерий стоимости B – стоимость средств обнаружения вторжений. Критерий стоимости предназначен для определения их экономической эффективности.

Качественные критерии предназначены для классификации алгоритмов и систем обнаружения вторжений, применяемых в рамках ПИБ различных ИТКС. Результаты их оценки по критериям должны учитываться во время проектирования ПИБ, что является наиболее выгодным для собственника.

Для оценки по временным критериям и критерию ресурсоемкости необходимо проводить экспериментальные исследования и экспертные советы. Критерий стоимости находится в зависимости от ресурсоемкости средств обнаружения вторжений и, в большинстве случаев, является определяющим для собственника в выборе алгоритмов и систем.

Качественные критерии эффективности работы алгоритмов обнаружения вторжений имеют большое значение для выбора модели реализации угроз при проектировании ПИБ различных ИТКС. Среди способов реализации модели обнаружения угроз широкое применение находят сигнатурный и статистический анализ. Указанные способы наиболее универсальны и успешно используются в ИТКС, реализующих одновременно несколько целей собственника или в ИТКС, в которых цели собственника определены неявно. При проектировании таких алгоритмов следует учитывать следующее:

-

сигнатурный анализ требует значительное количество ресурсов и постоянных обновлений баз, содержащих сигнатуры злоумышленной активности, при стопроцентном обнаружении известных угроз;

-

статистический анализ, как и все методы основанные на поведении, имеет в качестве результата вывод о нетипичности действий субъектов ИТКС, что не является прямым указанием на обнаружение злоумышленной активности. При этом статистический анализ требует меньшее количество ресурсов по сравнению с сигнатурным анализом;

Системы обнаружения вторжений, построенные на основе сигнатурного и статистического анализа, позволяют достичь заданной эффективности, а оценка эффективности их работы по качественным критериям позволит собственнику ИТКС спроектировать и применить ПИБ, увеличивающую защищенность ИТКС до требуемого уровня.

1.3 Понятие уязвимости информации в ИТКС. Типовые способы вероятностной оценки и анализа уязвимости информации в ИТКС

Под базовым показателем уязвимости (защищенности) информации понимается такой, который характеризует данное свойство информации в одном структурном комплекте ИТКС (объекте защиты) относительно одного дестабилизирующего фактора и (для факторов, связанных с злоумышленными действиями людей) относительно одного нарушителя одной категории.

Введем следующие обозначения (индексы):

i — текущий номер (идентификатор) для объекта защиты Оi;

j — то же, для дестабилизирующего фактора Yi;

k — то же, для категории потенциальных нарушителей;

l — то же, для зоны злоумышленных действий.

Тогда — вероятность несанкционированного получения информации нарушителем k–й категории по j–му каналу утечки информации в l–й зоне i–го объекта защиты:

![]()

где:

![]() — вероятность

доступа нарушителя k–й

категории в l–ую

зону i–го

объекта;

— вероятность

доступа нарушителя k–й

категории в l–ую

зону i–го

объекта;

![]() — вероятность

наличия (проявления) j–го

канала утечки информации в l–ой

зоне I–го

объекта;

— вероятность

наличия (проявления) j–го

канала утечки информации в l–ой

зоне I–го

объекта;

![]() — вероятность

доступа нарушителя k–й

категории к j–му

каналу утечки информации в l–ой

зоне i–го

объекта при условии доступа нарушителя

в зону;

— вероятность

доступа нарушителя k–й

категории к j–му

каналу утечки информации в l–ой

зоне i–го

объекта при условии доступа нарушителя

в зону;

![]() — вероятность

наличия защищаемой информации в j–ом

канале утечки информации в l–ой

зоне i–го

объекта в момент доступа туда нарушителя.

— вероятность

наличия защищаемой информации в j–ом

канале утечки информации в l–ой

зоне i–го

объекта в момент доступа туда нарушителя.

Рисунок 4 - Доступ нарушителя к защищаемому объекту

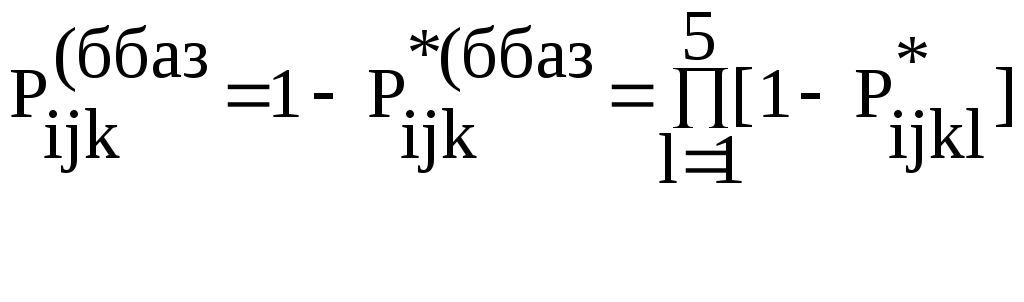

Окончательно, базовый показатель уязвимости информации, который определяется в данном случае как вероятность несанкционированного получения информации нарушителем k–й категории по j–му каналу утечки информации i–го объекта защиты (в любой, т. е. хотя бы в одной из существующих 5 зон возможных злоумышленных действий), равен:

![]()

соответственно базовый показатель защищенности информации (с точки зрения ее несанкционированного получения) находится как:

Базовые показатели уязвимости информации имеют ограниченное практическое применение. Часто необходимо знать значения показателей, обобщенных по какому–либо одному индексу (i, j или k) или по их комбинации, или же характеризующие какое–либо экстремальное состояние защищенности.

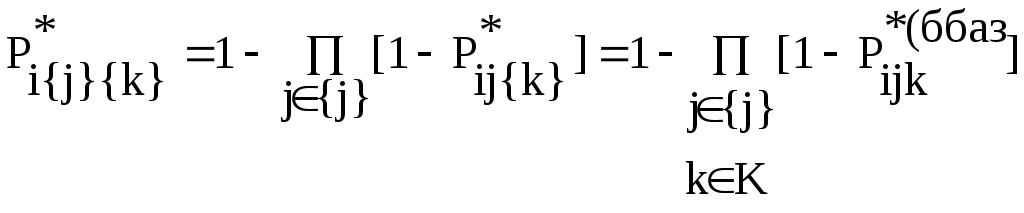

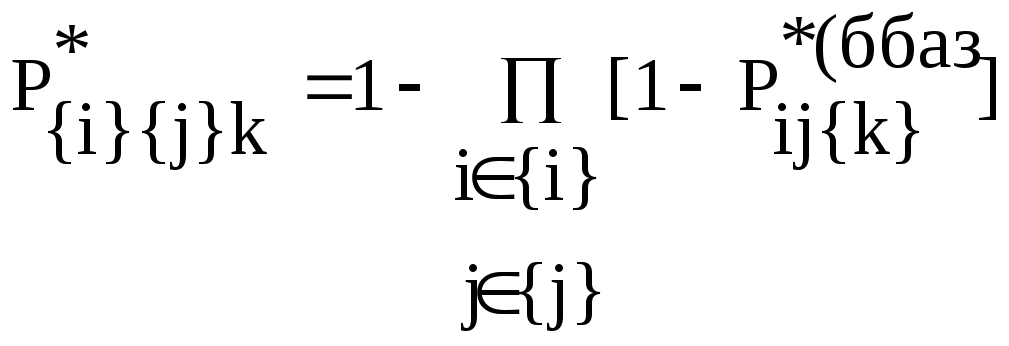

Значение частично

обобщенных показателей могут быть

определены следующим образом. Пусть

{k} — интересующее

нас подмножество из полного множества

потенциально возможных нарушителей,

{k}![]() K.

Тогда вероятность нарушения защищённости

информации указанным подмножеством

нарушителей по j–му

фактору в i–ом

компоненте ИТКС определяется как:

K.

Тогда вероятность нарушения защищённости

информации указанным подмножеством

нарушителей по j–му

фактору в i–ом

компоненте ИТКС определяется как:

![]() .

.

Аналогично, если {j} есть подмножество представляющих интерес дестабилизирующих факторов, то уязвимость информации в i–ом компоненте (объекте) по данному подмножеству факторов относительно k–го нарушителя:

![]()

Наконец, если {i} есть подмножество интересующих нас объектов (структурных компонентов) ИТКС, то уязвимость информации в них по j–му фактору k–го нарушителя:

![]()

Общий показатель уязвимости ИТКС:

.

.

Выражение для экстремальных показателей уязвимости определяется следующим образом (под экстремальными понимаются такие показатели, которые характеризуют наиболее неблагополучные условия защищенности информации):

а) самый уязвимый

объект защиты (![]() ):

):

![]() ,

,

где:

;

;

б) самый опасный

дестабилизирующий фактор (![]() ):

):

![]() ,

,

где:

;

;

в) самая опасная

категория нарушителей (![]() ):

):

![]() ,

,

где:

.

.

В формулах (8) — (10) вместо {i},{j},{k}рассматриваются полные множества соответствующих индексов:

![]() ,

,![]() ,

,

![]() .

.

Модель наиболее опасного поведения потенциального нарушителя (злоумышленника) в ИТКС может меняться в зависимости о принципов построения ИТКС, вида и ценности обрабатываемой и передаваемой в них информации:

для военных систем — уровень разведчика–профессионала;

для коммерческих систем — уровень квалифицированного пользователя;

для медицинских систем — требуется защита от безответственности пользователей;

и т. д.

Вводятся 4 класса безопасности:

1–й класс — для защиты жизненно важной информации утечка, разрушение или модификация которой может привести к большим потерям для пользователя. Прочность защиты должна быть рассчитана на нарушителя–профессионала.

2–й класс — для защиты важной информации при работе нескольких пользователей, имеющих доступ к разным массивам данных или формирующих свои файлы, недоступные другим пользователям. Прочность защиты должна быть рассчитана на нарушителя высокой квалификации, но не взломщика-профессионала.

3–йкласс — для защиты относительно ценной информации, постоянный несанкционированный доступ к которой может привести к утечке. Прочность защиты должна быть рассчитана на относительно квалифицированного нарушителя–профессионала

4–й класс — для защиты прочей информации, не представляющей интереса для серьезных нарушителей, однако требующей учета и защиты от преднамеренного НСД .

Реализация перечисленных уровней безопасности — должна обеспечиваться набором соответствующих средств защиты, перекрывающих определенное количество возможных каналов НСД в соответствии с ожидаемым классом потенциальных нарушителей.

Уровень безопасности защиты внутри класса обеспечивается количественной оценкой прочности отдельных средств защиты и оценкой прочности контура защиты от преднамеренного НСД.

Пример постановки и решения задачи:

Исходные данные:

вероятность угрозы (=Ругр), т. е. действий со стороны злоумышленника;

Рз1, Рз2, Рз3 — вероятность правильного функционирования зон защиты 1:3;

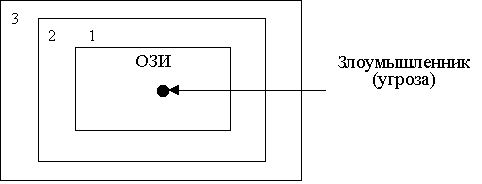

Рисунок 5 - Зоны защиты

Тогда защищенность информации:

![]() ;

;

Уязвимость информации:

![]() .

.

Основные задачи злоумышленника в информационной борьбе:

Локализация объектов автоматизации управления и средств связи;

Внедрение средств, способных осуществить блокировку или искажение как управляющих воздействий, так и информации обратной связи.

Таким образом, объектами информационного нападения (ИН) можно считать:

средства управления;

средства сбора, передачи и обработки информации;

средства и системы защиты информации

должностные лица органов управления и связи.

К числу задач злоумышленника могут быть отнесены:

полное разрушение или искажение информации в различных фазах цикла управления;

создание условий для утечки и нарушения целостности информации;

перехват информации и ее хищение;

вывод из строя должностных лиц органов управления.

Анализ задач ИН позволяет выделить следующие возможны способы его осуществления:

изменение условий распространения электромагнитных, акустических и других волн;

воздействие на средства разведки и связи (помехи, внедрение ложной информации);

нарушение энергообеспечения;

воздействия на средства автоматизации управления;

хищение носителей и стирание информации;

создание искажений в ВС, алгоритмах обработки информации;

снижение производительности ИТКС;

блокирование информации в ИТКС;

дезорганизация работы сетей запросами информации;

внедрение программных закладок в ПО ИТКС.