Деревянко_БС ЭВМ

.pdfствии с уровнем допуска к этой информации. В системах с мандатным подходом пользователи в принципе не имеют возможности изменить уровень доступности информации. Например, пользователь более высокого уровня не может разрешить читать данные из своего файла пользователю, относящемуся к более низкому уровню. Мандатный подход является более строгим, он в корне пресекает всякий волюнтаризм со стороны пользователя. Поэтому он часто используется в специальных системах.

Программные системы авторизации могут строиться на базе двух схем:

централизованная схема авторизации, базирующаяся на сервере;

децентрализованная схема, базирующаяся на рабочих станциях.

Впервой схеме (Kerberos, TACACS, RADIUS) сервер управляет процессом предоставления ресурсов пользователю. Главная цель таких систем — реализовать «принцип единого входа». В соответствии с централизованной схемой пользователь один раз логически входит в сеть и получает на все время работы некоторый набор разрешений по доступу к ресурсам сети.

При втором подходе рабочая станция сама является защищенной — средства защиты работают на каждой машине, и сервер не требуется. В этом случае доступ к каждому приложению должен контролироваться средствами безопасности самого приложения или же средствами, существующими в той операционной среде, в которой оно работает. Администратору часто требуется вручную конфигурировать доступ к каждой программе или системе.

Часто применяется комбинированный подход предоставления пользователю прав доступа к ресурсам сети: сервер удаленного доступа ограничивает доступ пользователя к подсетям или серверам корпоративной сети, то есть к укрупнен-

261

ным элементам сети, а каждый отдельный сервер сети сам по себе ограничивает доступ пользователя к своим внутренним ресурсам: разделяемым каталогам, принтерам или приложениям.

3.11.3. Аудит сетей ЭВМ

Аудитом (auditing) называют фиксацию в системном журнале событий, связанных с доступом к защищаемым системным ресурсам. Средства учета и наблюдения обеспечивают возможность обнаружить и зафиксировать важные события, связанные с безопасностью, или любые попытки создать, получить доступ или удалить системные ресурсы. Аудит позволяет засекать даже неудачные попытки «взлома» системы.

Учет и наблюдение означает способность системы безопасности «шпионить» за выбранными объектами и их пользователями и выдавать сообщения тревоги, когда кто-нибудь пытается читать или модифицировать системный файл. Если кто-то пытается выполнить действия, выбранные системой безопасности для мониторинга, то система аудита пишет сообщение в журнал регистрации, идентифицируя пользователя. Системный менеджер может создавать отчеты о безопасности, которые содержат информацию из журнала регистрации.

Поскольку никакая система безопасности не гарантирует защиту на уровне 100 %, то последним рубежом в борьбе с нарушениями оказывается система аудита. Если при настройке службы аудита были правильно заданы события, которые требуется отслеживать, то подробный анализ записей в журнале может дать много полезной информации. Эта информация, возможно, позволит найти злоумышленника или, по крайней мере, предотвратить повторение подобных атак путем устранения уязвимых мест в системе защиты.

262

3.11.4. Технологии сетевой аутентификации

Аутентификация на основе многоразового пароля

Всоответствии с базовым принципом «единого входа», когда пользователю достаточно один раз пройти процедуру аутентификации, чтобы получить доступ к сетевым ресурсам,

всовременных системах предусматриваются централизованные службы аутентификации. Упрощенно схема аутентификации в сети выглядит следующим образом. Когда пользователь осуществляет логический вход в сеть, он набирает на клавиатуре компьютера свои идентификатор и пароль. Эти данные сравниваются с хранящимися в централизованной базе данных. Если они совпадают, то аутентификация считается успешной, пользователь получает легальный статус и те права, которые определены для него системой авторизации.

Однако при передаче пароля с клиентского компьютера на сервер, выполняющий аутентификацию, этот пароль может быть перехвачен злоумышленником. Рассмотрим, как решается эта проблема в сетевой ОС Windows.

Воснове концепции сетевой безопасности Windows лежит понятие домен. Домен — это совокупность пользователей, серверов и рабочих станций, учетная информация о которых централизованно хранится в общей базе данных, называемой базой SAM (Security Accounts Manager database). Над этой ба-

зой данных реализована служба Directory Services, которая, как и любая централизованная справочная служба, устраняет дублирование учетных данных в нескольких компьютерах и сокращает число рутинных операций по администрированию. Одной из функций службы Directory Services является аутентификация пользователей.

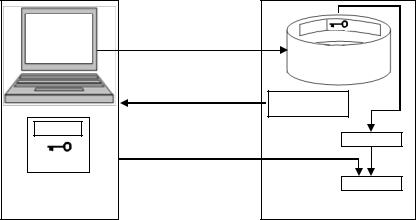

Аутентификация пользователей домена выполняется на основе их паролей, хранящихся в зашифрованном виде в базе SAM (рис. 3.15). Пароли зашифровываются с помощью односторонней функции при занесении их в базу данных во время

263

создания учетной записи пользователя. Введем обозначение для этой односторонней функции — ОФШ1. Таким образом, пароль Р хранится в базе данных SAM в виде дайджеста d(P). (Знание дайджеста не позволяет восстановить исходное сообщение.)

При входе пользователь вводит в свой компьютер имяидентификатор (ID) и пароль Р. Клиентская часть подсистемы аутентификации передает запрос по сети на сервер, хранящий базу SAM. В этом запросе в открытом виде содержится идентификатор пользователя ID, но пароль не передается в сеть ни в каком виде.

Клиентский

компьютер

Пароль |

ОФШ |

Сравнение |

|

||

|

1 |

|

Иденти- |

Дайджест d(P) |

|

фикатор |

|

ОФШ |

ОФШ |

2 |

|

|

2 |

Слово |

|

|

|

|

Слово- |

|

|

вызов |

|

|

Ответ- |

|

|

дайджест d(S) |

|

Идентификатор ID

Рис. 3.15. Схема сетевой аутентификации на основе многоразового пароля

К паролю на клиентской станции применяется та же односторонняя функция ОФШ1, которая была использована при записи пароля в базу данных SAM, то есть динамически вычисляется дайджест пароля d(P).

264

В ответ на поступивший запрос серверная часть службы аутентификации генерирует случайное число S случайной длины, называемое словом-вызовом (challenge). Это слово передается с сервера на клиентскую станцию. К слову-вызову на клиентской стороне применяется односторонняя функция шифрования ОФШ2. В отличие от функции ОФШ1 функция ОФШ2 является параметрической и получает в качестве параметра дайджест пароля d(P). Полученный в результате ответ d(S) передается по сети на сервер SAM. Параллельно этому на сервере слово-вызов S аналогично шифруется с помощью той же односторонней функции ОФШ2 и дайджеста пароля пользователя d(P), извлеченного из базы SAM, а затем сравнивается с ответом, переданным клиентской станцией. При совпадении результатов считается, что аутентификация прошла успешно. Таким образом, при логическом входе пользователя пароли в сети Windows никогда не передаются по каналам связи.

При каждом запросе на аутентификацию генерируется новое слово-вызов, так что перехват ответа d(S) клиентского компьютера не может быть использован в ходе другой процедуры аутентификации.

Аутентификация с использованием одноразового пароля

Алгоритмы аутентификации, основанные на многоразовых паролях, не очень надежны. Более надежными оказываются схемы, использующие одноразовые пароли. Как правило, системы аутентификации на основе одноразовых паролей рассчитаны на проверку удаленных, а не локальных пользователей.

Пользователь, как и в системах аутентификации с использованием многоразовых паролей, сообщает системе свой идентификатор, однако вместо того, чтобы вводить каждый раз один и тот же пароль, он указывает последовательность цифр, сообщаемую ему аппаратным или программным клю-

265

чом. Через определенный небольшой период времени генерируется другая последовательность — новый пароль.

Некоторые реализации аппаратных устройств доступа на основе одноразовых паролей представляют собой миниатюрные устройства, называемые аппаратными ключами, похожие на обычные пластиковые карточки.

Программные ключи размещаются на флеш-карте в виде обычной программы, важной частью которой является генератор одноразовых паролей.

Рассмотрим подробнее две схемы, основанные на использовании аппаратных ключей.

Синхронизация по времени. Схема синхронизации

(рис. 3.16) основана на алгоритме, который через определенный (изменяемый) интервал времени генерирует случайное число.

|

|

|

|

|

|

|

|

|

Сравнение |

|

|||

|

login |

|

|

112511 |

|

Секретный |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

password |

|

|

|

|

ключ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

11251 |

|

|

|

|||

|

112511 |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

Таймер |

||||

|

|

|

|

|

Таймер |

|

|

|

|

||||

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Функция |

|

|

|||

|

|

|

|

|

|

|

вычисления |

|

|

||||

|

|

|

|

|

|

password=112511 |

|

|

пароля |

|

|

||

|

|

Публичная |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

||||

password |

PIN=23 |

|

2360 |

Ключ |

|||||||||

|

сеть |

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

||

PIN |

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 3.16. Аутентификация, основанная на временной синхронизации

266

Алгоритм использует два параметра:

секретный ключ, представляющий собой 64-битное число, уникально назначаемое каждому пользователю и хранящееся одновременно в аппаратном ключе и в базе данных аутентификационного сервера;

значение текущего времени.

Когда пользователь пытается совершить вход в сеть, то ему предлагается ввести его личный персональный номер (PIN), а также случайное число (всего 10 цифр), отображаемое на дисплее аппаратного ключа.

На основе PIN-кода сервер извлекает из базы данных информацию о пользователе (его секретный ключ). Затем сервер генерирует случайное число, используя в качестве параметров секретный ключ и значение текущего времени, и проверяет, совпадает ли сгенерированное число с числом, которое ввел пользователь. Если они совпадают, то пользователю разрешается логический вход. Потенциальной проблемой этой схемы является временная синхронизация сервера и аппаратного ключа.

Эта проблема решается двумя способами. Во-первых, при производстве аппаратного ключа измеряется отклонение частоты его таймера от номинала. Далее эта величина учитывается в виде параметра алгоритма сервера. Во-вторых, сервер отслеживает коды, генерируемые конкретным аппаратным ключом, и если таймер данного ключа постоянно спешит или отстает, то сервер подстраивается под него.

Схема с использованием слова-вызова. Другая схема применения аппаратных ключей тоже основана на использовании слова-вызова. Когда пользователь пытается осуществить логический вход, то аутентификационный сервер передает ему запрос в виде случайного числа (рис. 3.17).

Аппаратный ключ пользователя зашифровывает это случайное число, используя алгоритм DES и секретный ключ пользователя. Секретный ключ пользователя хранится в базе

267

данных сервера и в памяти аппаратного ключа. В зашифрованном виде слово-вызов возвращается на сервер. Сервер также зашифровывает сгенерированное им самим случайное число с помощью алгоритма DES и того же секретного ключа пользователя, а затем сравнивает результат с числом, полученным от аппаратного ключа. В случае совпадения этих чисел пользователю разрешается вход в сеть.

Схема «запрос-ответ» уступает схеме временной синхронизации по простоте использования. Для логического входа по схеме временной синхронизации пользователю достаточно набрать 10 цифр. Схемы же «запрос-ответ» могут потребовать от пользователя выполнения большего числа ручных действий.

Удаленный пользователь |

|

|

login: 2360 |

2360 |

Ключ |

PIN=236 |

|

|

Слово-вызов S=2567011 |

Генератор сло- |

Ключ |

|

|

|

|

ва-вызова |

|

3678510 |

|

|

|

|

Шифратор |

Зашифрованное слово =3678510 |

|

|

Аппаратный ключ |

|

Сравнение |

(смарт-карта) |

|

|

Рис. 3.17. Аутентификация по схеме «запрос-ответ» |

||

268

3.11.5. Аутентификация на основе сертификатов

Аутентификация с применением цифровых сертификатов является альтернативой использованию паролей и представляется естественным решением в условиях, когда число пользователей сети (пусть и потенциальных) измеряется миллионами. При использовании сертификатов сеть не хранит никакой информации о своих пользователях — они ее предоставляют сами в своих запросах в виде сертификатов, удостоверяющих личность пользователей. Сертификаты выдаются специальными уполномоченными организациями — центрами сертификации {Certificate Authority, CA). Поэтому задача хра-

нения секретной информации (закрытых ключей) возлагается на самих пользователей, что делает это решение гораздо более масштабируемым, чем вариант с использованием централизованной базы паролей.

Схема использования сертификатов

Сертификат содержит следующую информацию:

открытый ключ владельца данного сертификата;

сведения о владельце сертификата, такие, например, как имя, адрес электронной почты, наименование организации, в которой он работает, и т. п.;

наименование сертифицирующей организации, выдавшей данный сертификат;

электронная подпись сертифицирующей организации

— зашифрованные закрытым ключом этой организации данные, содержащиеся в сертификате.

Когда пользователь хочет подтвердить свою личность, он предъявляет свой сертификат в двух формах — открытой (то есть такой, в которой он получил его в сертифицирующей организации) и зашифрованной с применением своего закрытого ключа (рис. 3.18). Сторона, проводящая аутентификацию,

269

берет из открытого сертификата открытый ключ пользователя и расшифровывает с помощью него зашифрованный сертификат. Совпадение результата с открытым сертификатом подтверждает факт, что предъявитель действительно является владельцем закрытого ключа, парного с указанным открытым.

Рис. 3.18. Аутентификация пользователей на основе сертификатов

Затем с помощью известного открытого ключа указанной в сертификате организации проводится расшифровка подписи этой организации в сертификате. Если в результате получается тот же сертификат с тем же именем пользователя и его открытым ключом — значит, он действительно прошел регистрацию в сертификационном центре, является тем, за кого себя выдает, и указанный в сертификате открытый ключ действительно принадлежит ему.

Сертификаты можно использовать не только для аутентификации, но и для предоставления избирательных прав доступа.

Цифровой сертификат устанавливает и гарантирует соответствие между открытым ключом и его владельцем. Это предотвращает угрозу подмены открытого ключа. Если некоторому абоненту поступает открытый ключ в составе сертификата, то он может быть уверен, что этот открытый ключ гарантированно принадлежит отправителю, адрес и другие сведения о котором содержатся в этом сертификате.

270